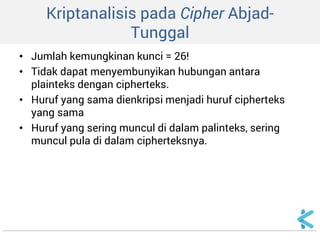

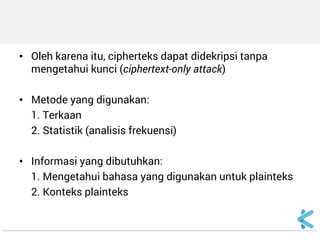

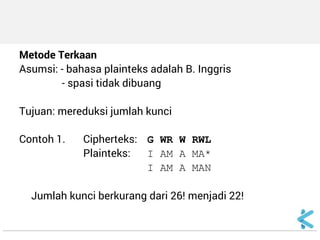

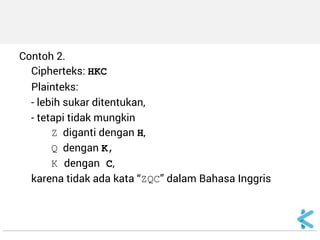

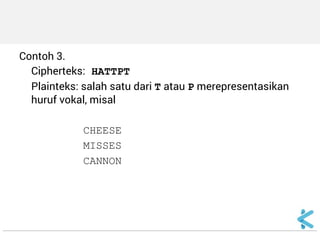

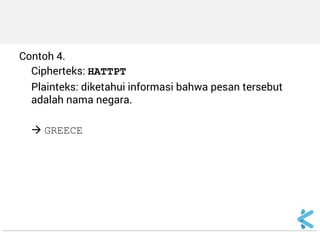

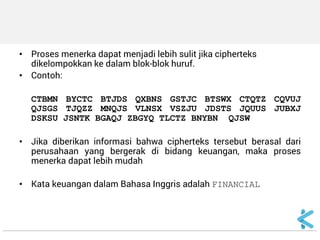

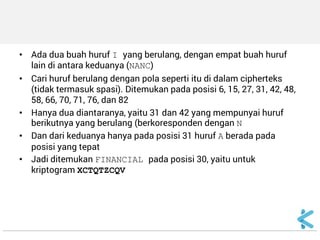

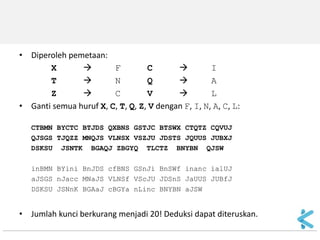

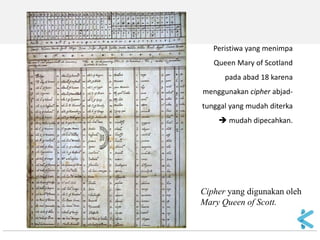

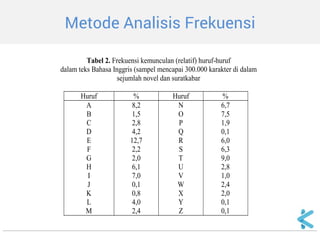

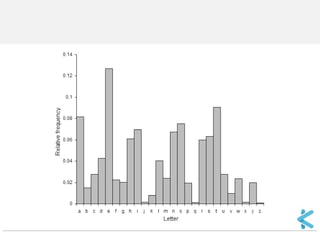

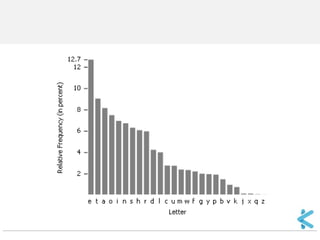

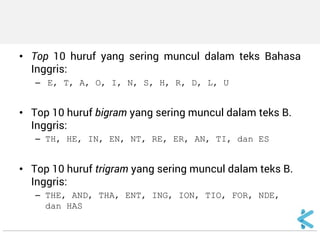

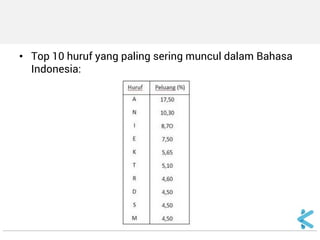

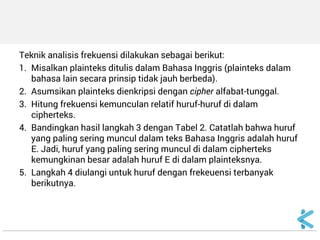

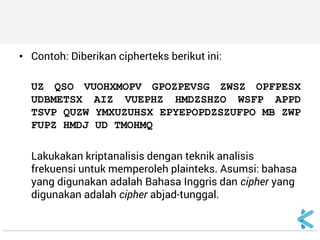

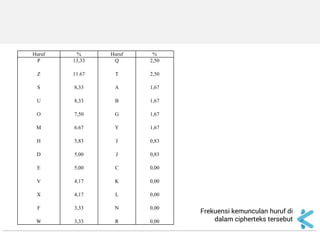

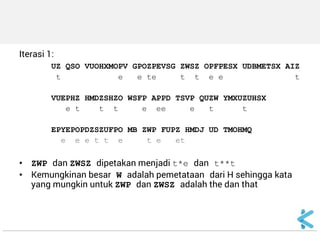

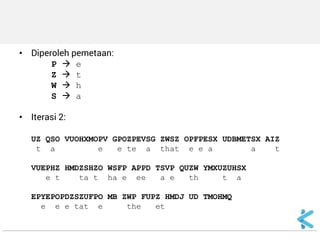

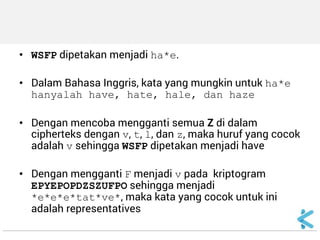

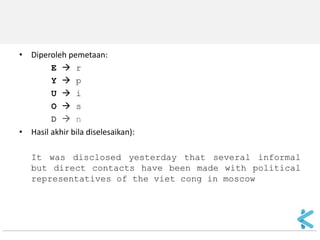

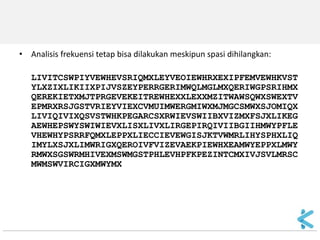

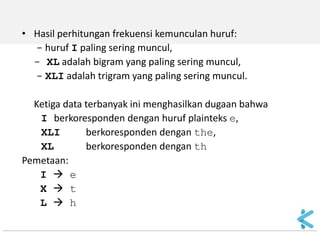

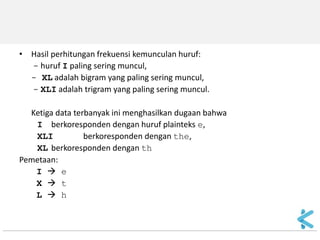

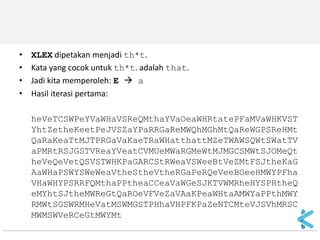

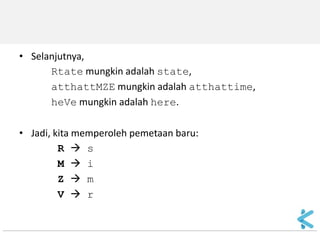

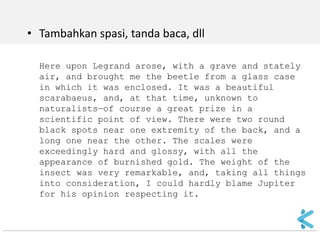

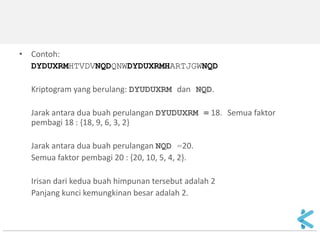

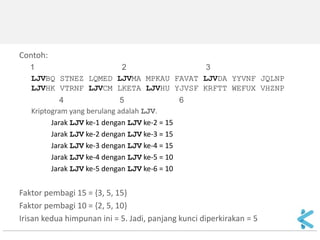

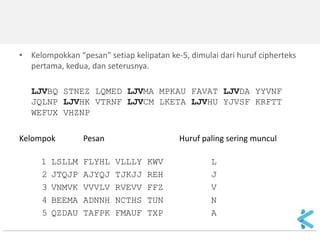

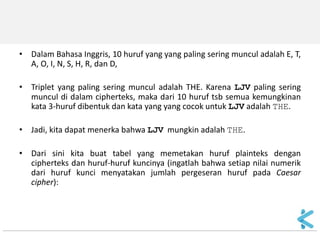

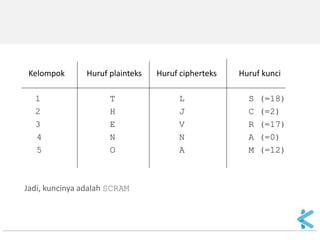

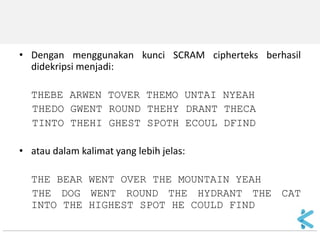

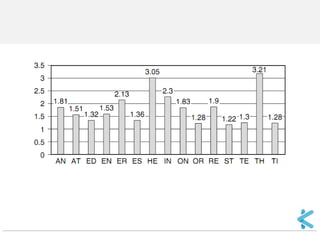

Dokumen tersebut membahas tentang kriptanalisis cipher abjad-tunggal, yaitu metode dekripsi tanpa mengetahui kunci dengan menganalisis frekuensi huruf dan menerka pola. Terdapat dua metode utama, yakni analisis frekuensi huruf dan menerka berdasarkan konteks atau pengetahuan bahasa yang digunakan.