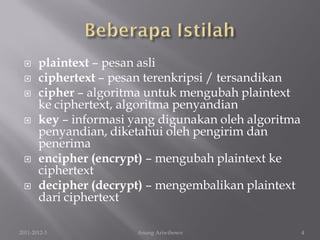

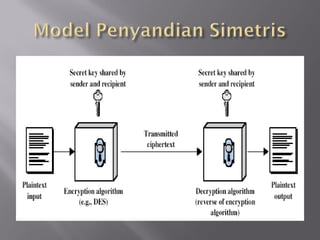

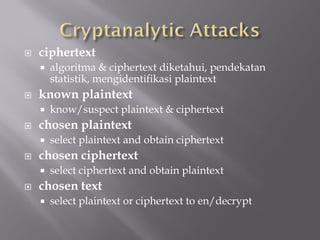

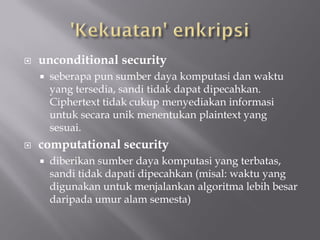

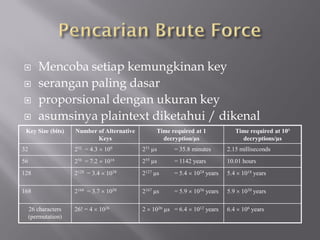

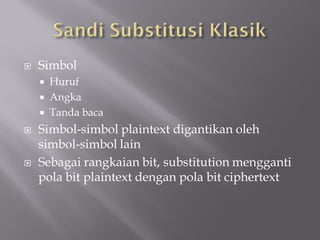

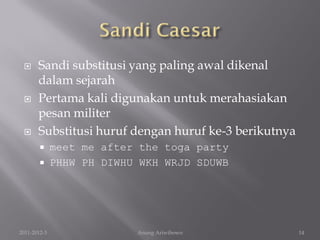

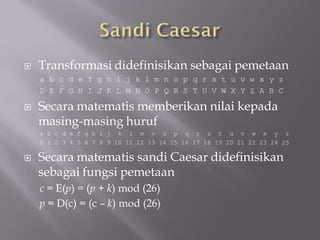

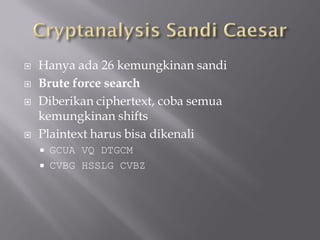

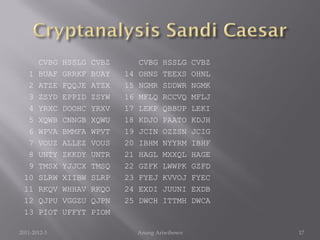

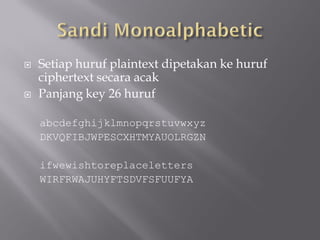

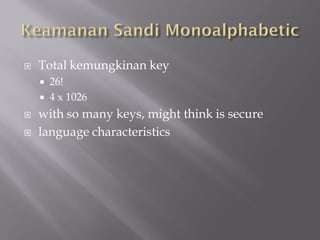

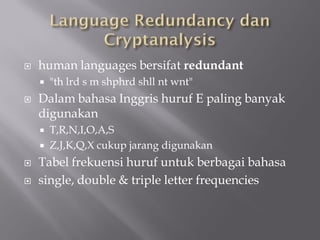

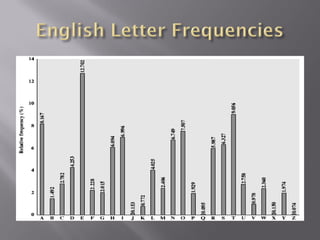

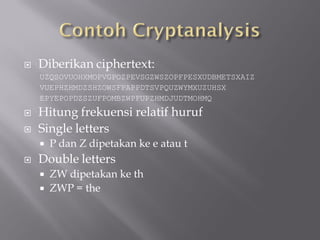

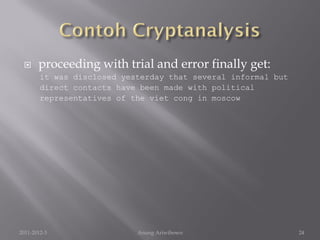

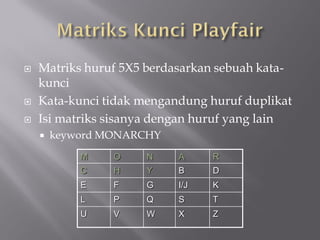

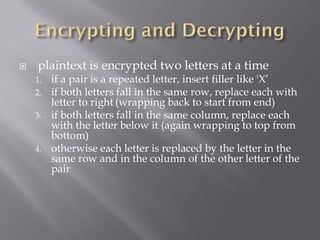

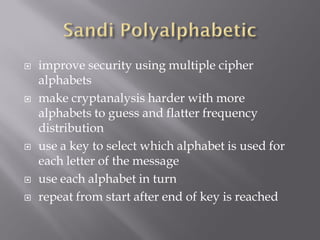

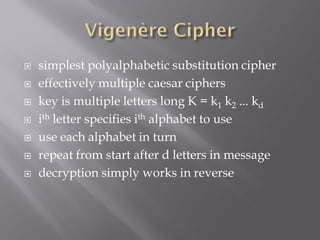

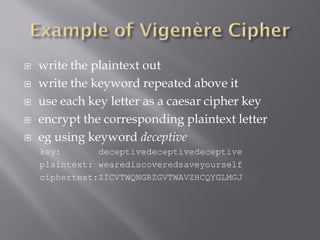

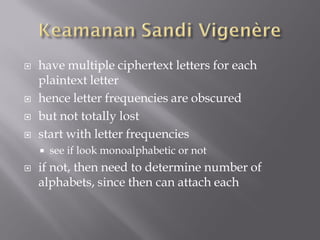

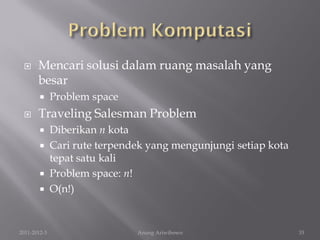

Dokumen ini membahas tentang enkripsi kunci simetrik serta konsep dasar cryptography dan cryptanalysis, termasuk metodologi pengolahan pesan dan keamanan sistem. Dijelaskan berbagai teknik penyandian, serangan terhadap kunci, dan fitur-fitur yang mempengaruhi keamanan enkripsi. Selain itu, juga diuraikan tentang penggunaan frekuensi huruf dan metode pemecahan sandi, mulai dari substitusi hingga algoritma yang lebih kompleks.