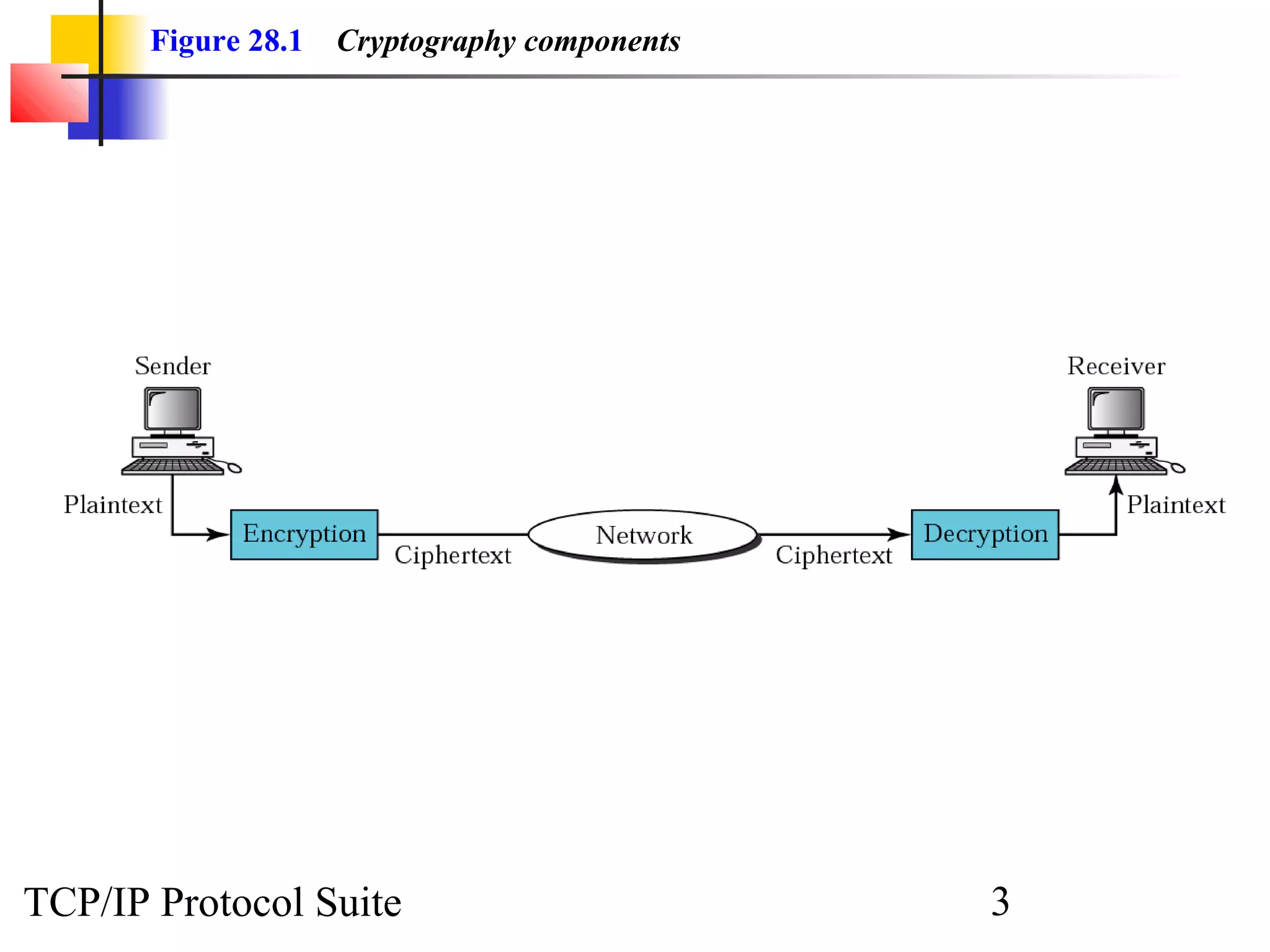

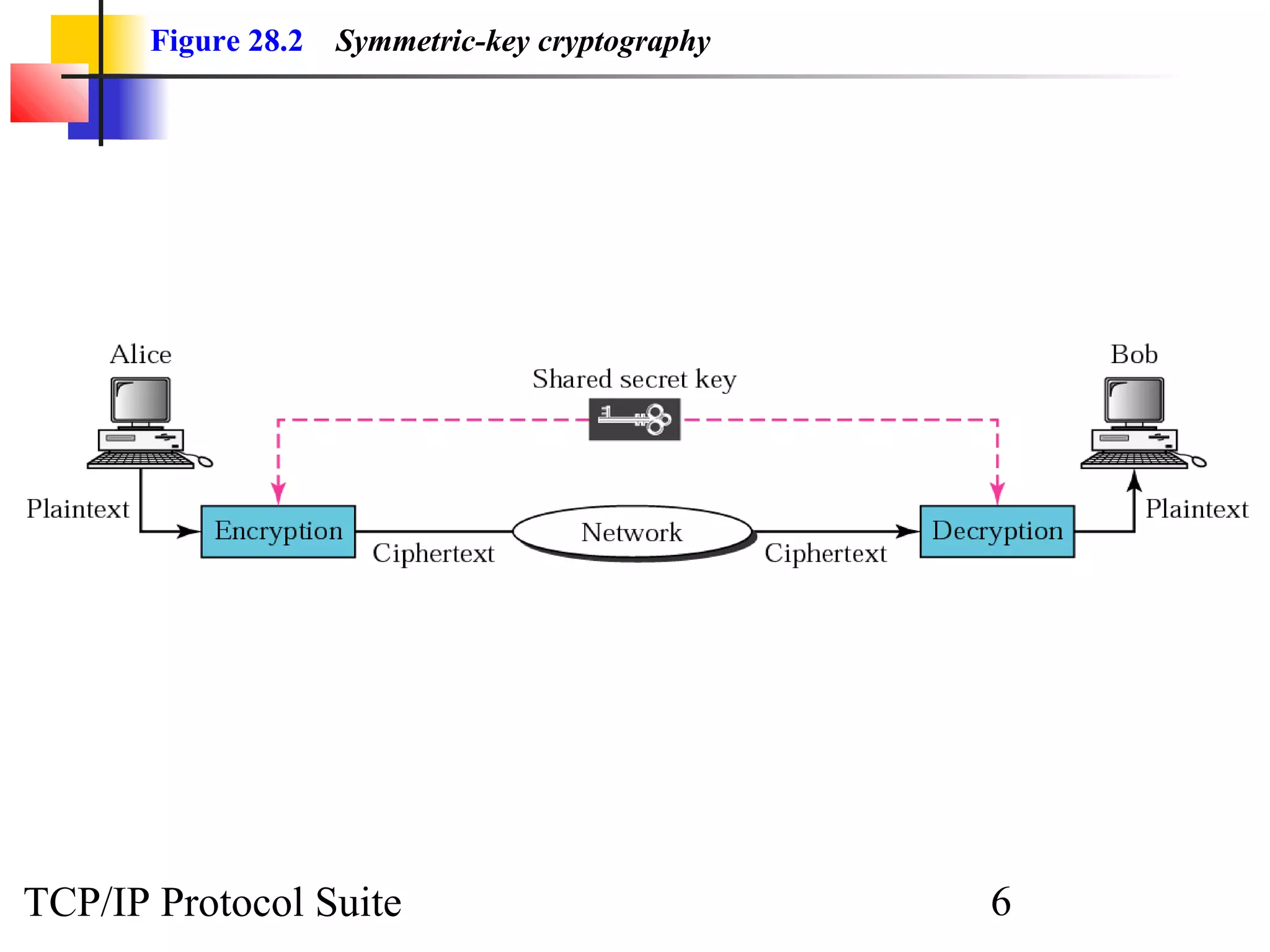

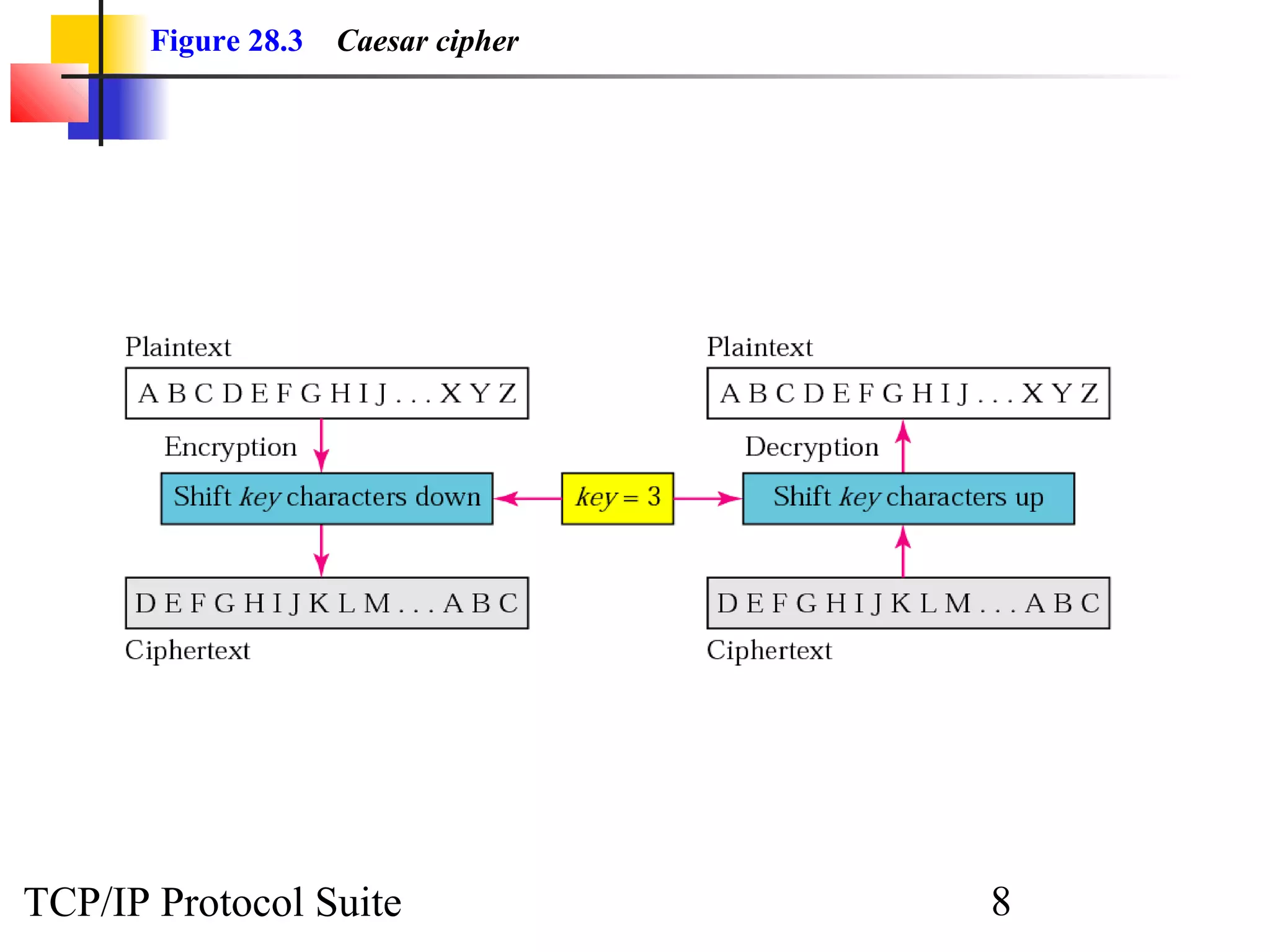

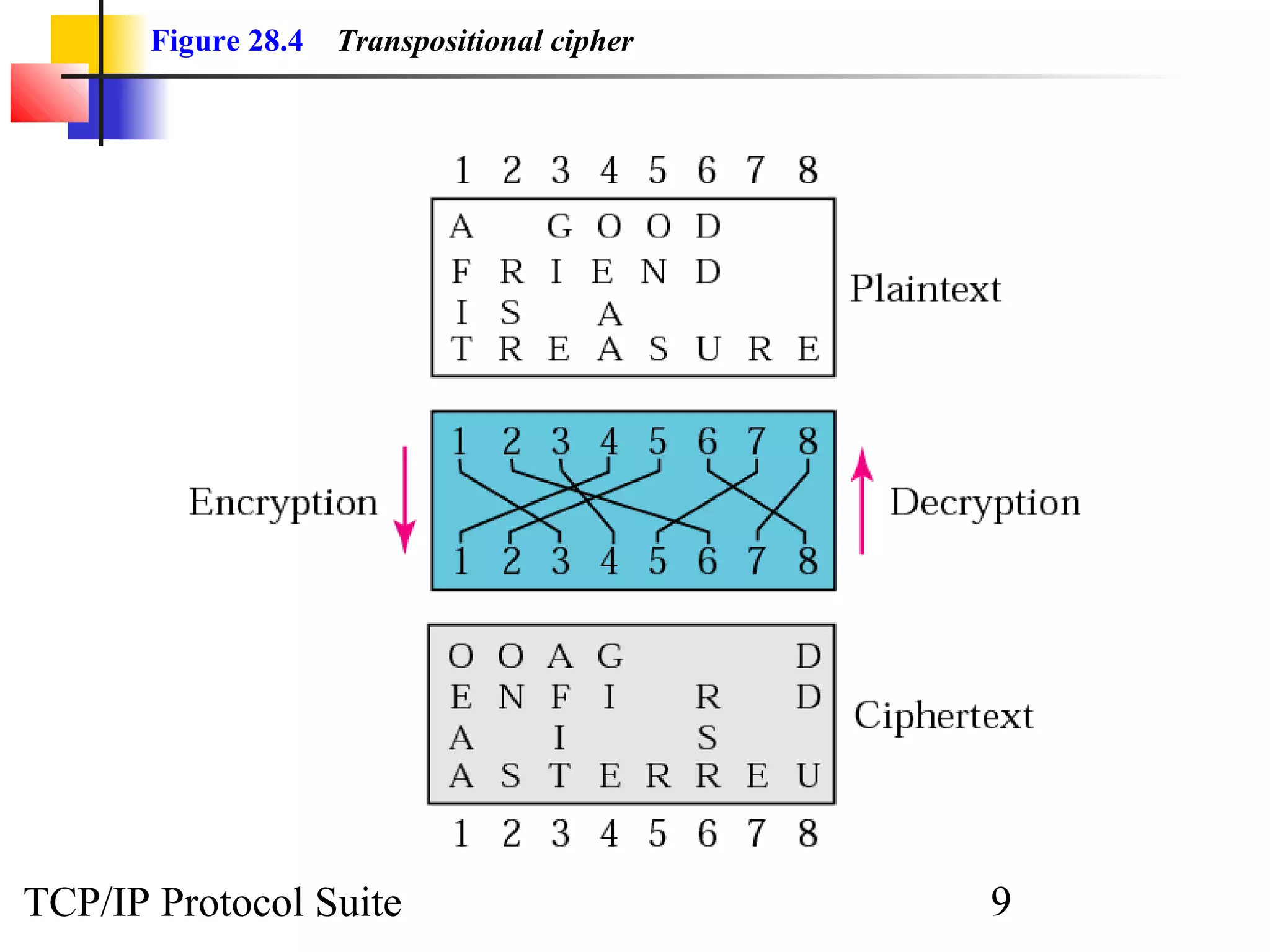

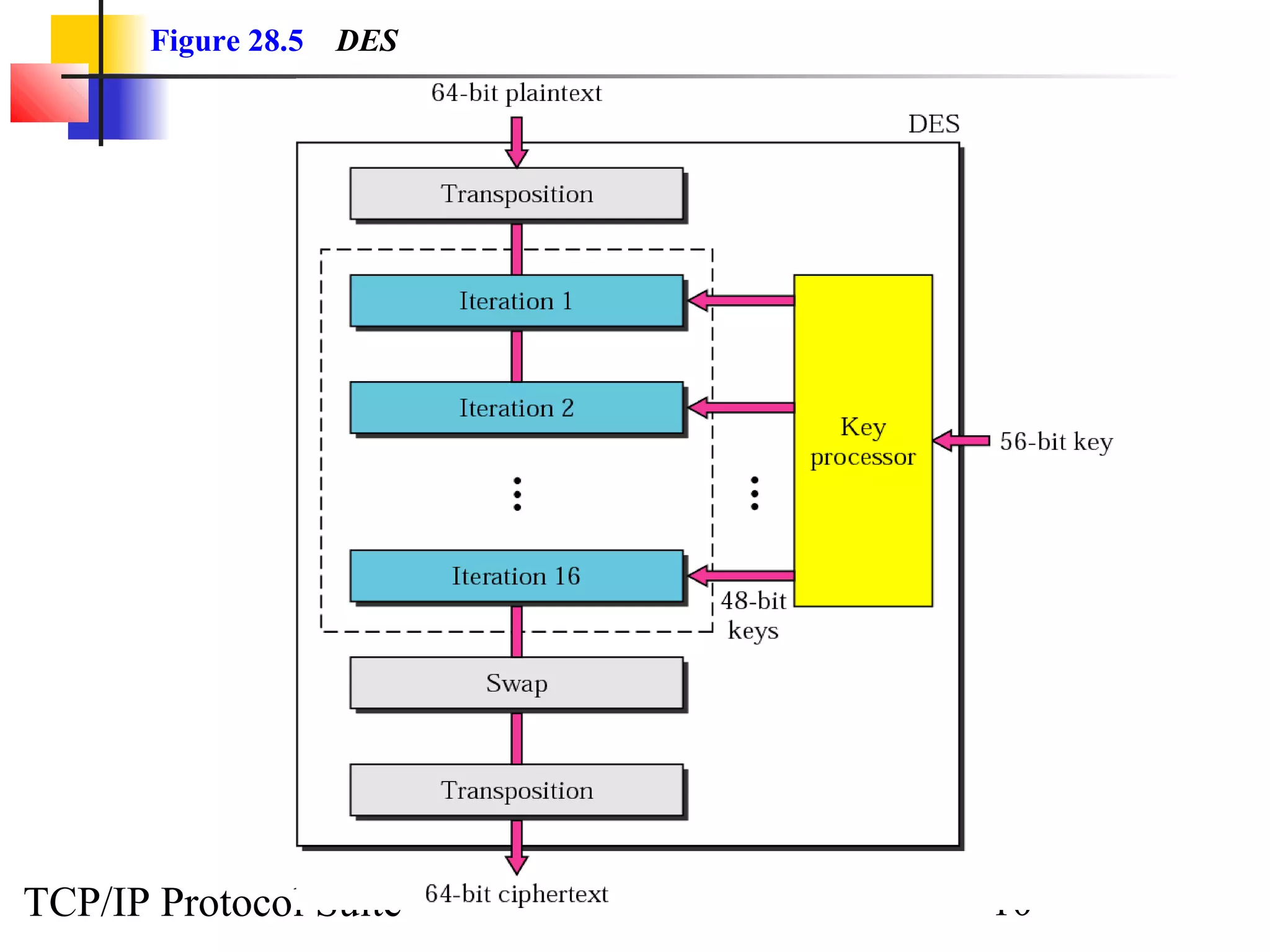

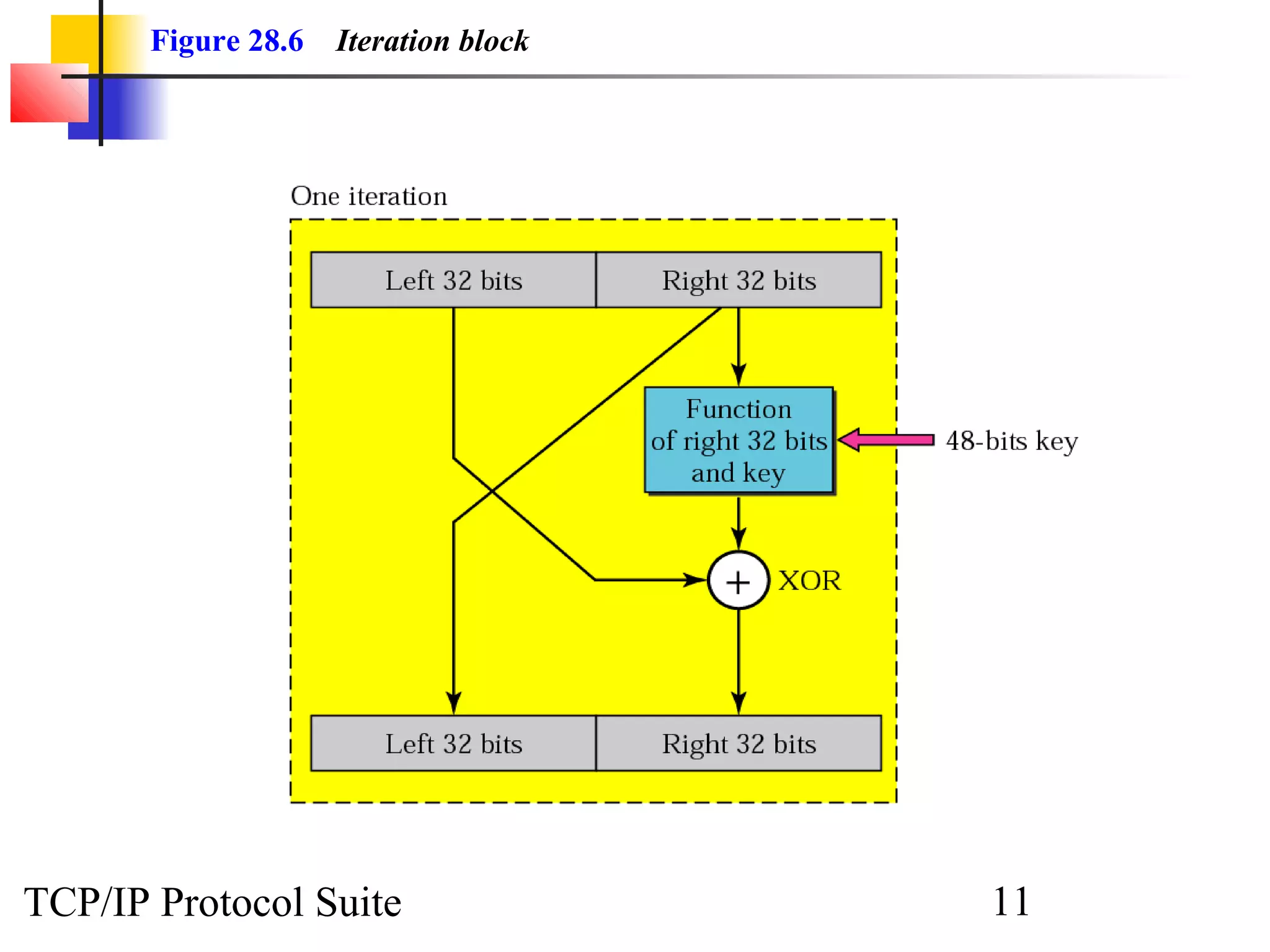

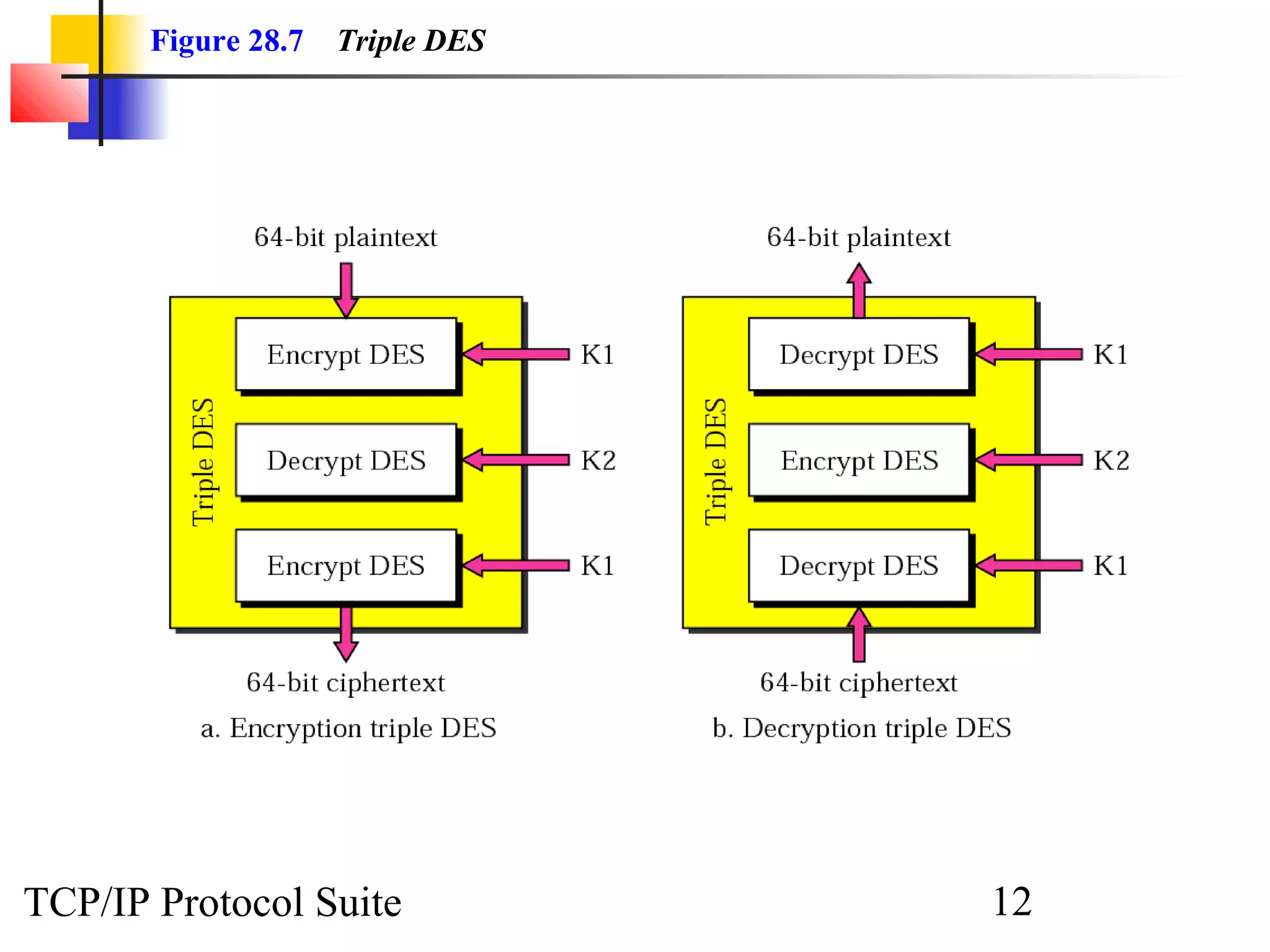

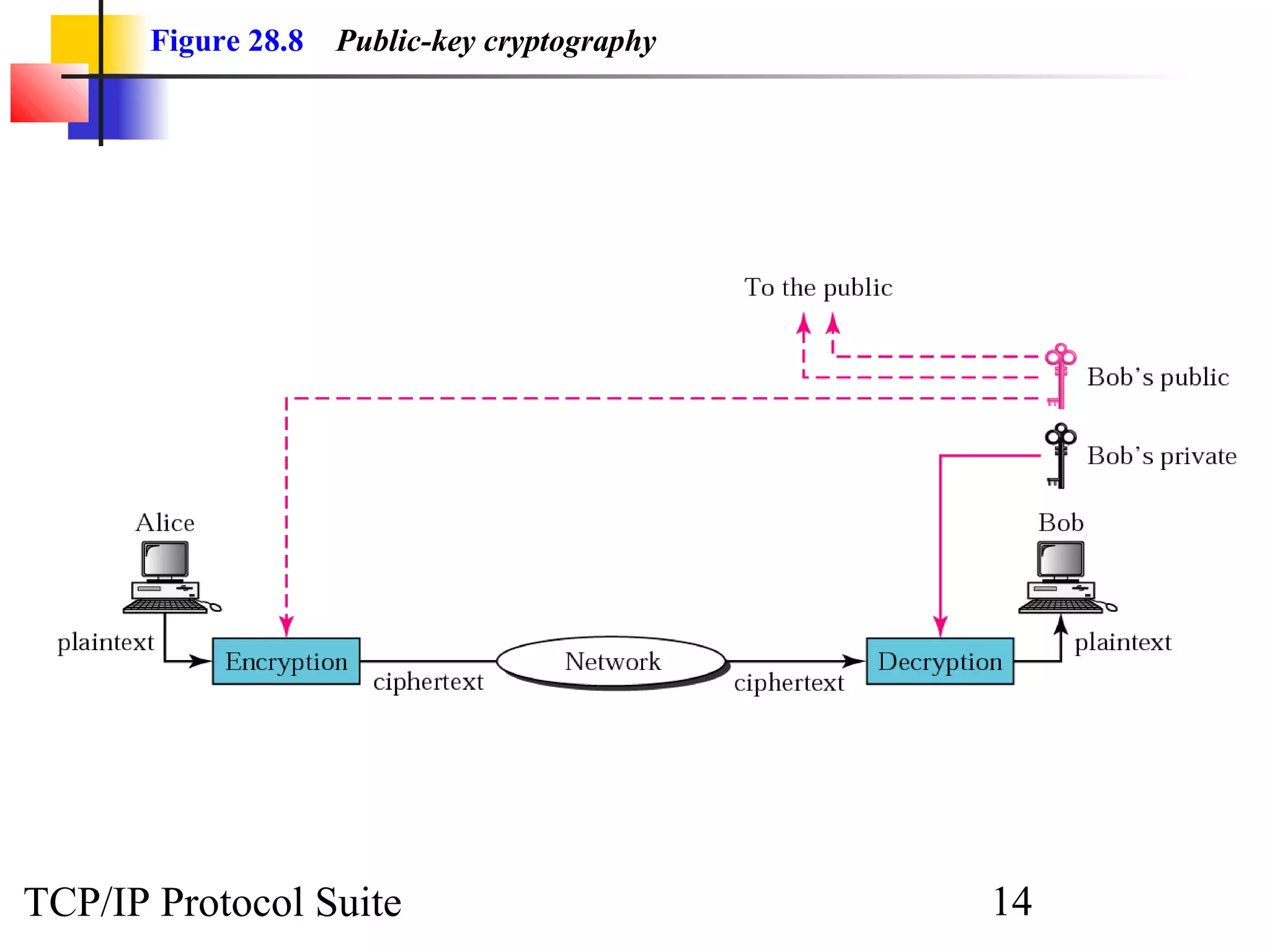

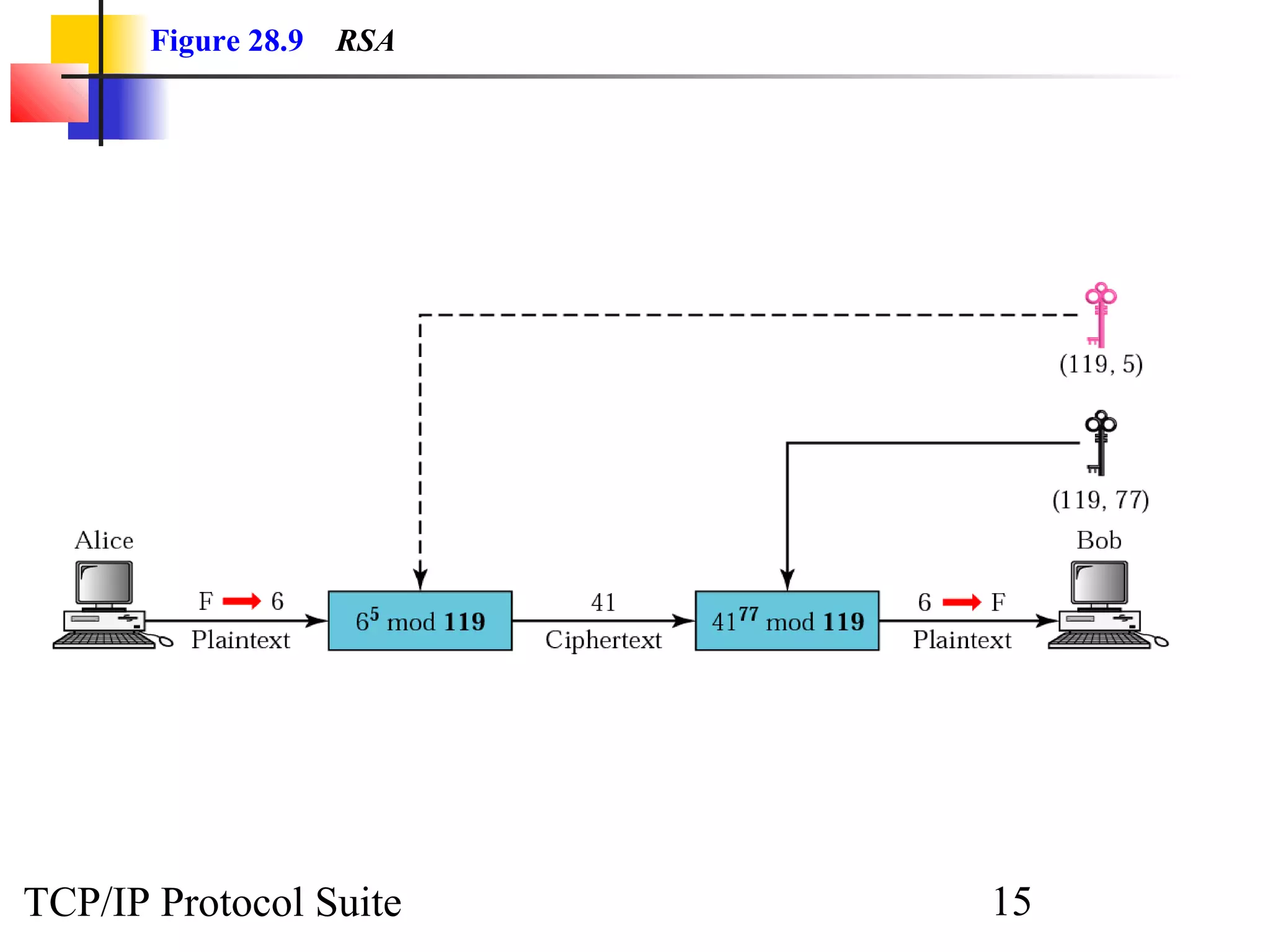

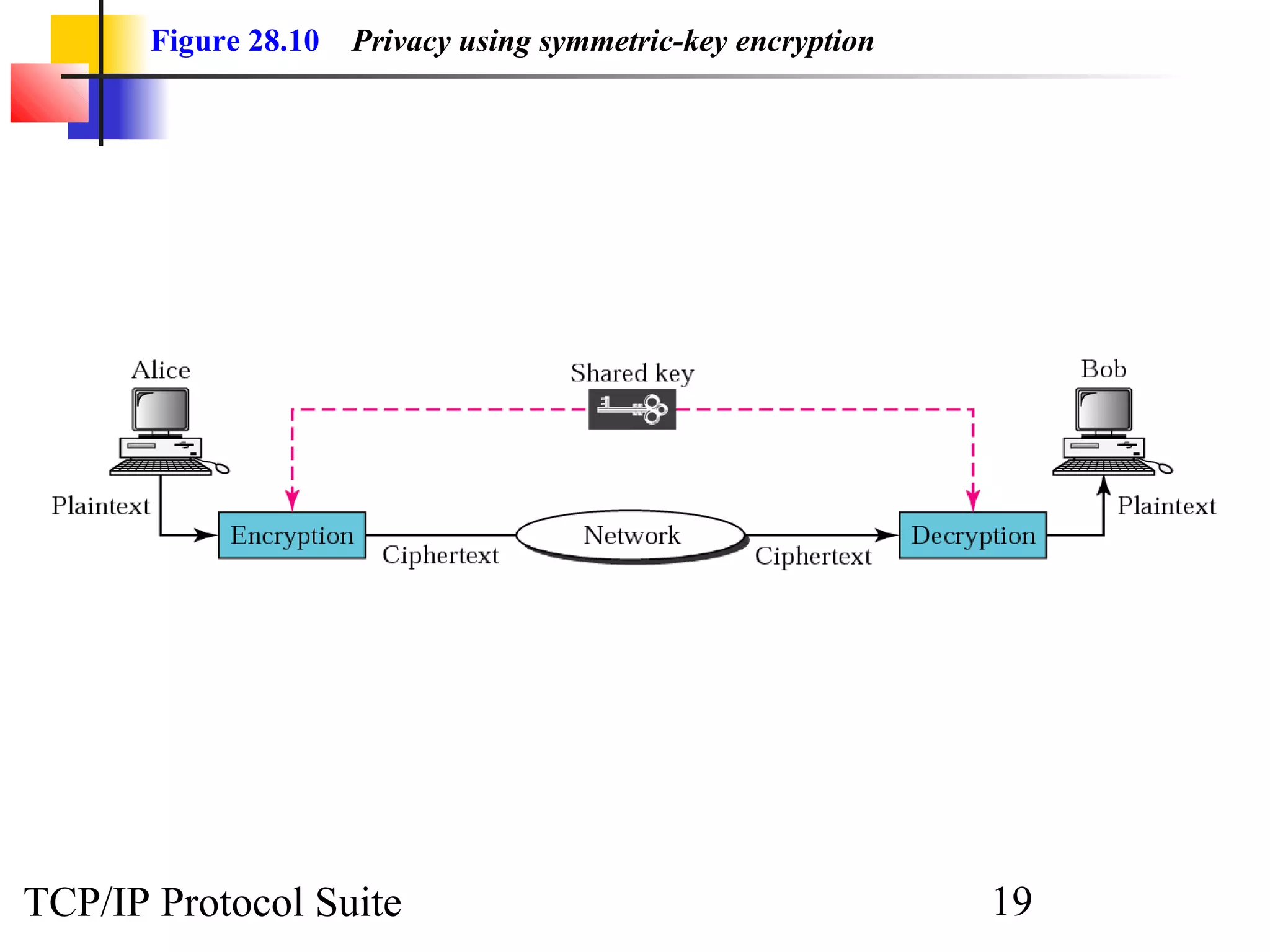

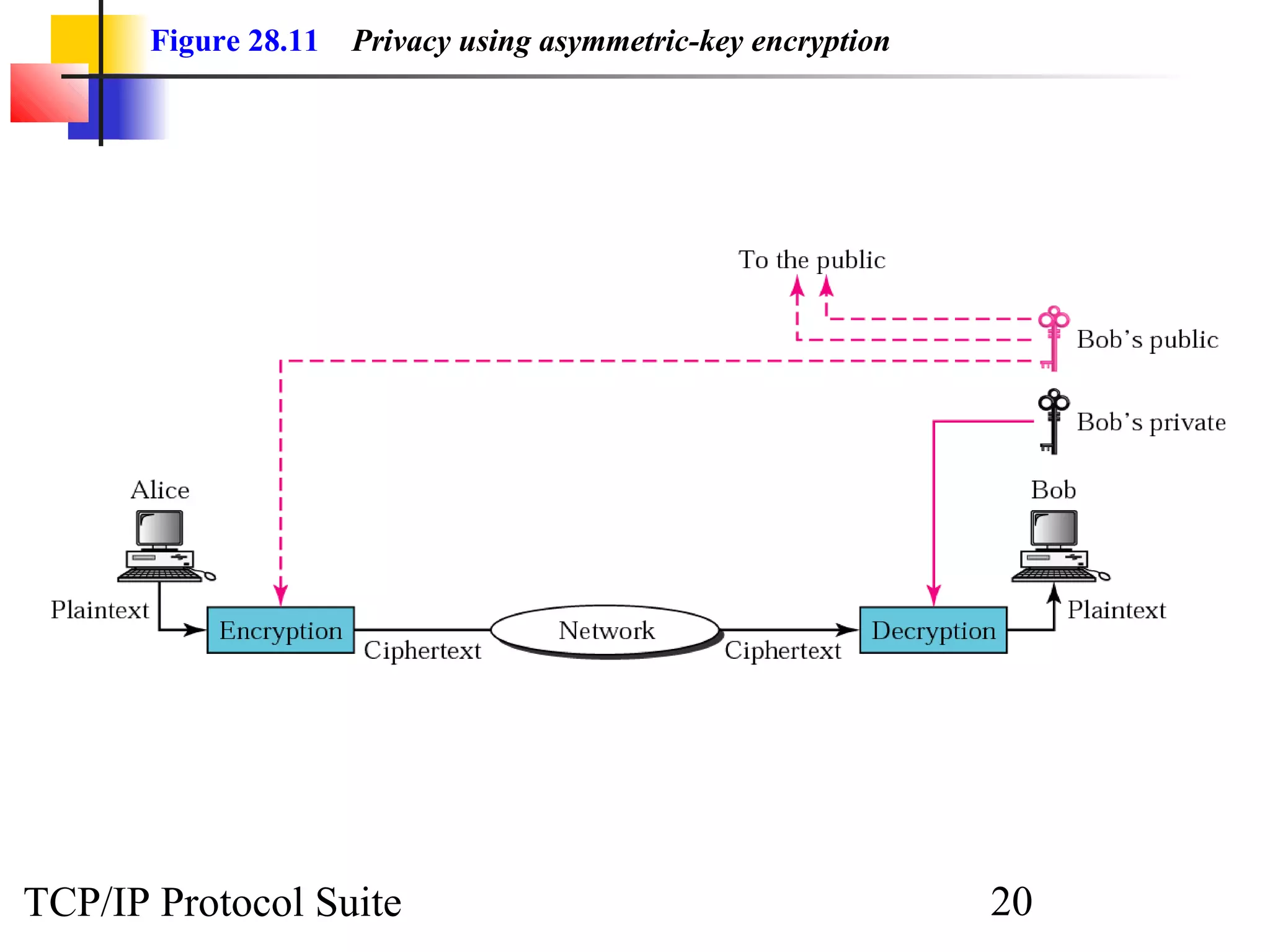

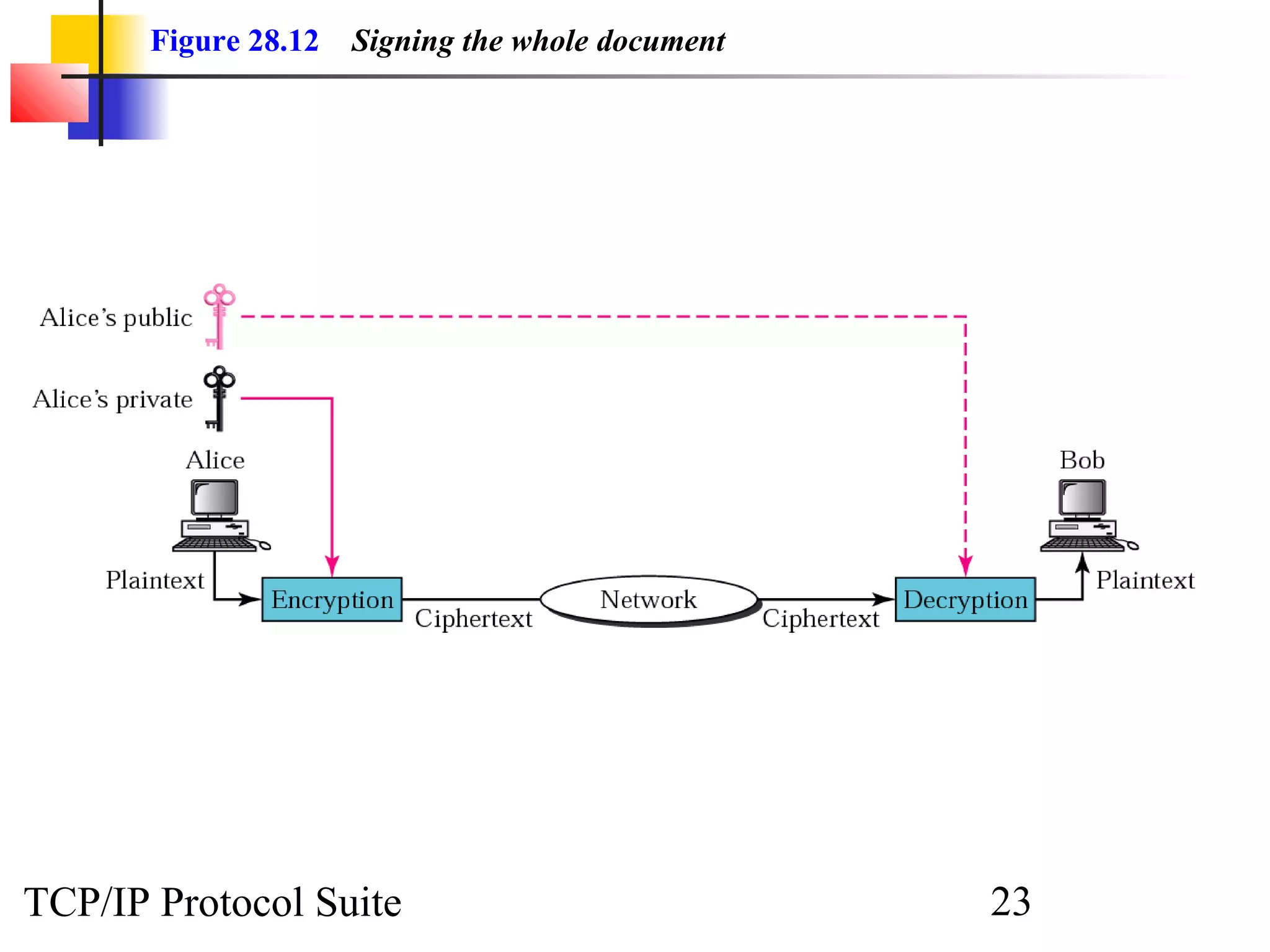

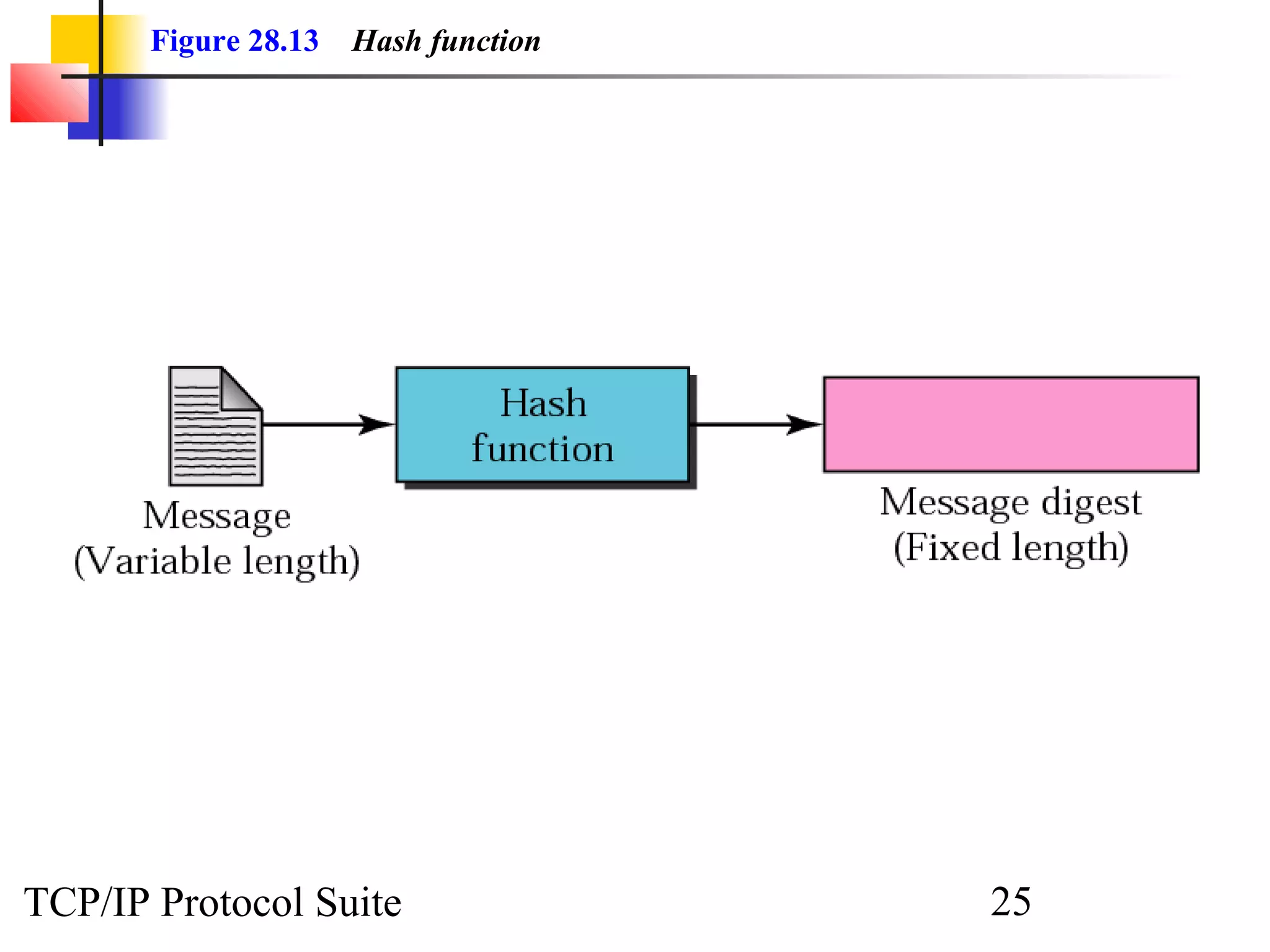

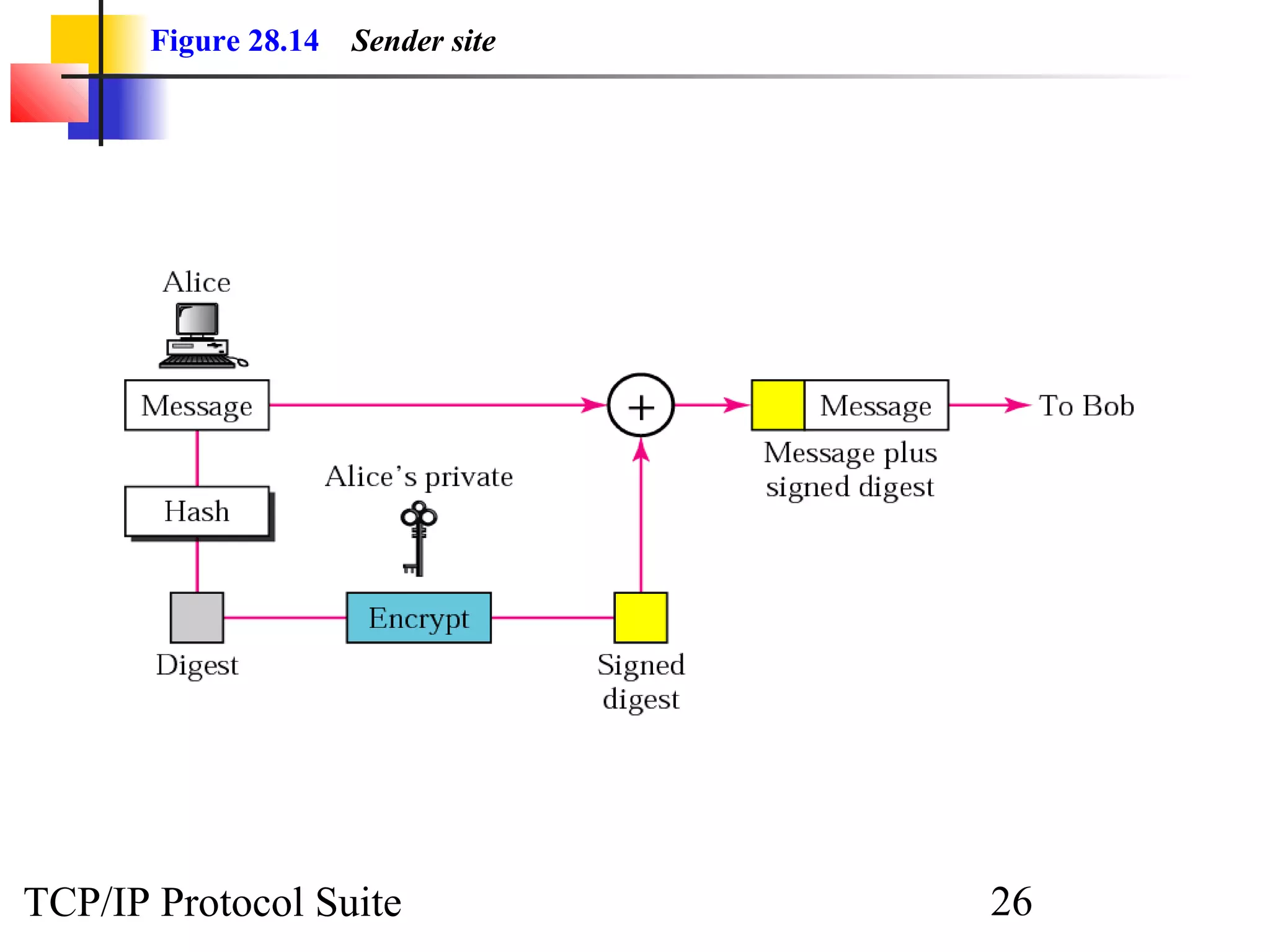

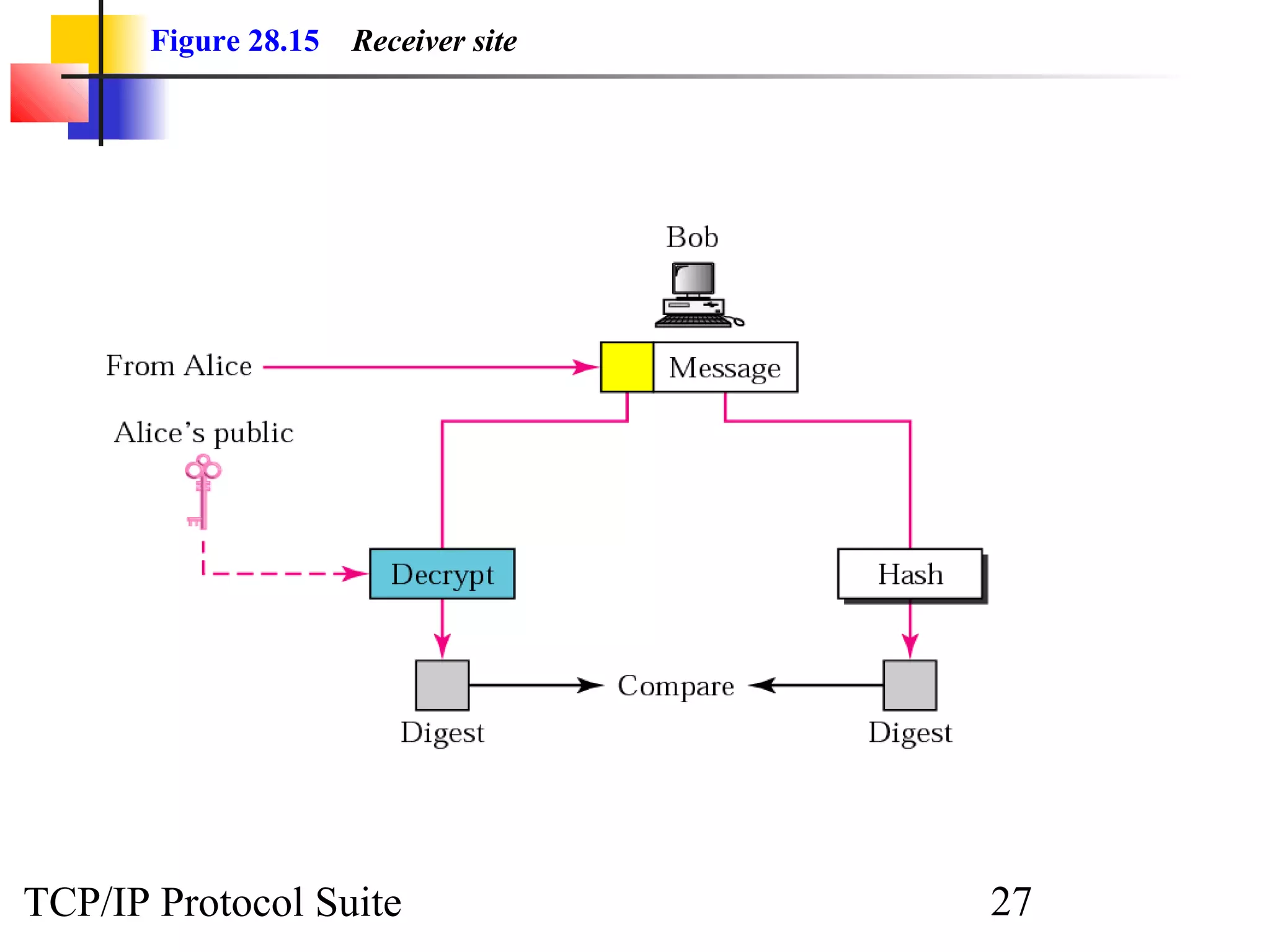

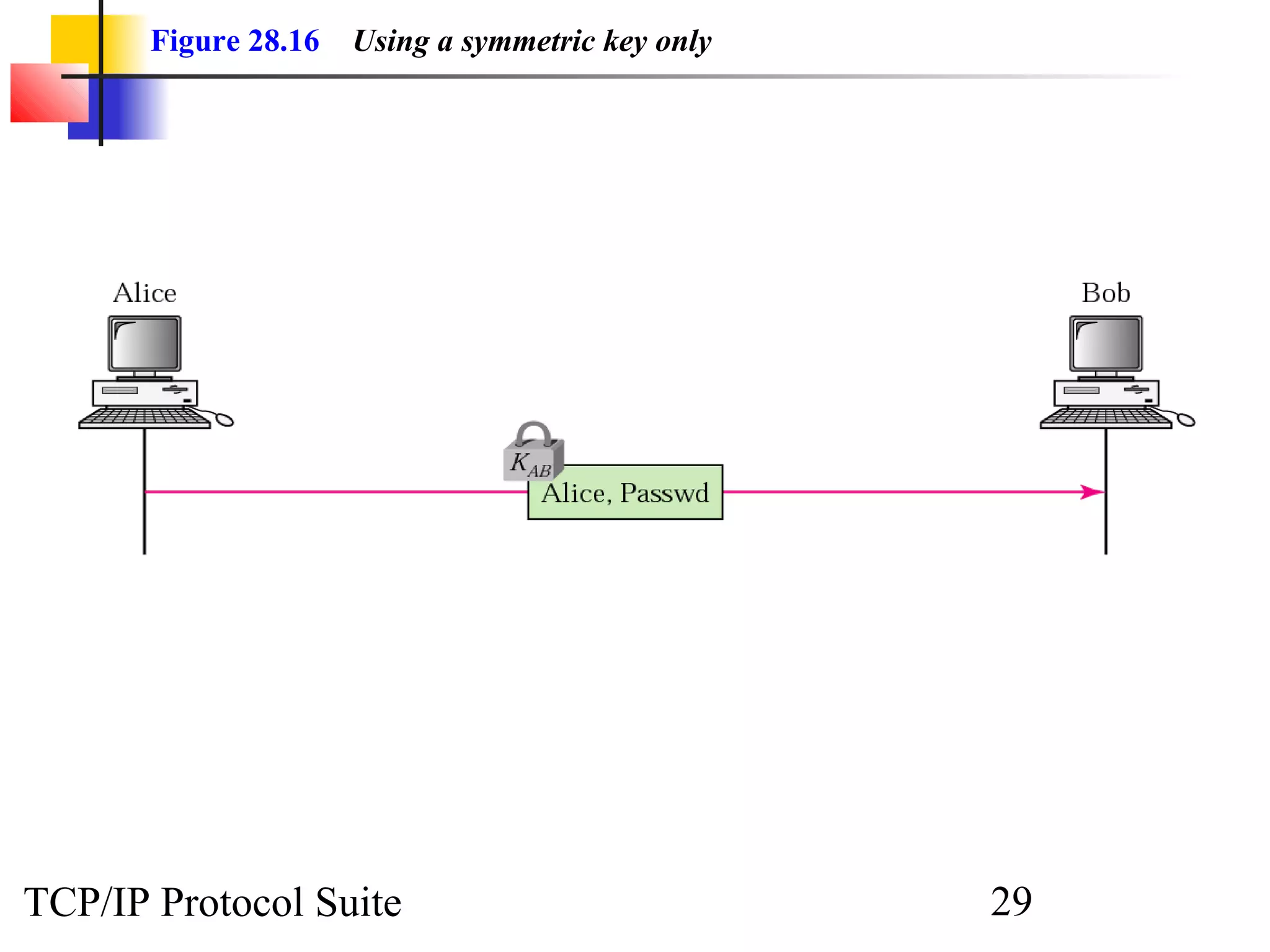

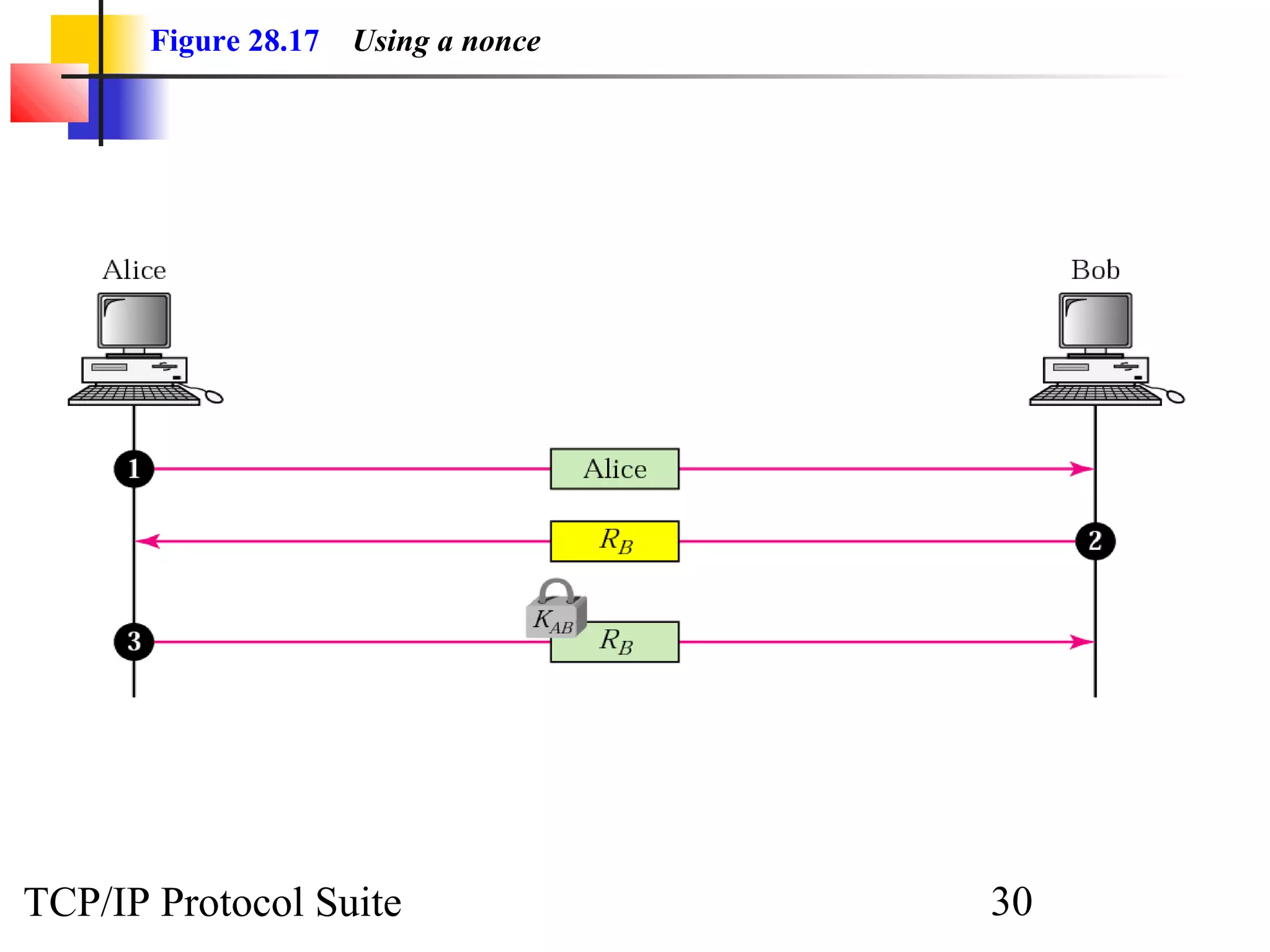

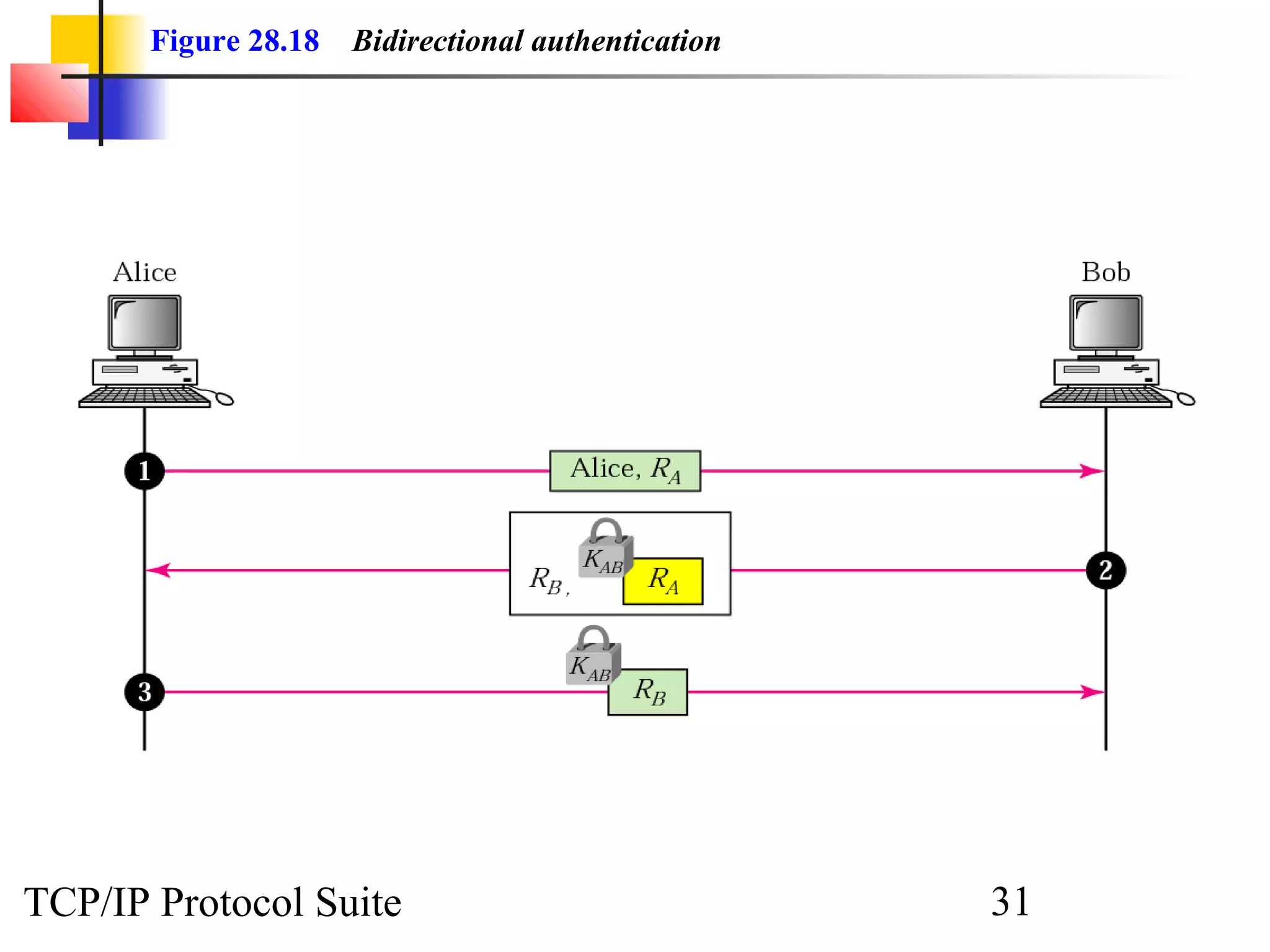

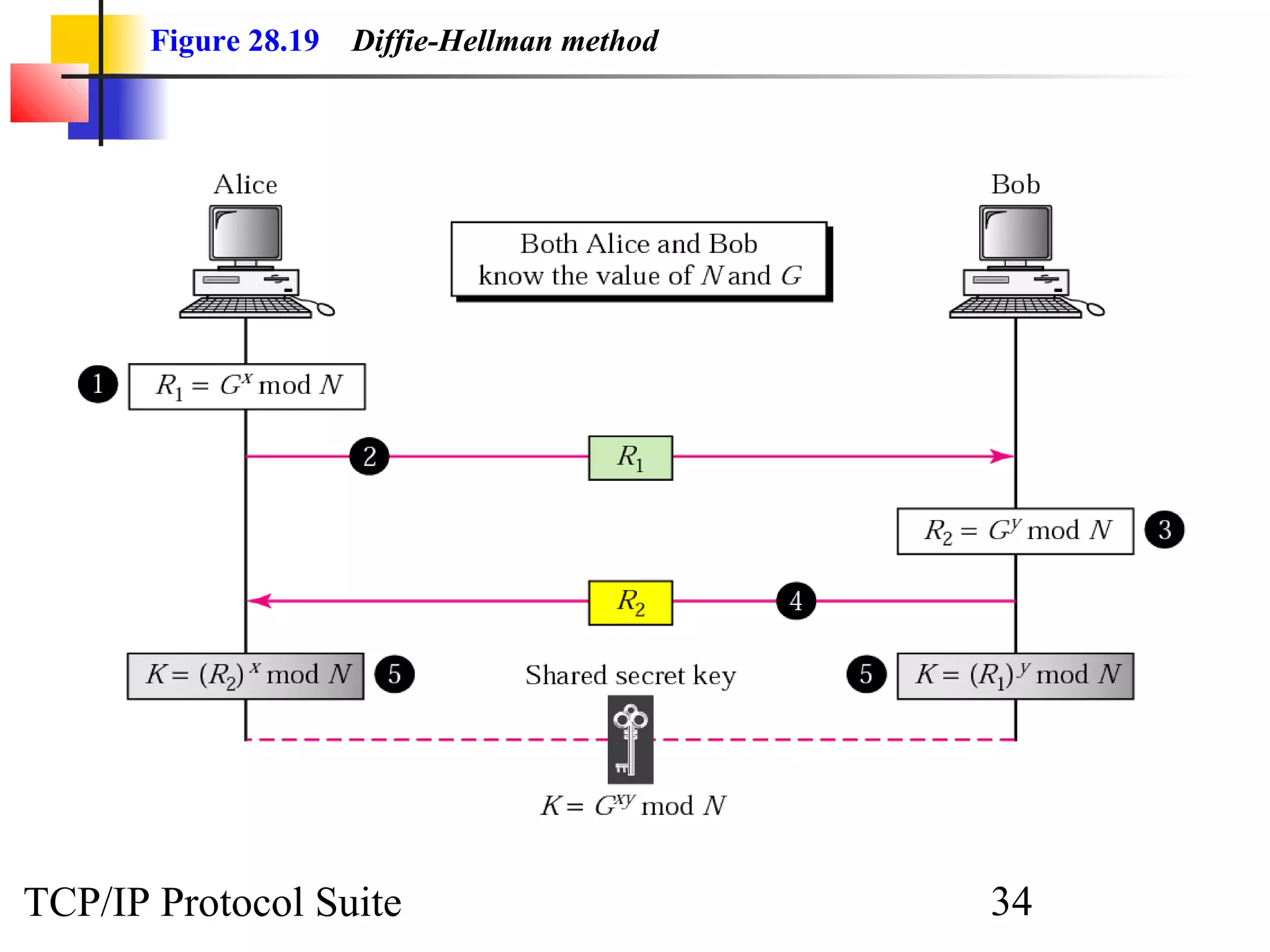

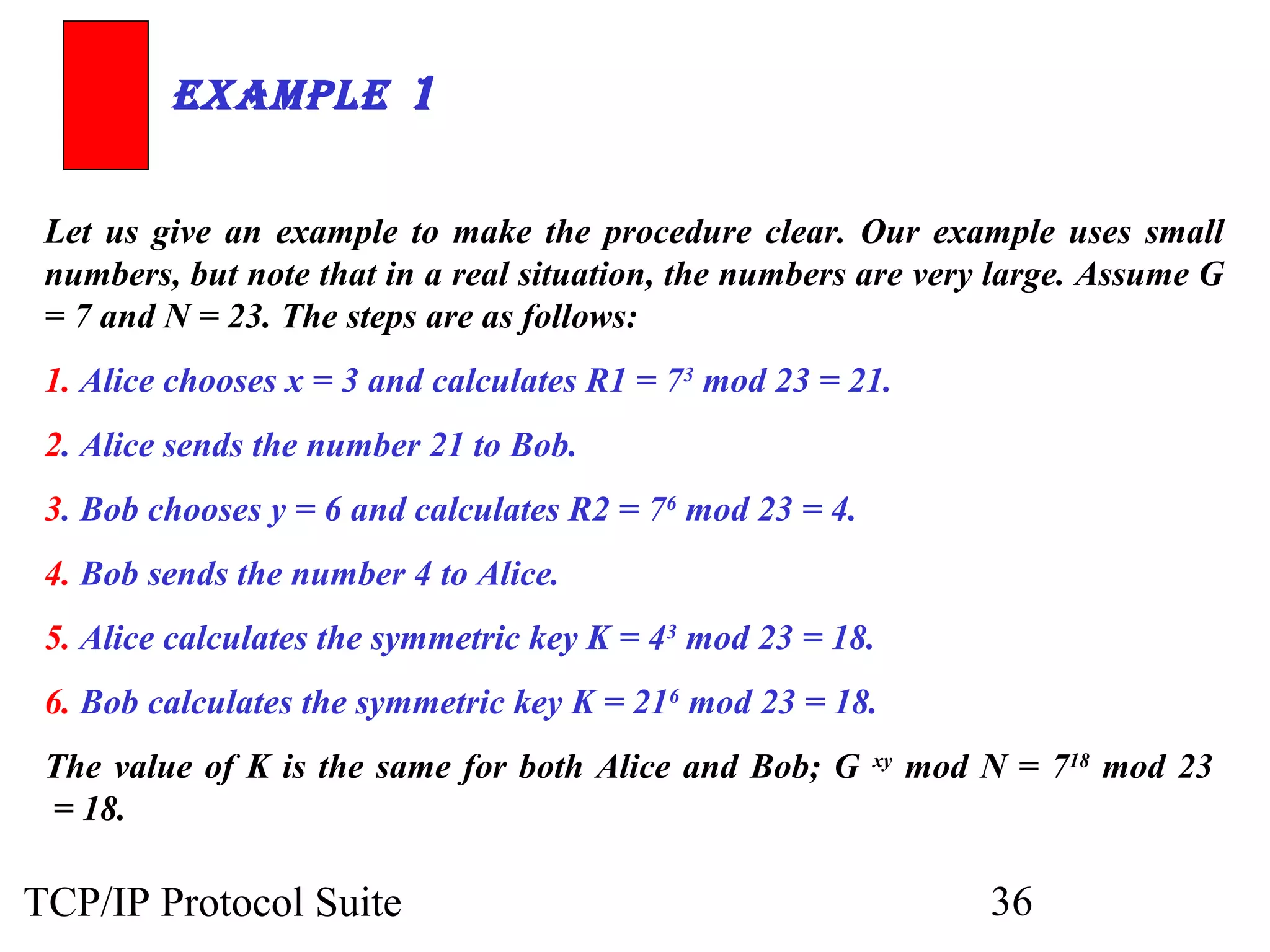

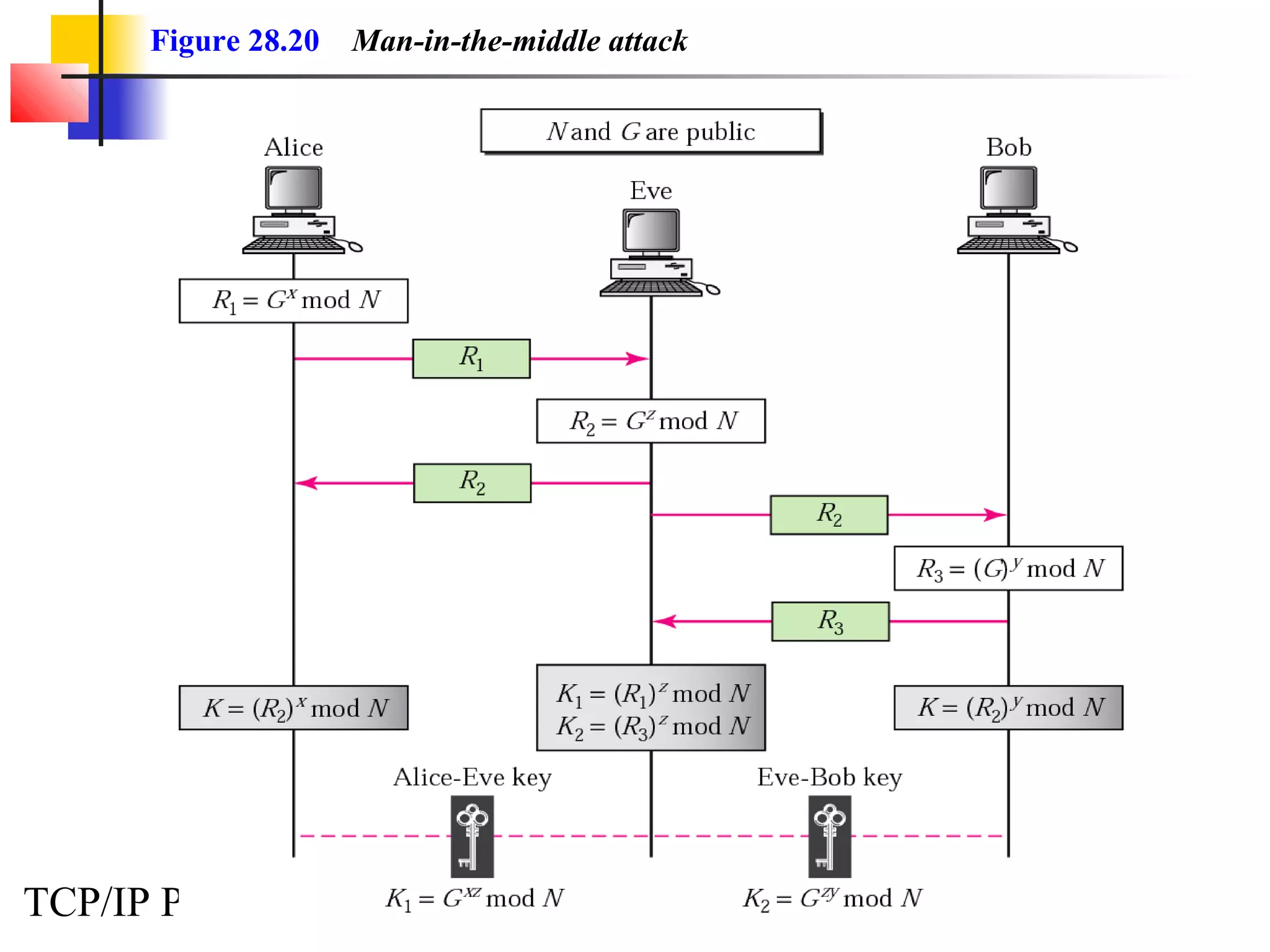

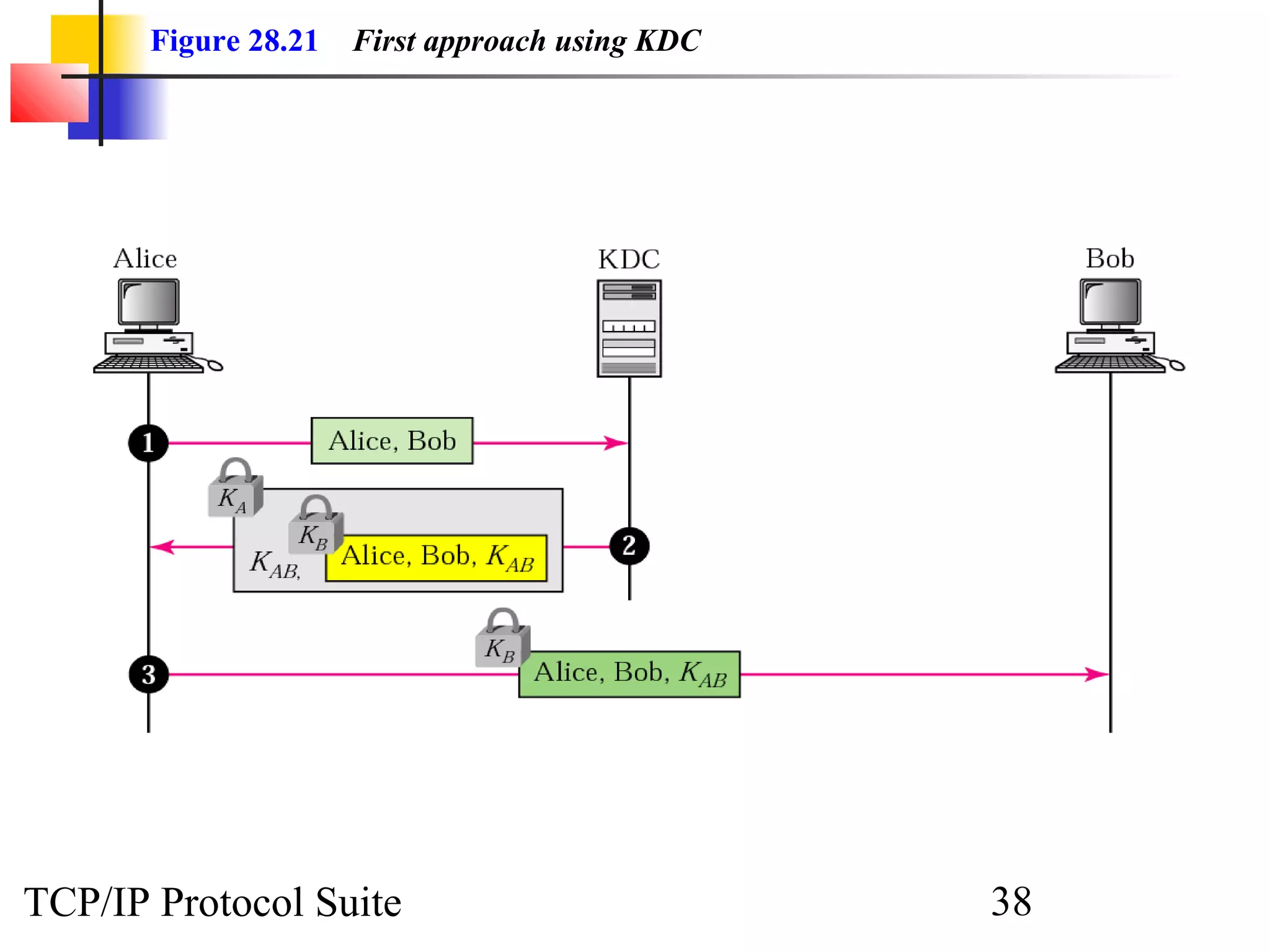

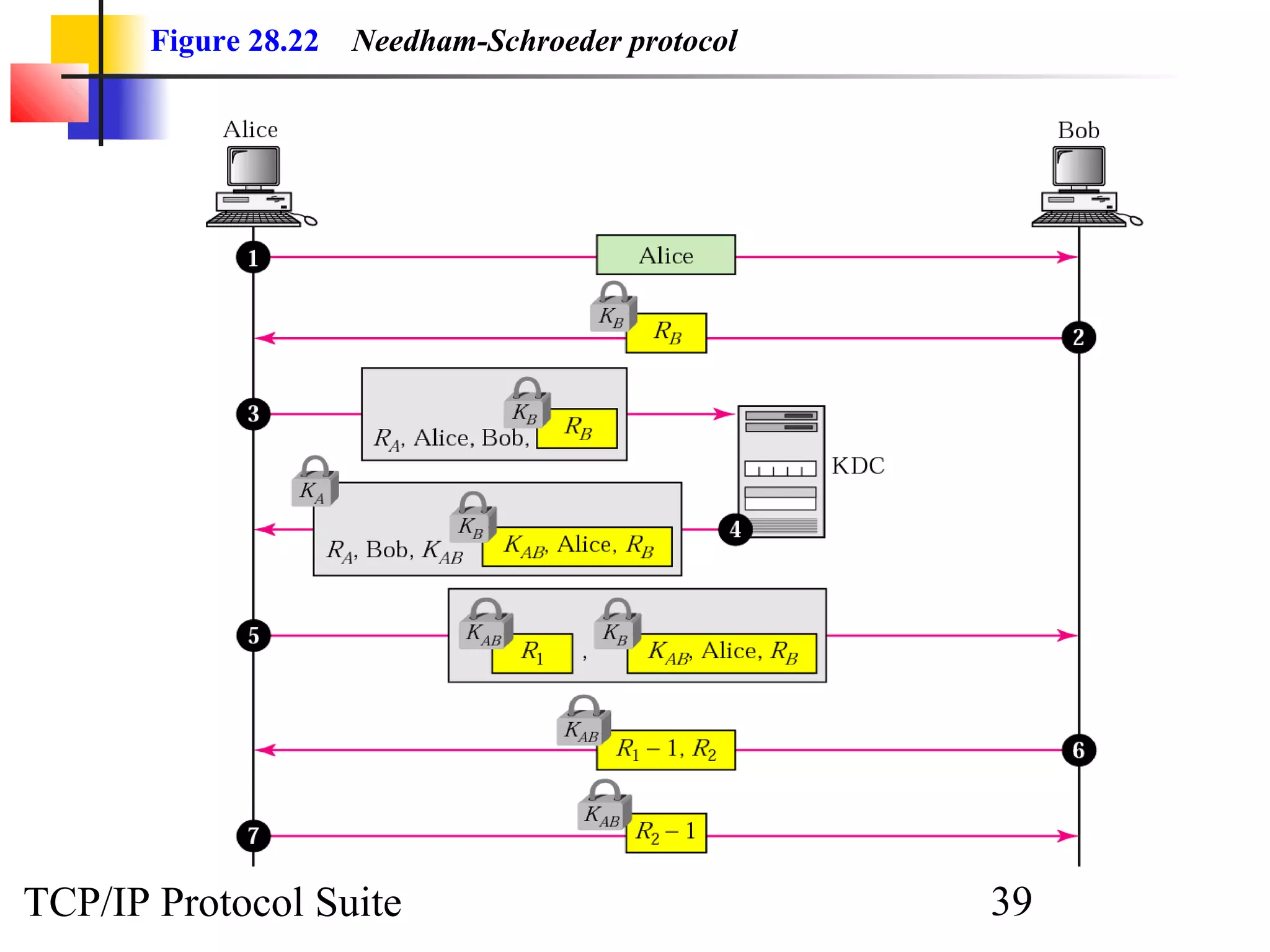

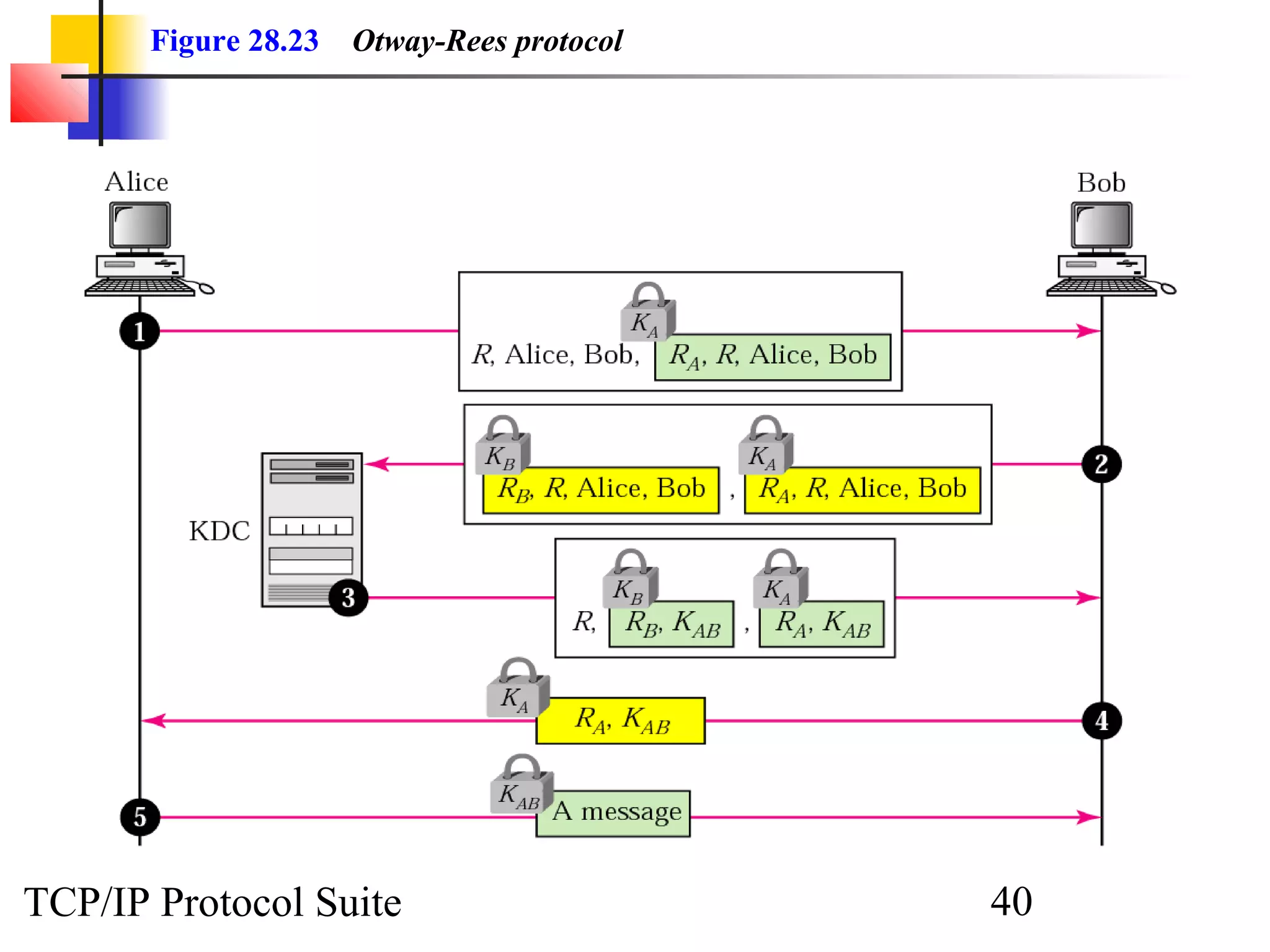

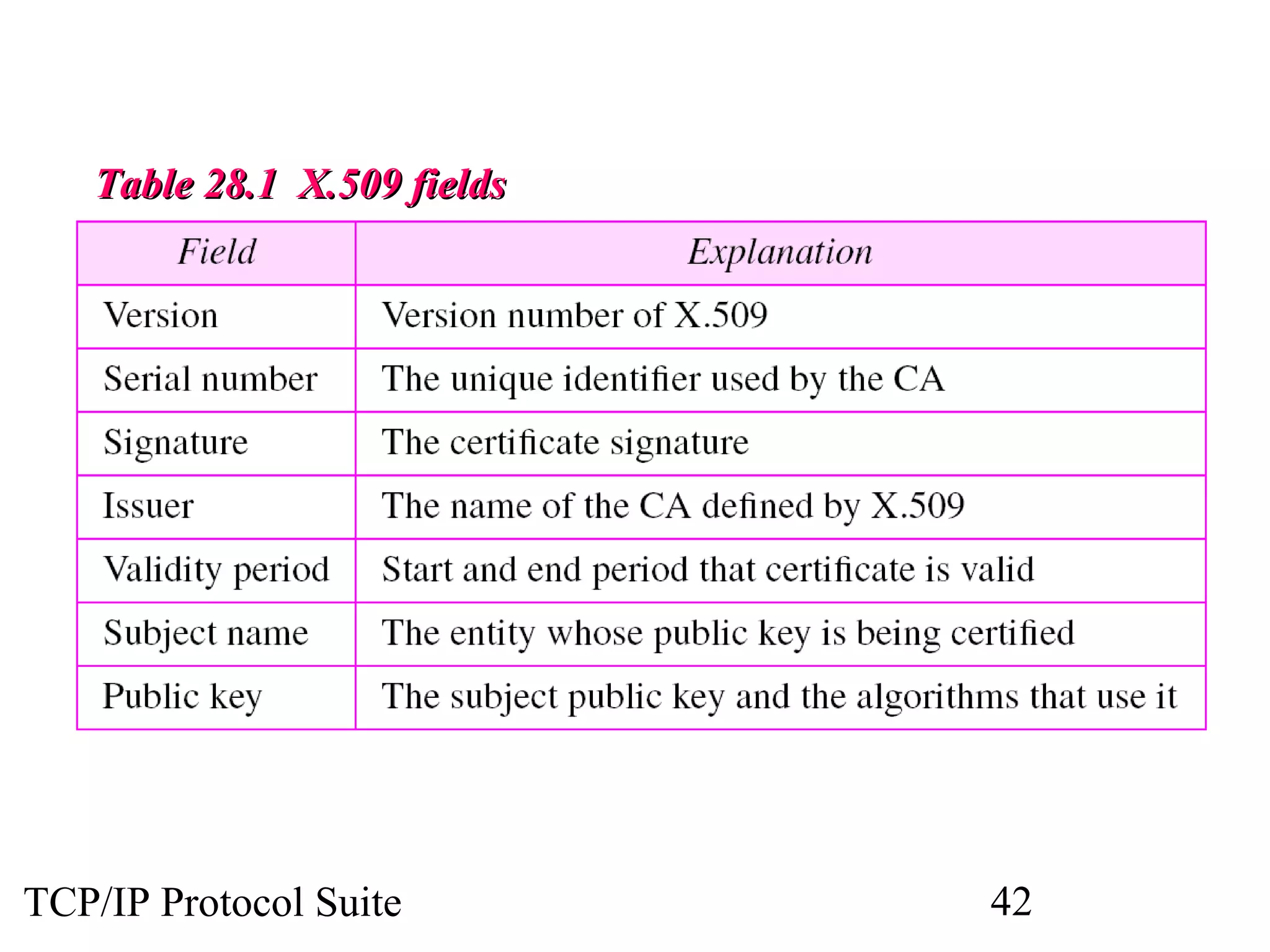

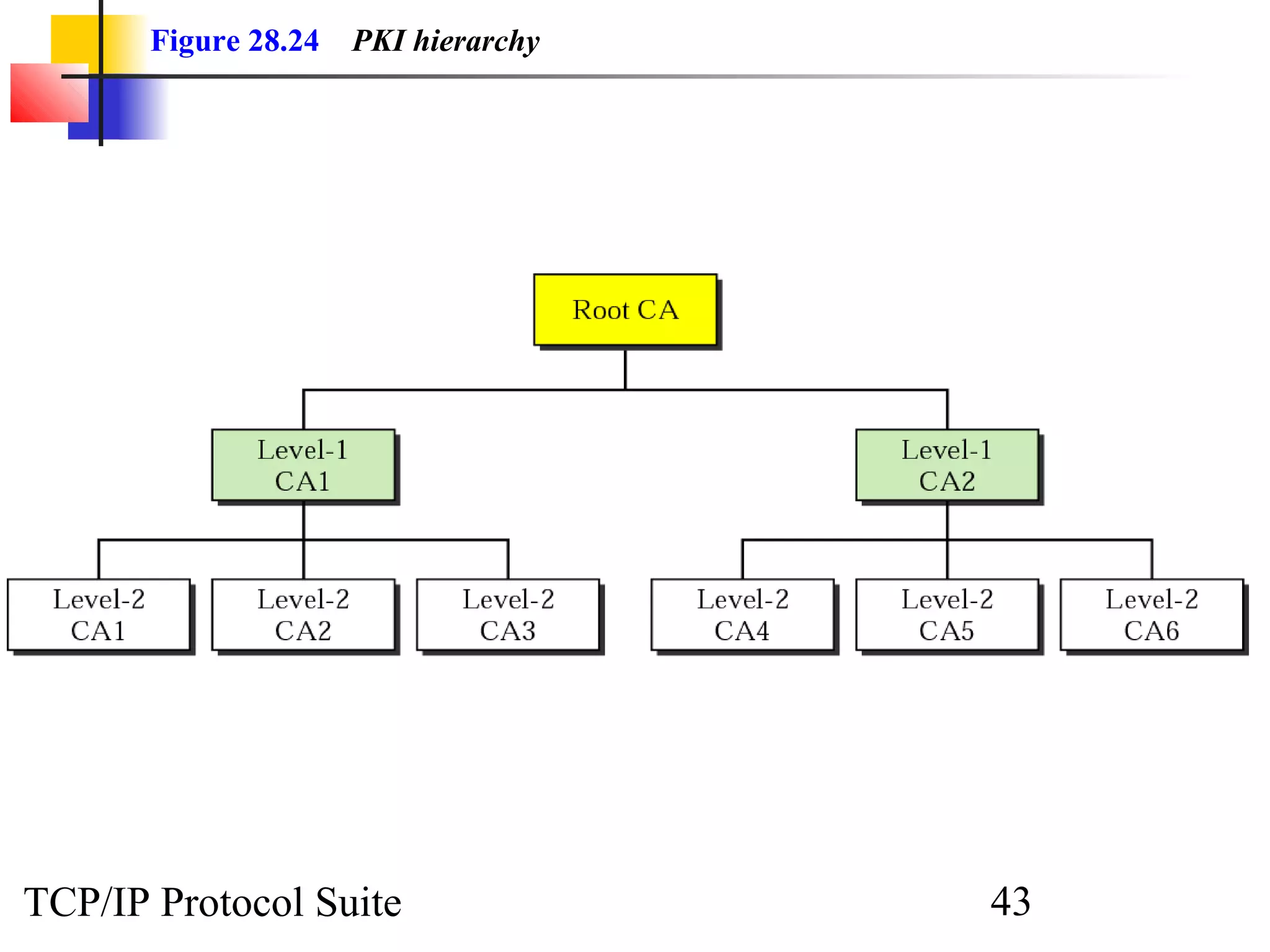

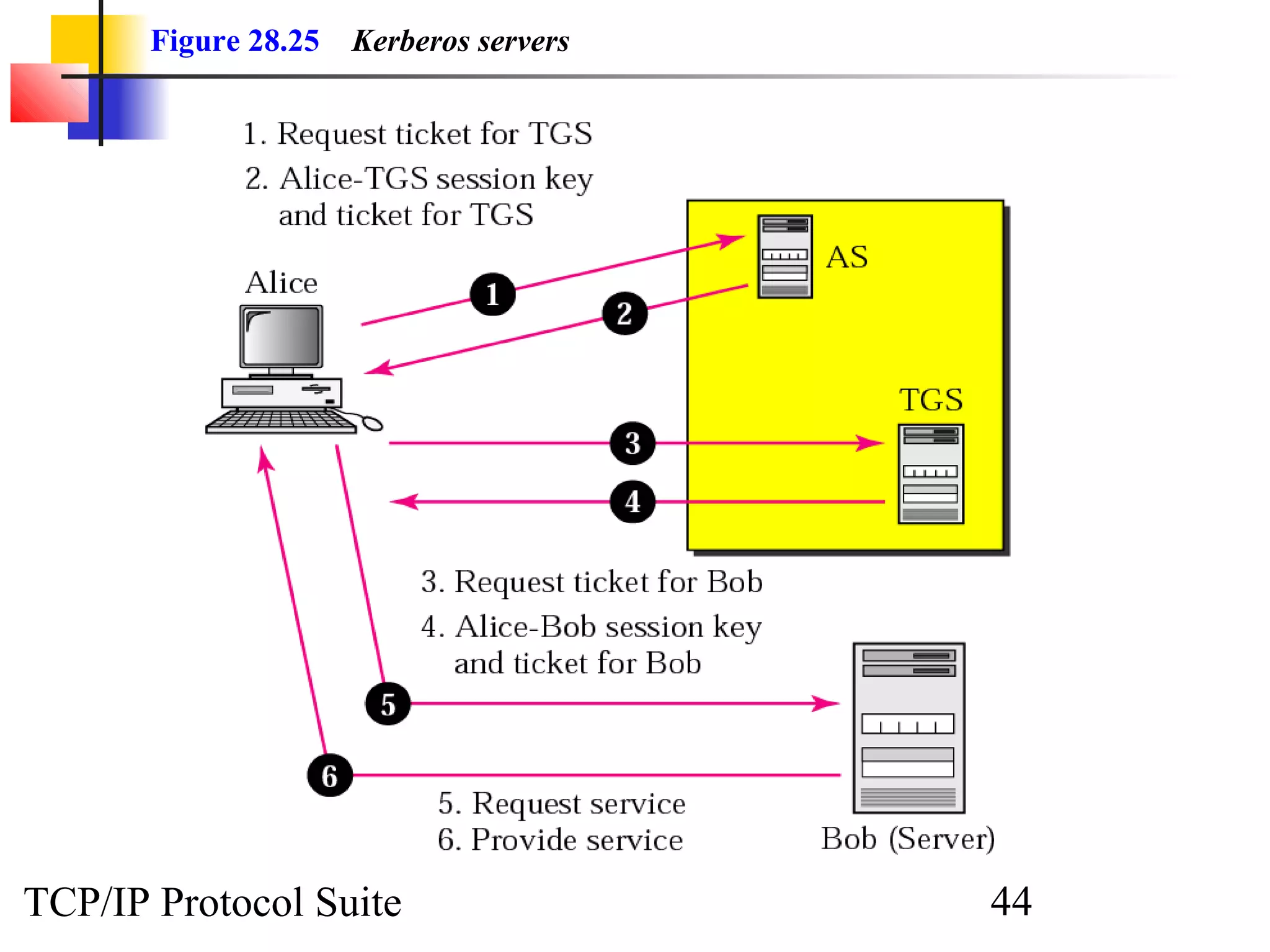

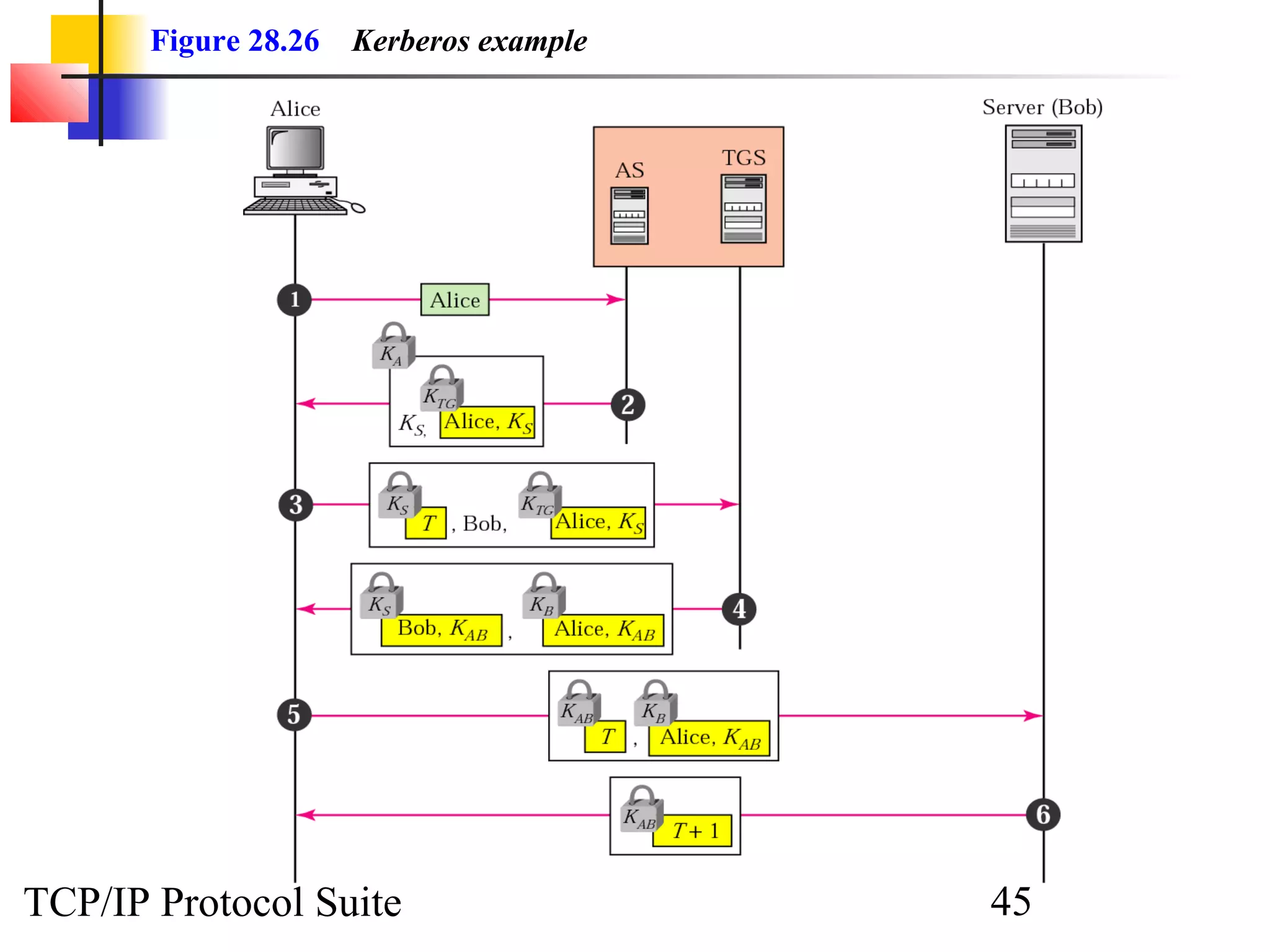

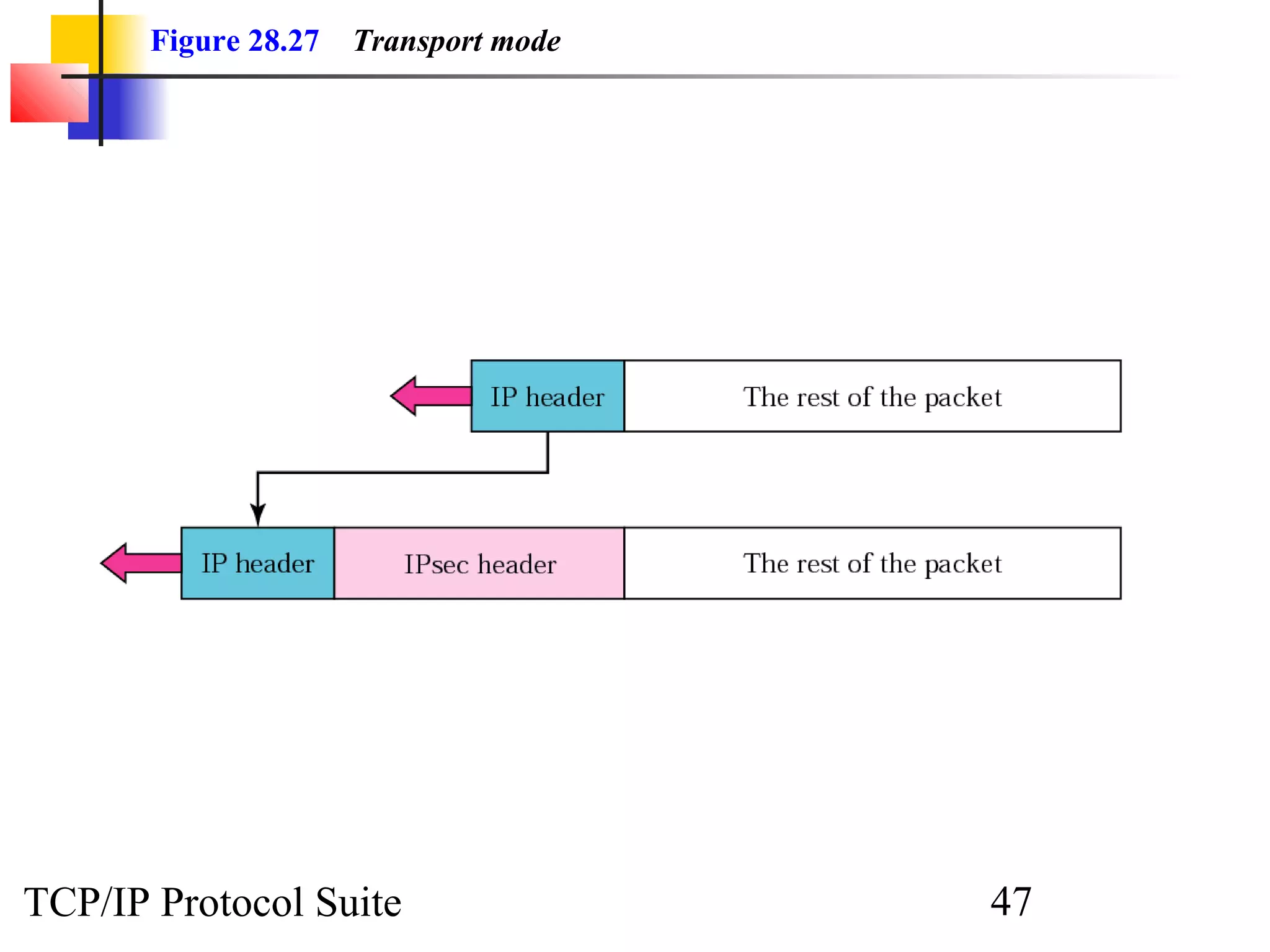

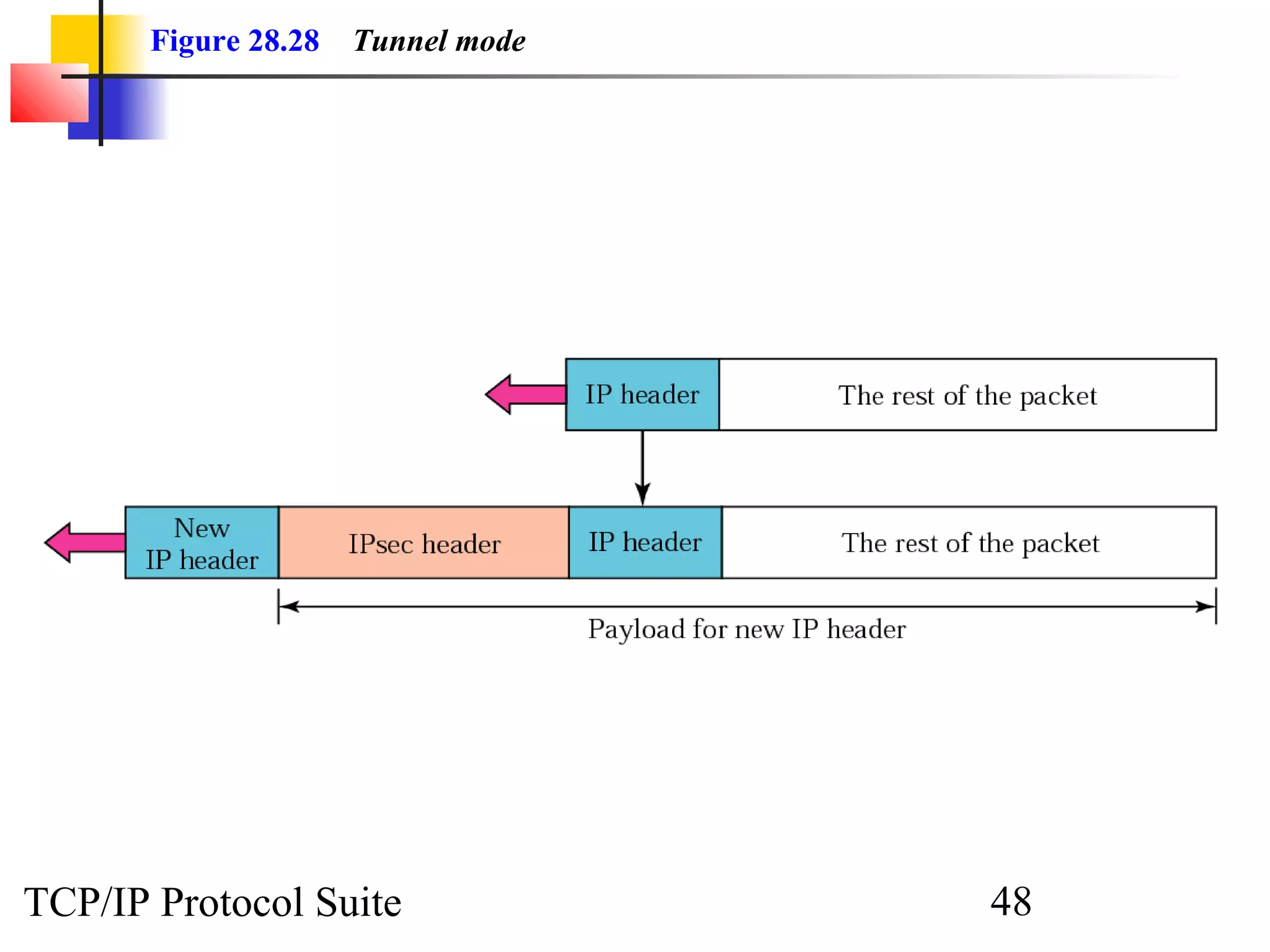

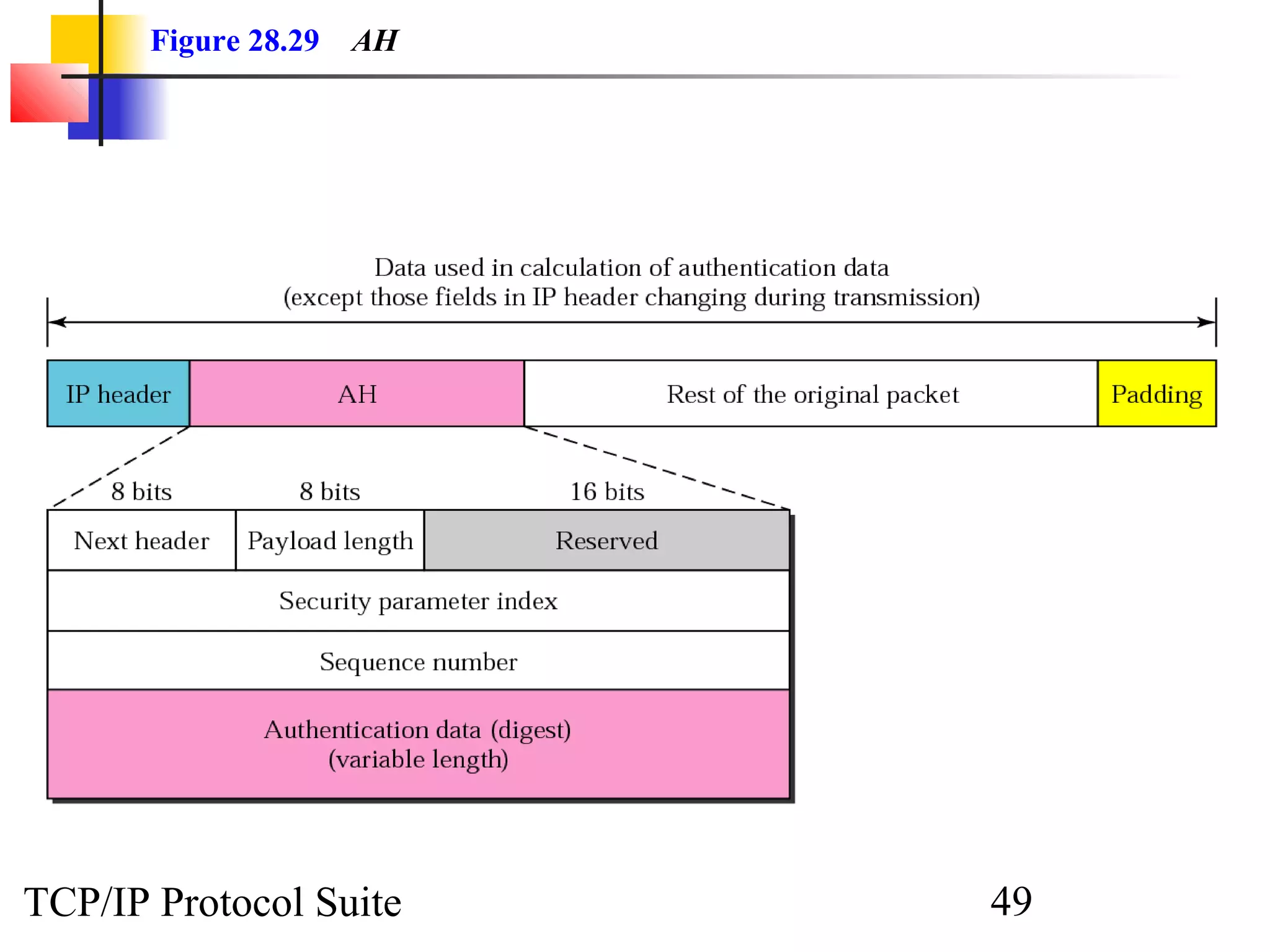

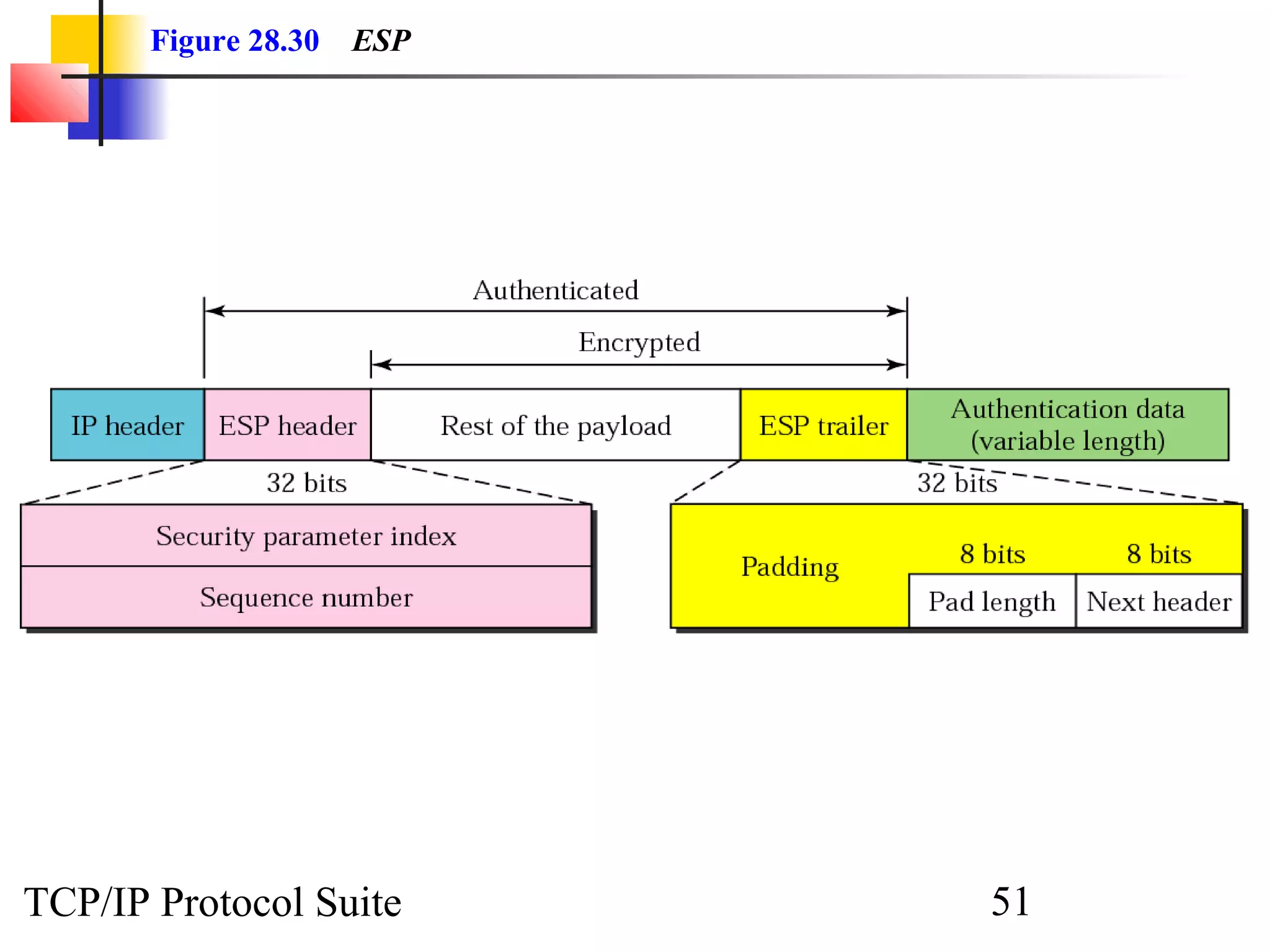

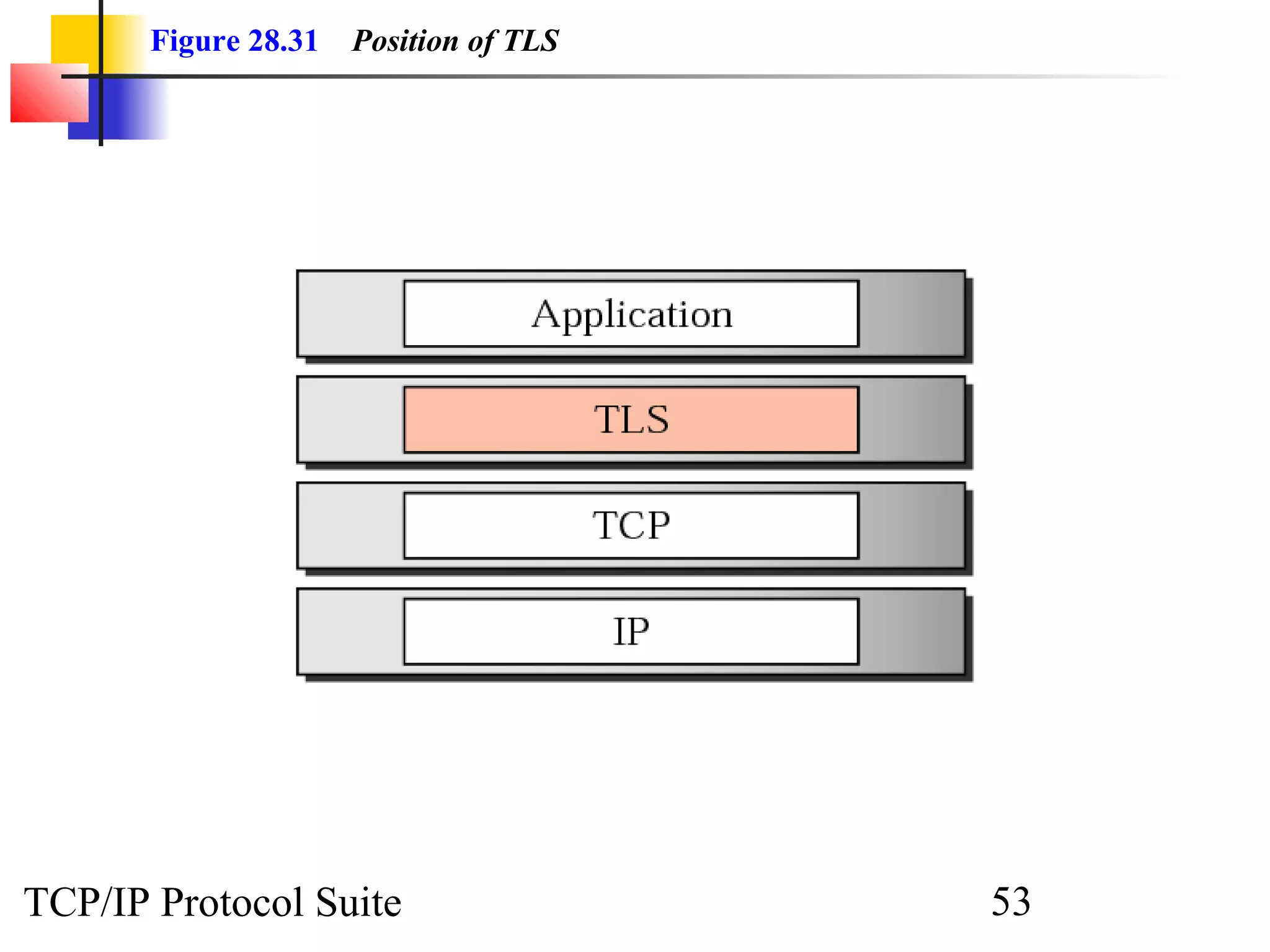

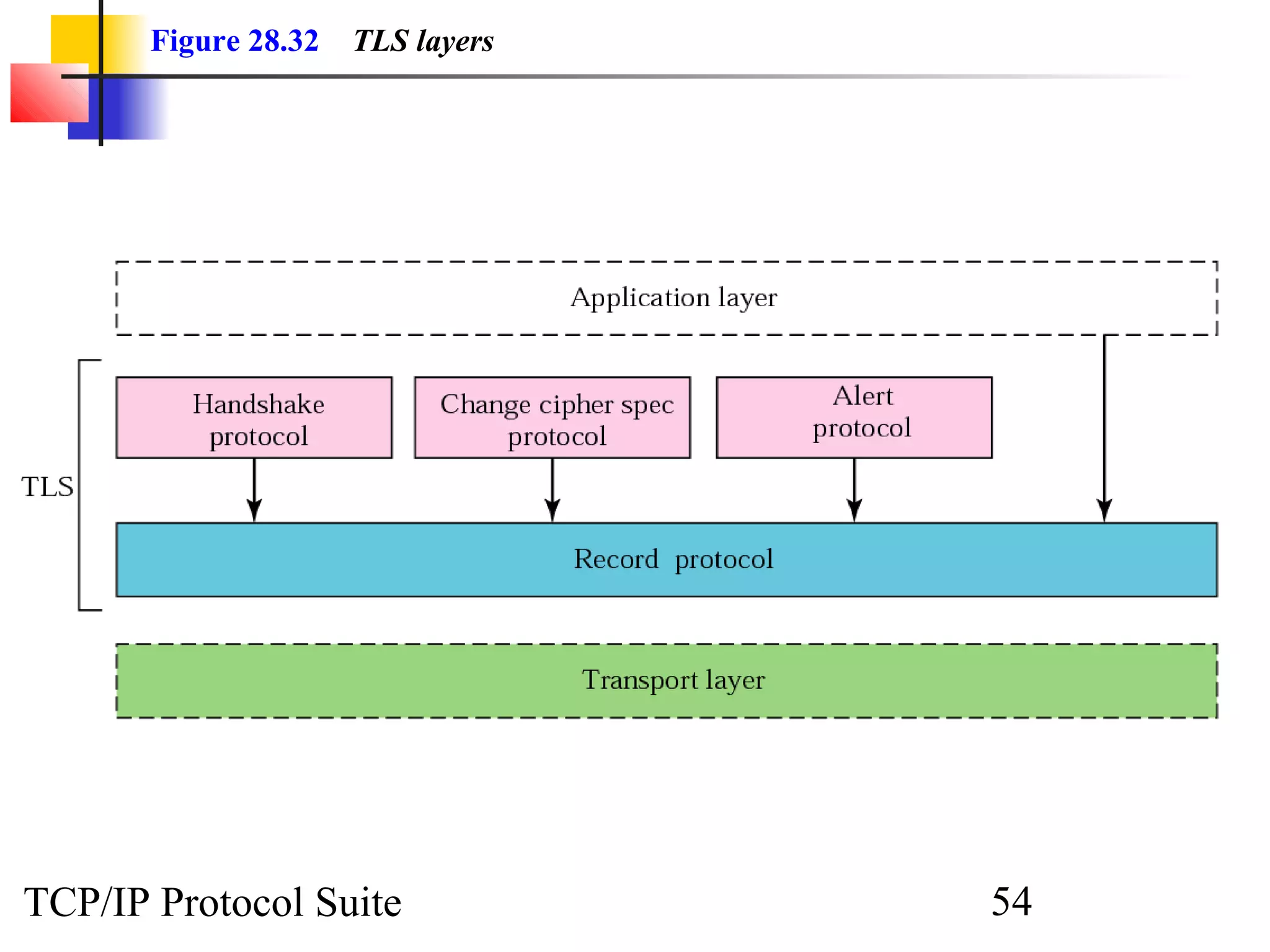

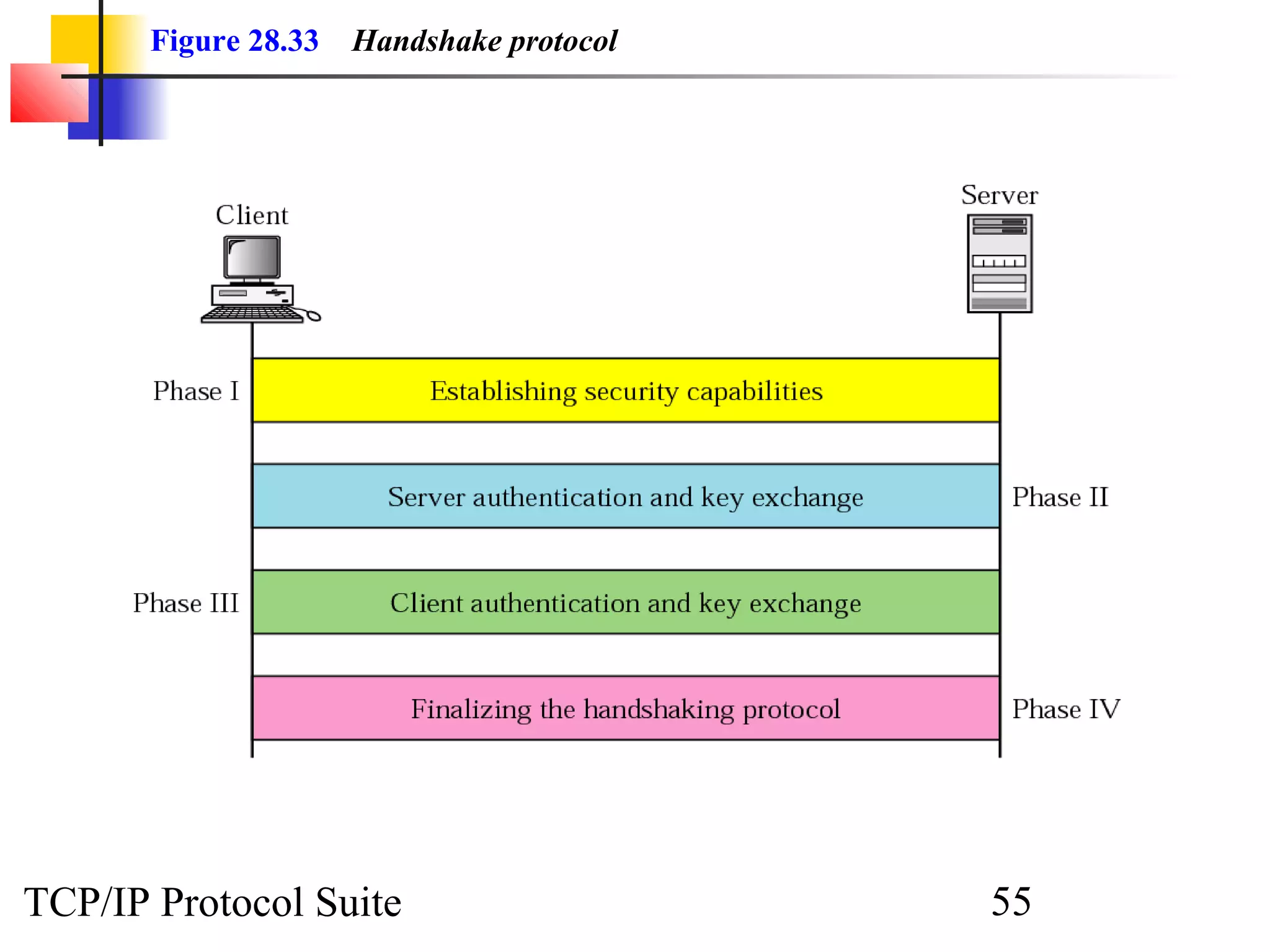

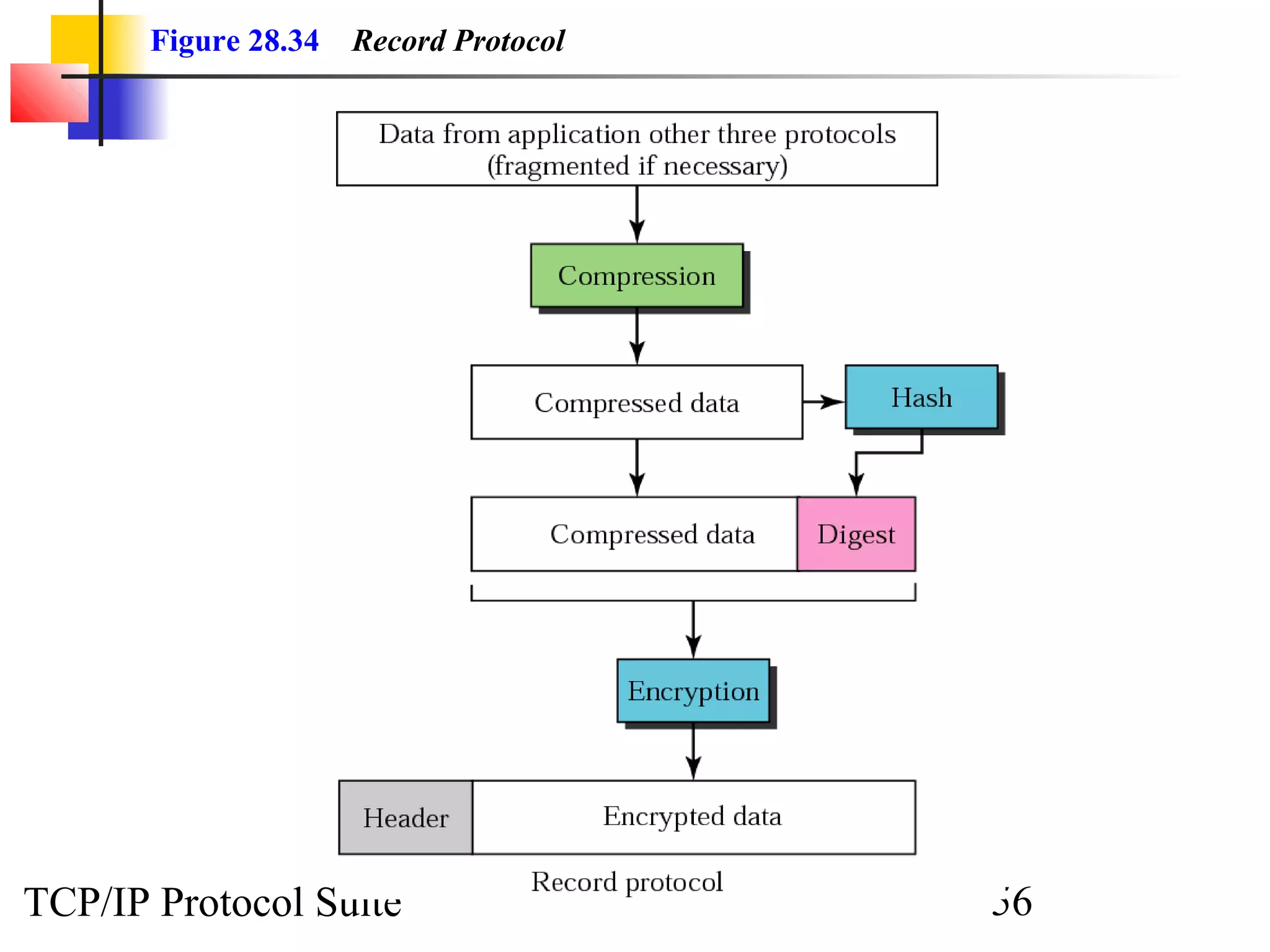

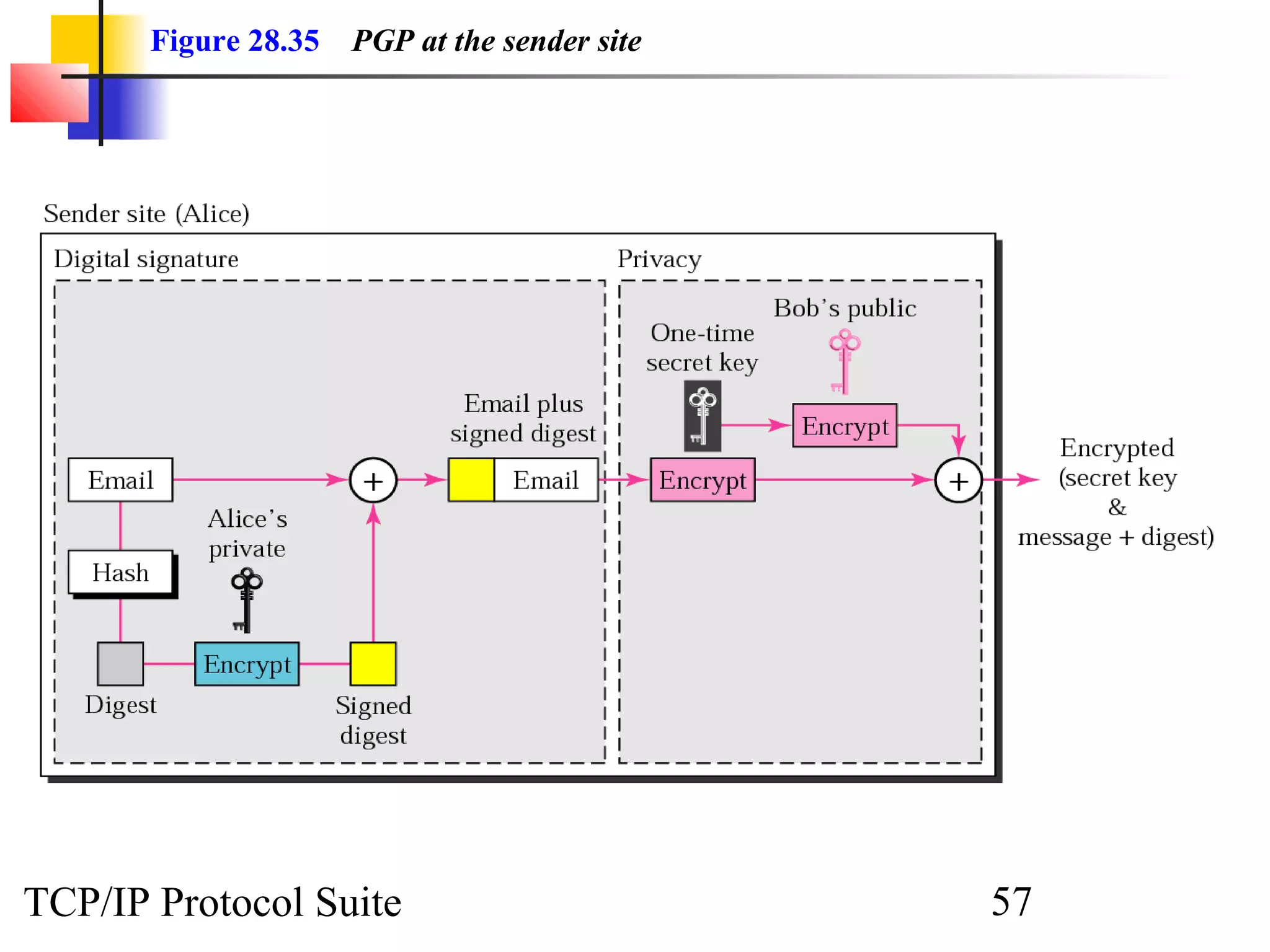

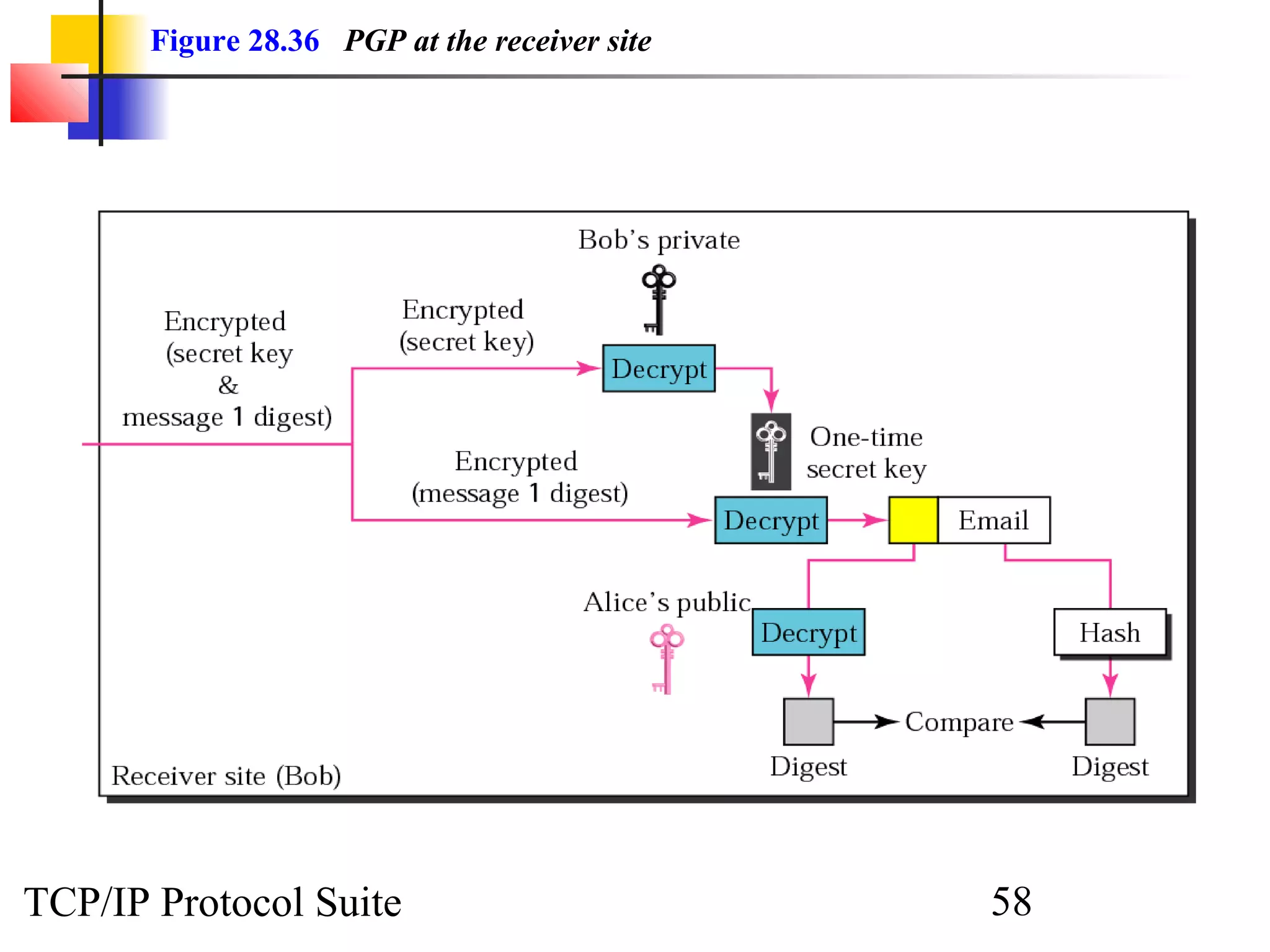

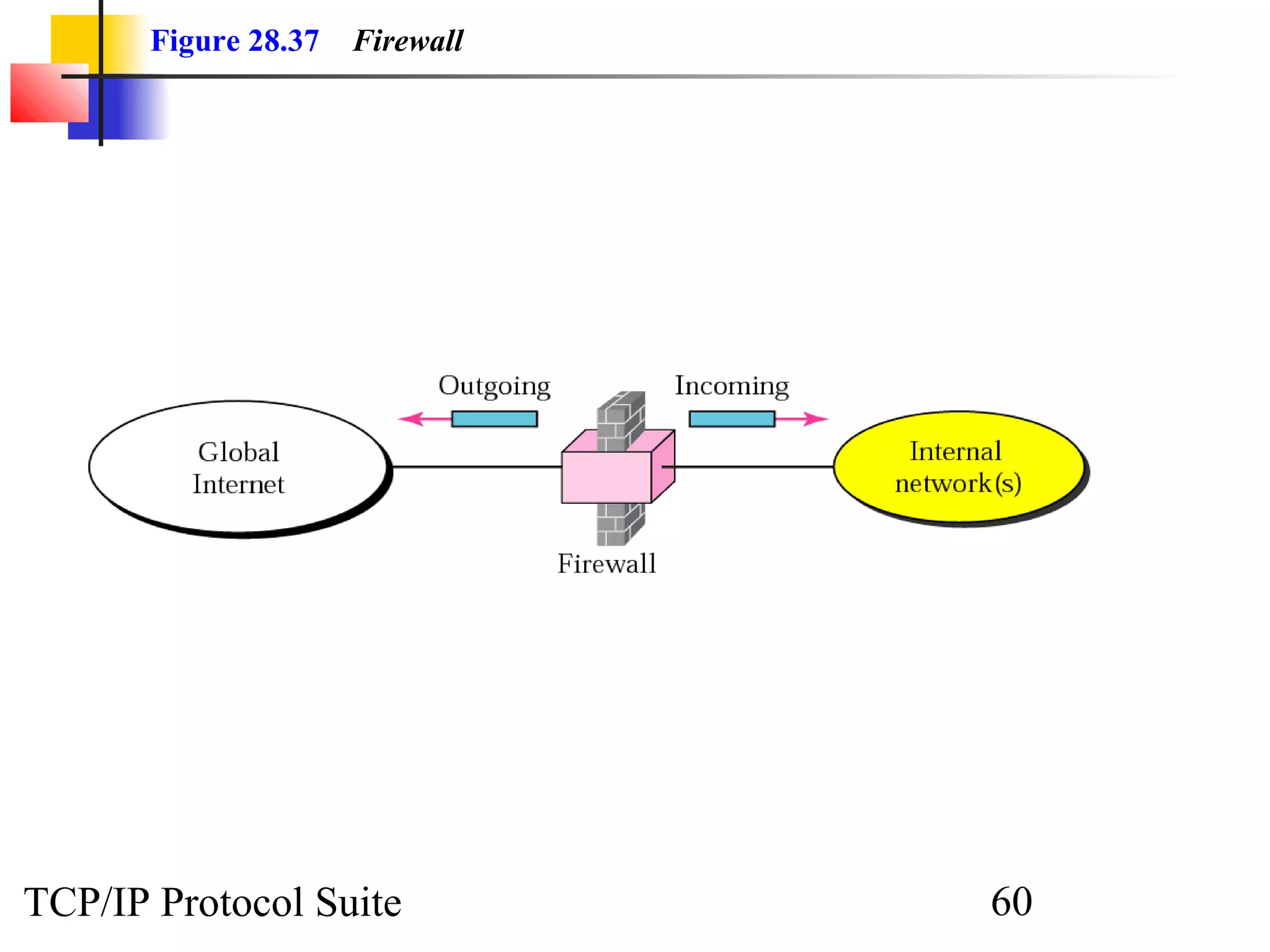

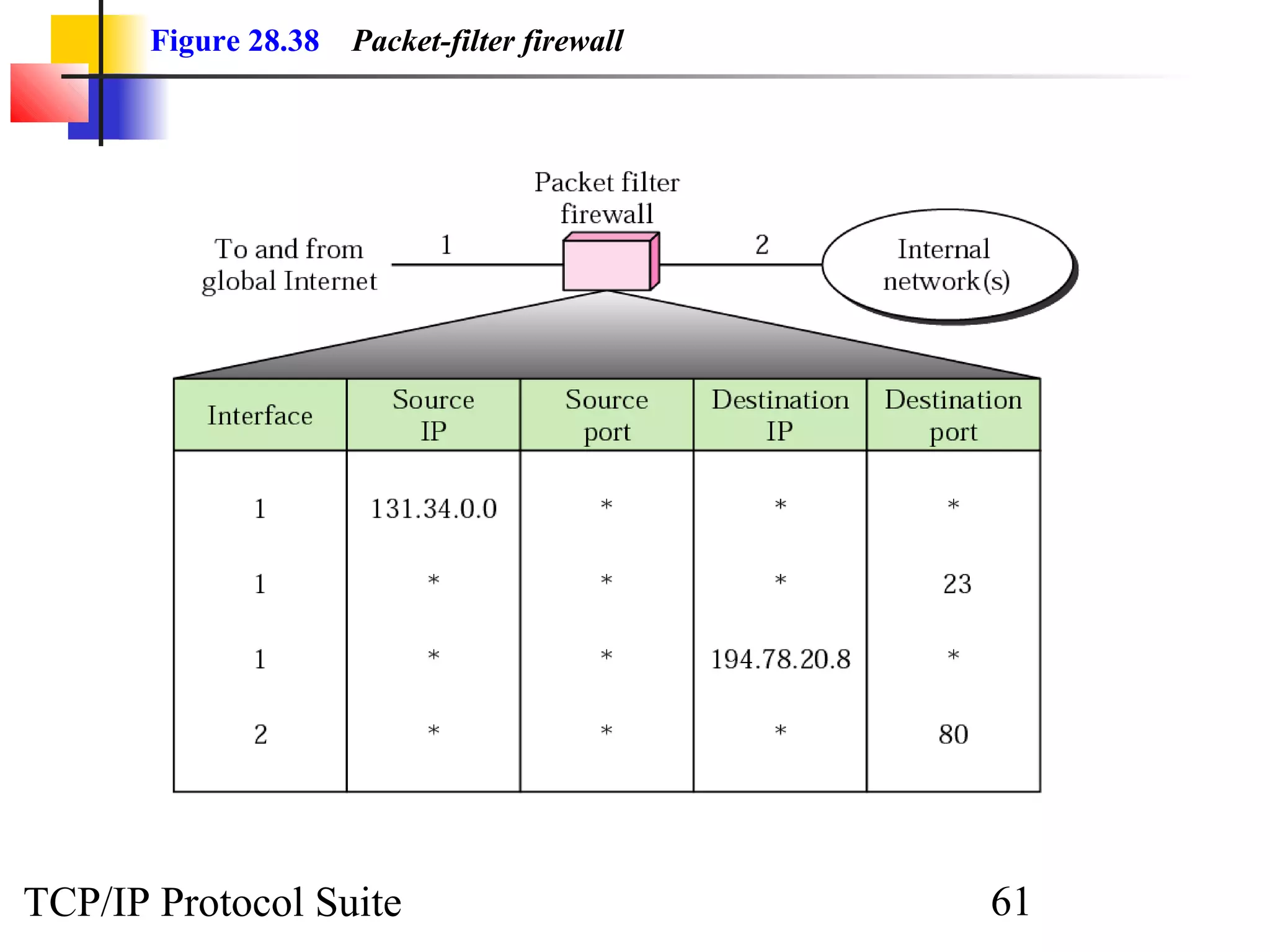

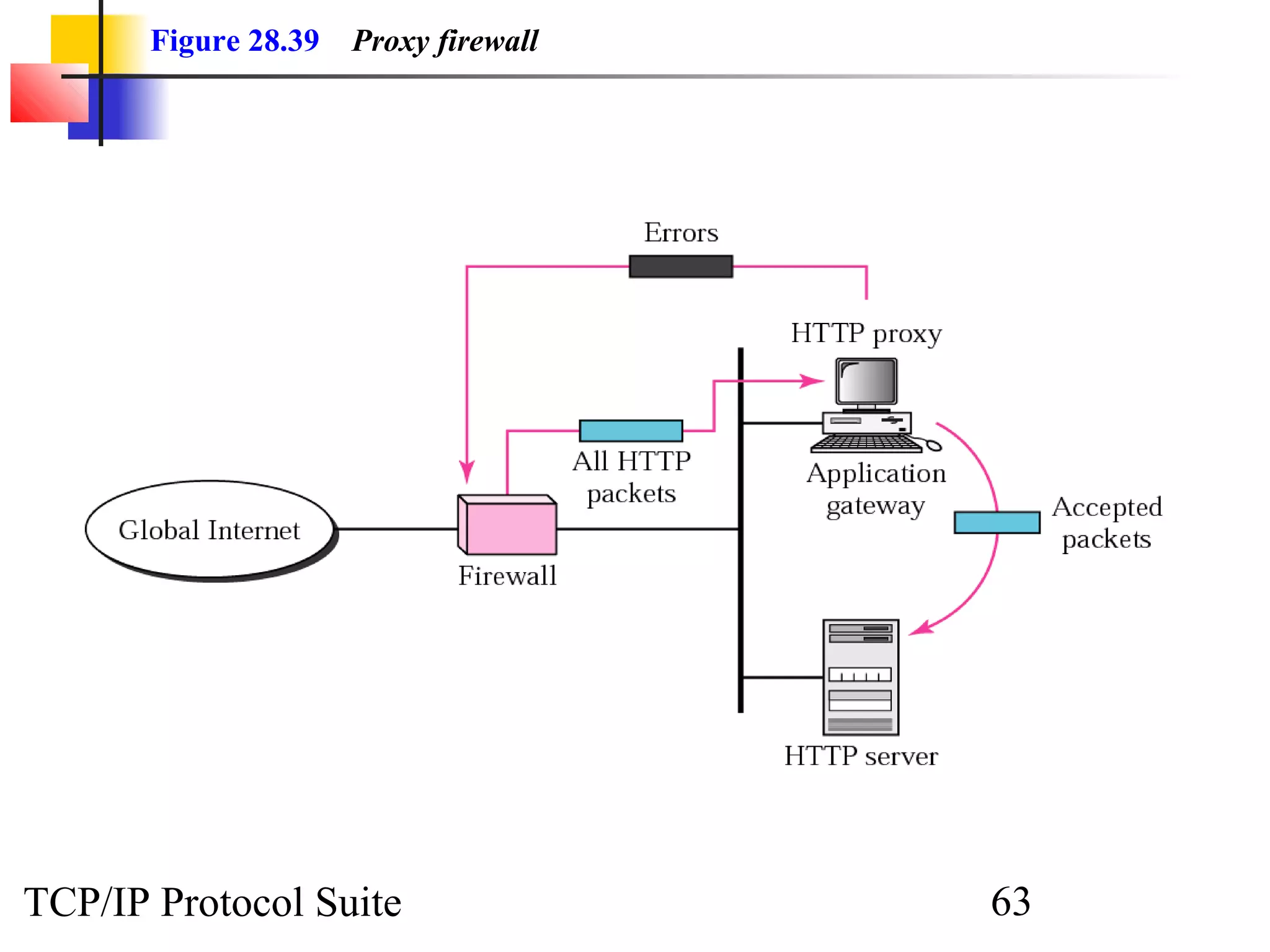

This document discusses security concepts in networking including cryptography, privacy, digital signatures, entity authentication, key management, and security protocols. It covers symmetric and asymmetric cryptography, privacy techniques using encryption, digital signatures for authentication and non-repudiation, methods for entity authentication, key distribution and management, and security protocols including IPSec, TLS, PGP, and firewalls.