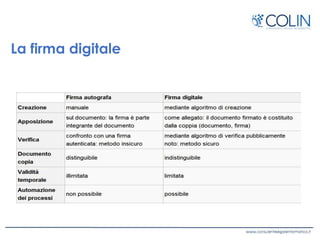

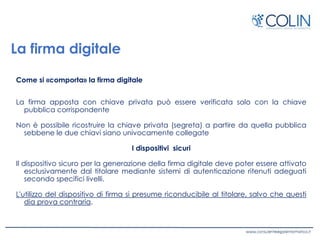

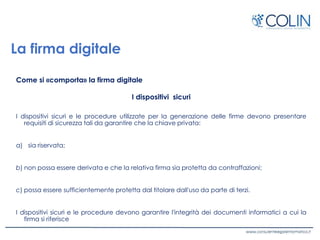

Il documento tratta della posta elettronica certificata (PEC) secondo il D.Lgs. n. 82/2005, delineando la sua importanza nelle comunicazioni legali, gli obblighi di registrazione per le imprese e i professionisti, e il funzionamento delle ricevute di invio e consegna. Viene evidenziato che la PEC è fondamentale per garantire l'integrità e l'autenticità dei documenti informatici e offre indicazioni su come ottenere un indirizzo PEC e le normative associate. Inoltre, si discute della firma digitale, descrivendo i suoi requisiti e la sua rilevanza nel garantire l'inviolabilità dei documenti.