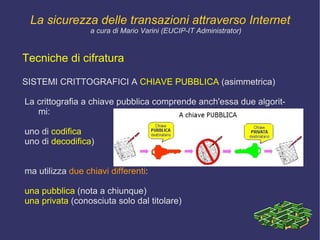

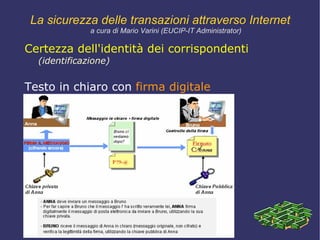

Il documento analizza la sicurezza delle transazioni su Internet, evidenziando le vulnerabilità delle reti aperte e la necessità di garantire riservatezza, autenticità e integrità delle comunicazioni. Viene discusso il ruolo della crittografia e delle firme digitali nel garantire l'identità e la protezione dei dati trasmessi. Infine, si sottolinea l'importanza delle autorità di certificazione nel certificare l'identità degli utenti e nell'assicurare la fiducia nel sistema.