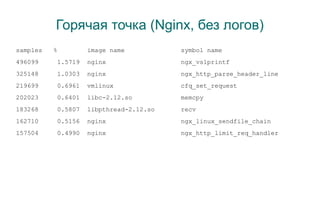

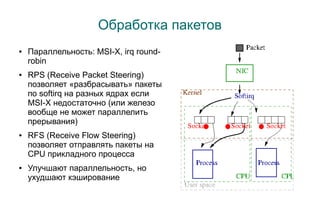

Документ обсуждает механизмы защиты от DDoS-атак, особенно в контексте HTTP-акселераторов, таких как Nginx. Он рассматривает различия между DDoS и флэш-кроу, методы отражения атак и оптимизацию обработки запросов для снижения нагрузки на сервер. Кроме того, упоминаются технологии, позволяющие улучшить параллелизм и управление ресурсами при атаке.

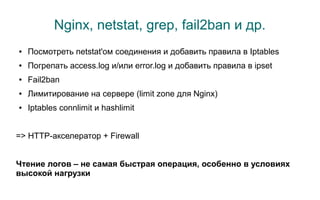

![Обработка лимита (Nginx)

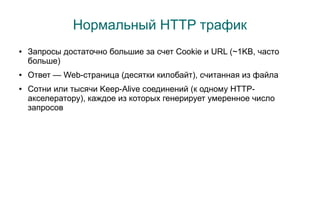

epoll_wait(12, {{EPOLLIN, ....}}, 512, 500) = 1

recvfrom(3, "GET / HTTP/1.1rnHost: ....", 1024, 0, NULL, NULL) = 327

// parse HTTP

write(11, “...limiting requests, excess...", 176) = 176

writev(3, [{"HTTP/1.1 503 Service Temporarily Una....", 200}], 1) = 200

sendfile(3, 7, [0], 383) = 383

recvfrom(3, 0xa1bac0, 1024, 0, 0, 0) = -1 EAGAIN

epoll_wait(12, {{EPOLLIN, ....}}, 512, 500) = 1

recvfrom(3, "", 1024, 0, NULL, NULL) = 0

close(3) = 0](https://image.slidesharecdn.com/04-ddos-121023105325-phpapp01/85/DDoS-6-320.jpg)