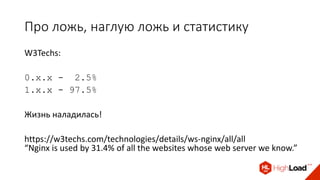

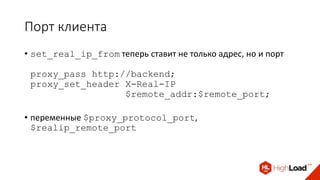

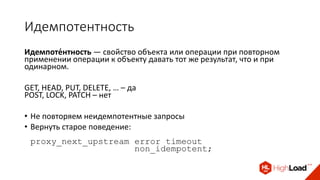

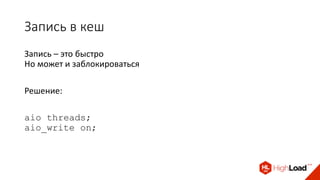

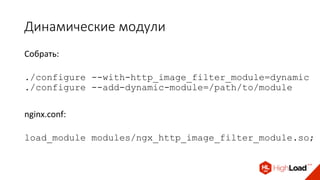

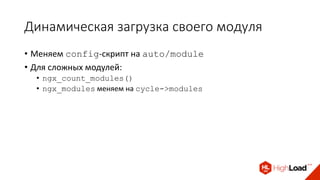

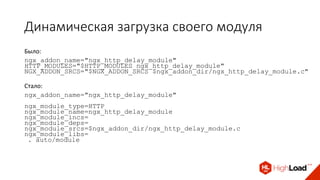

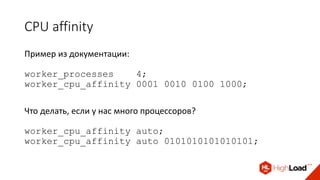

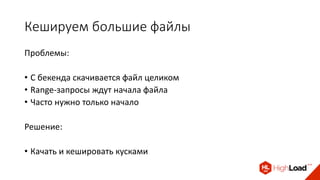

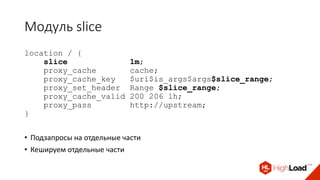

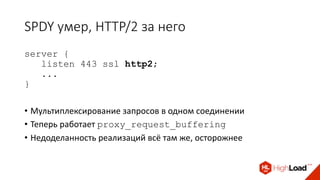

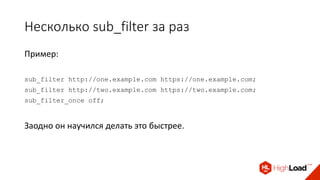

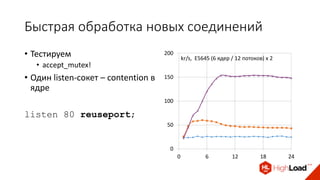

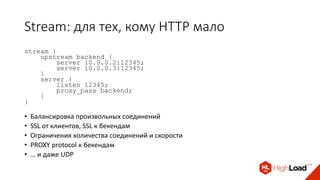

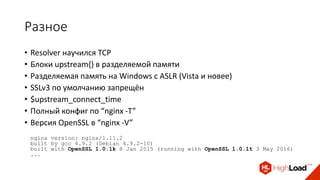

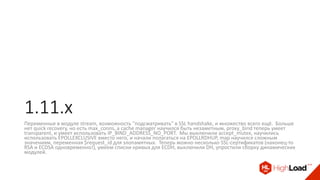

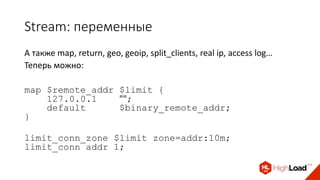

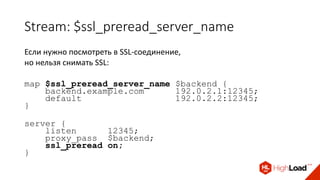

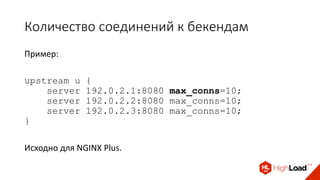

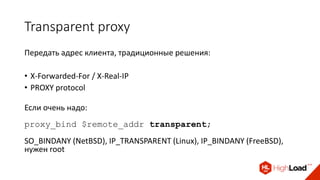

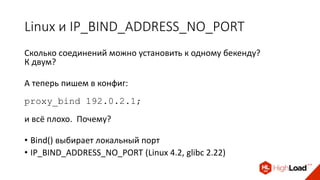

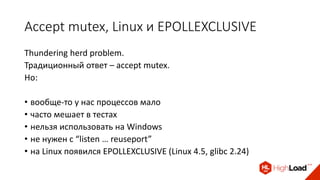

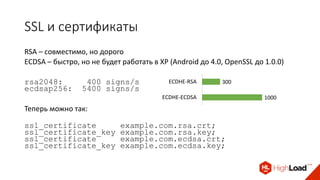

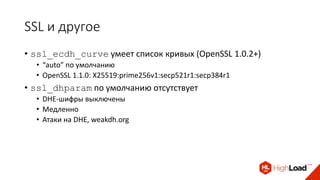

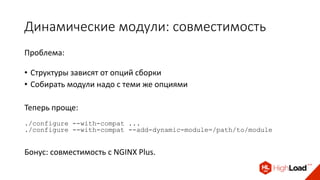

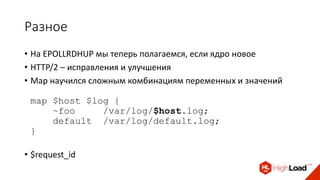

В документе обсуждаются новые возможности и улучшения в последней версии nginx, включая поддержку HTTP/2, динамические модули, и изменения в кешировании. Приведены статистические данные использования различных версий nginx и перечислены новшества, такие как многопоточность и улучшенная обработка запросов. В дополнение, упоминаются моменты, касающиеся SSL-сертификатов, сборки модулей и оптимизации производительности.