1. Metode enkripsi Caesar cipher adalah algoritma substitusi cipher yang menggunakan konsep pergeseran huruf dengan modulo 26.

2. Algoritma ini biasanya digunakan untuk mengenkripsi informasi rahasia pada zaman Romawi dengan menggeser huruf sejumlah kunci tertentu.

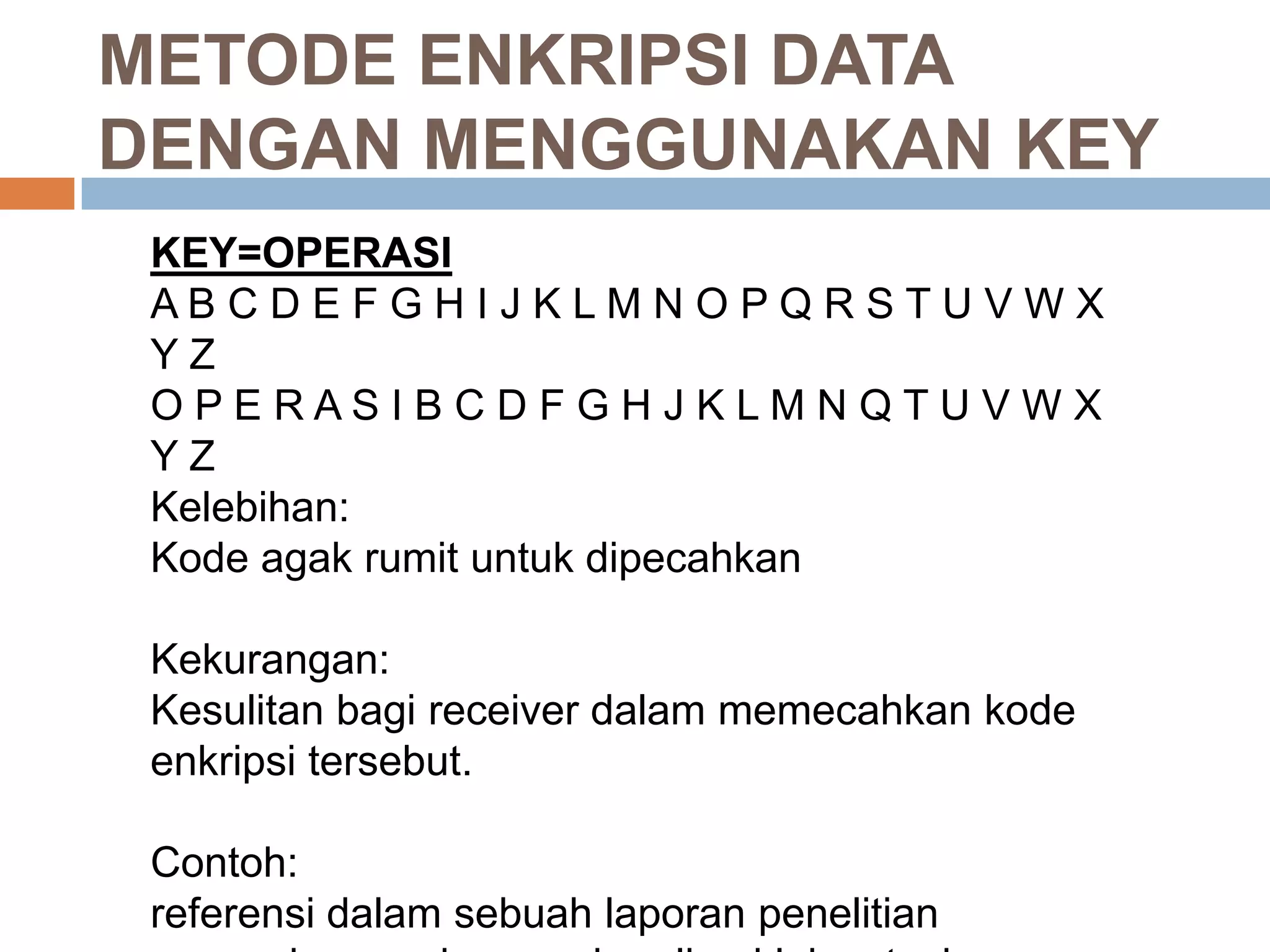

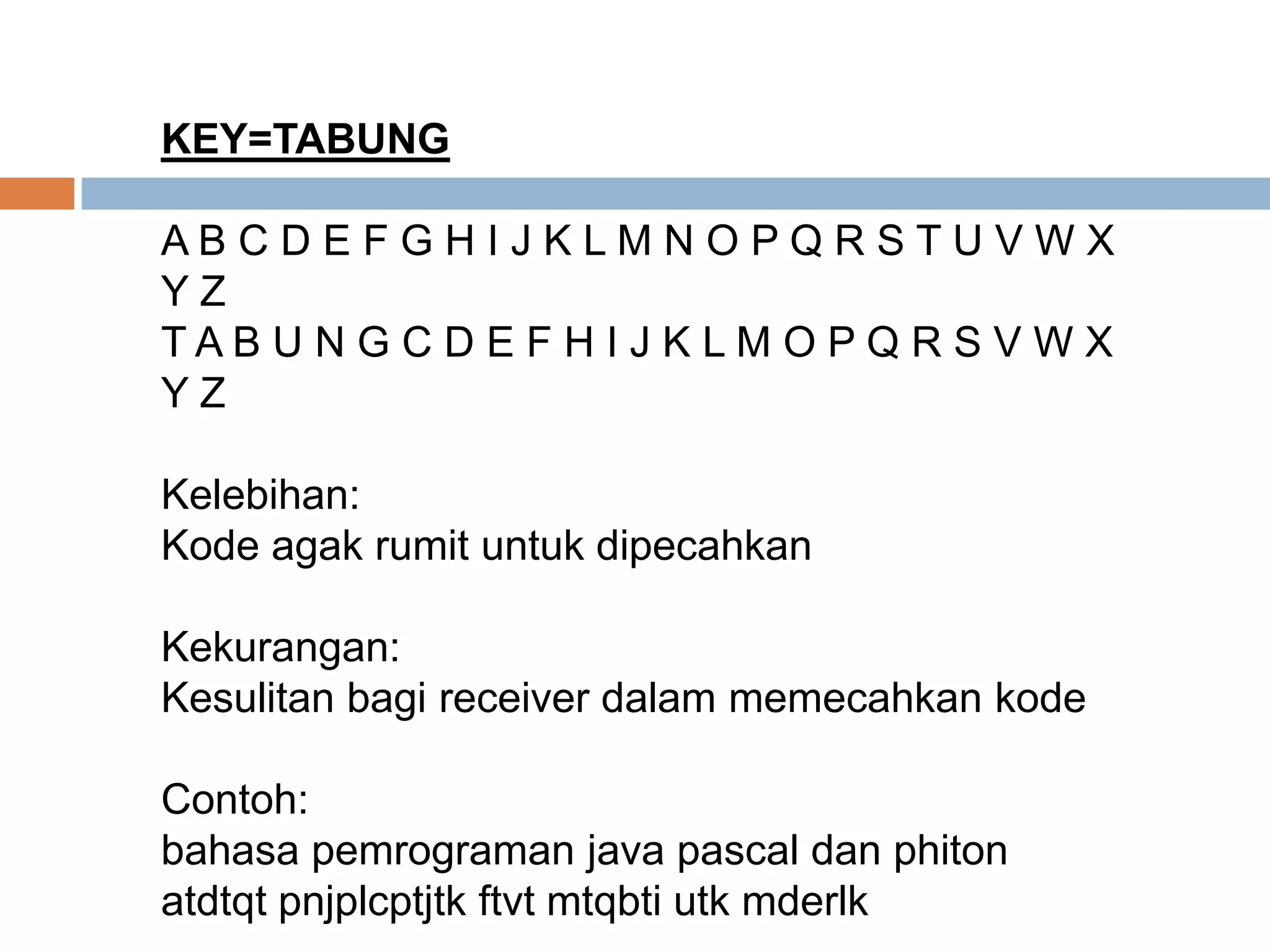

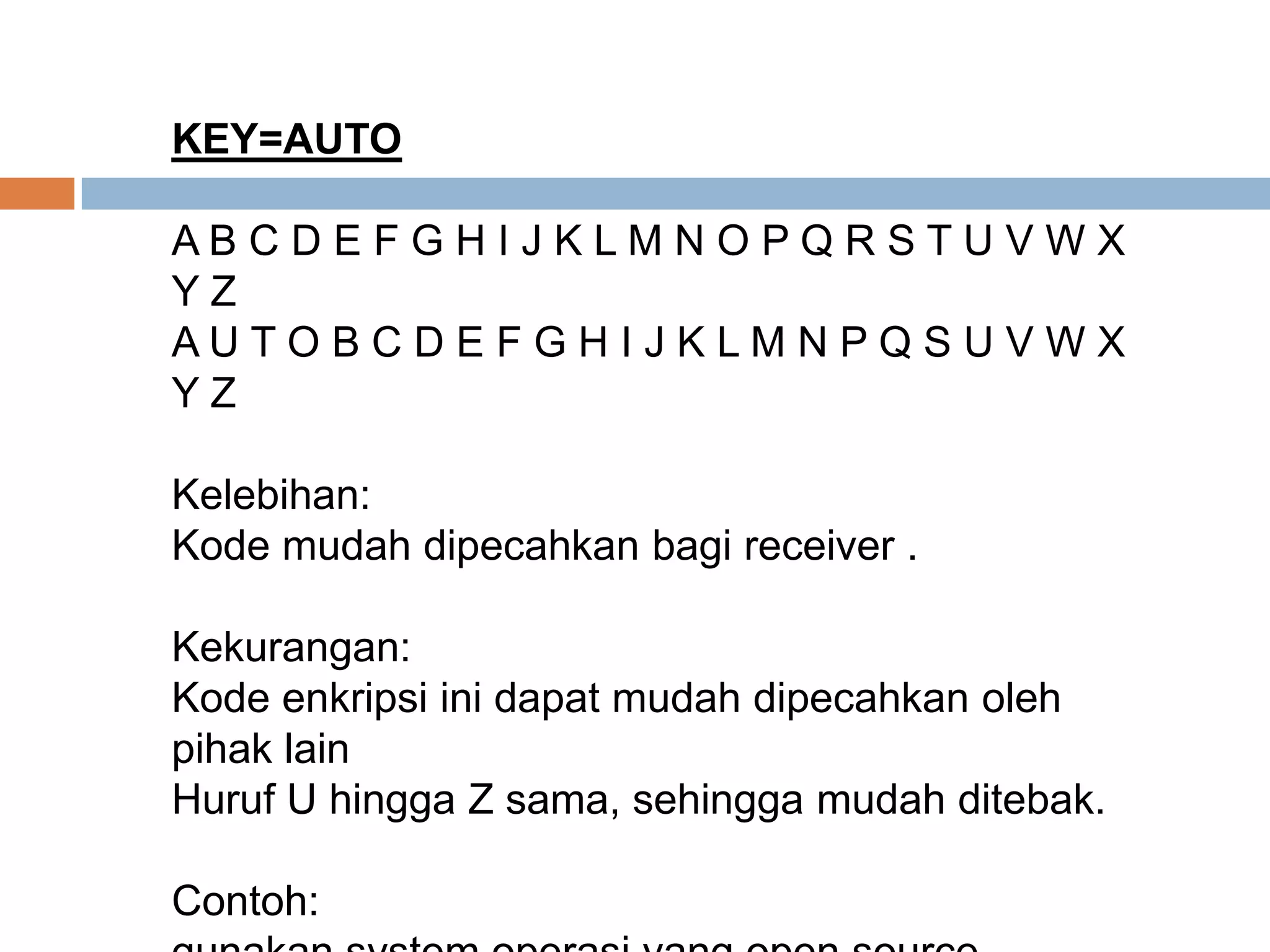

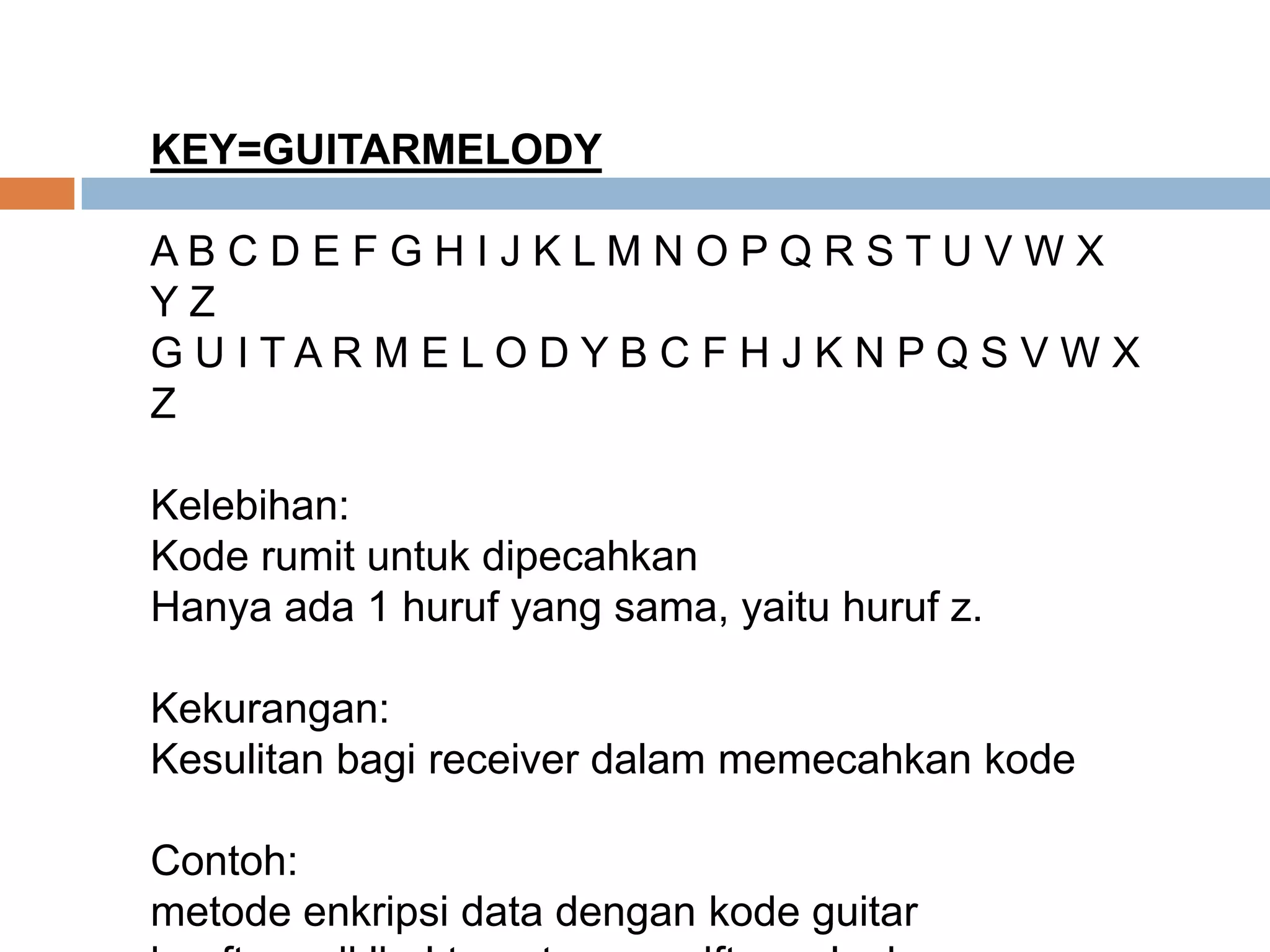

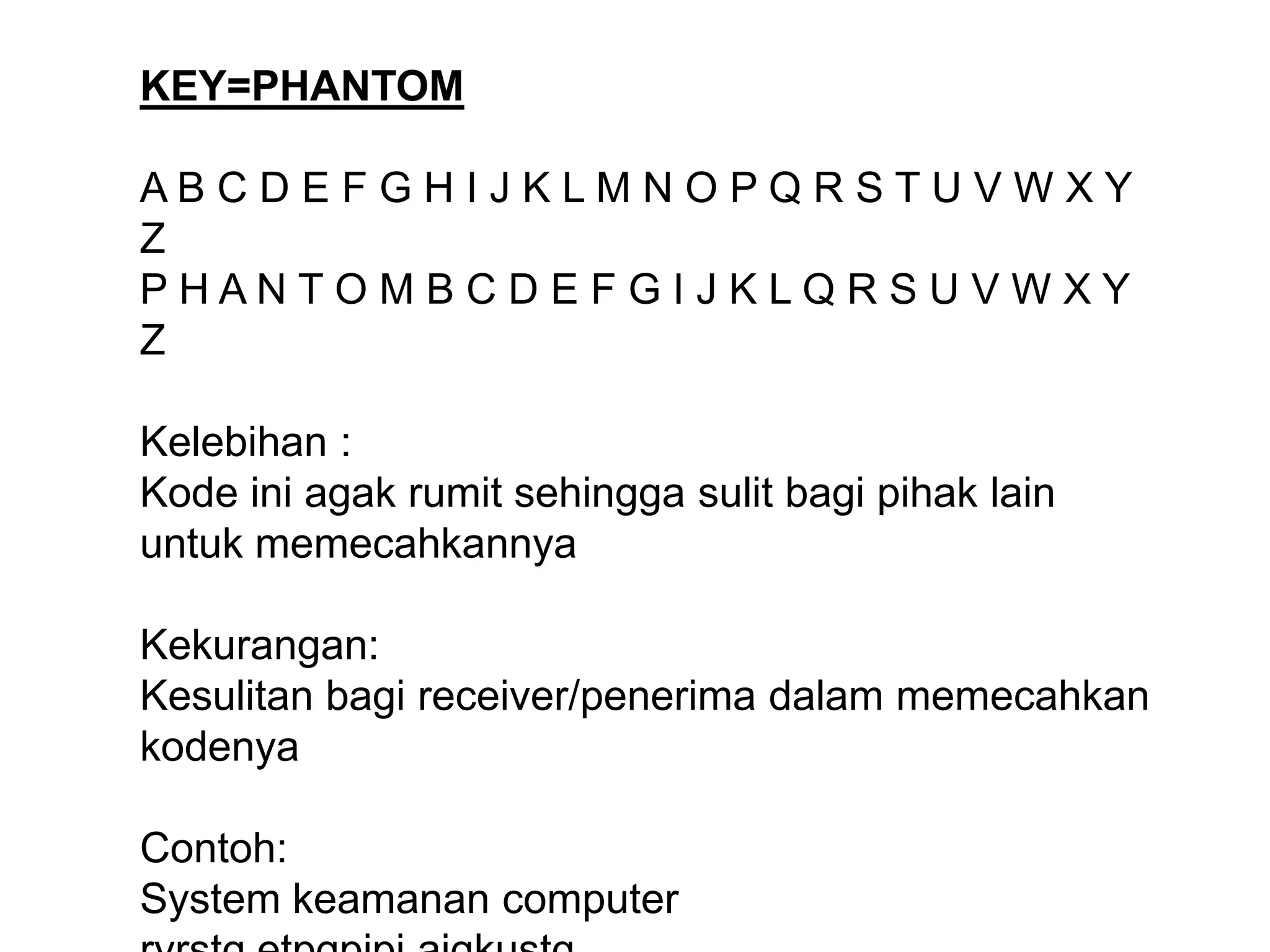

3. Dokumen ini menjelaskan beberapa metode enkripsi data dengan menggunakan kunci seperti operasi, tabung, gitar, dan phantom yang dapat membuat kode lebi