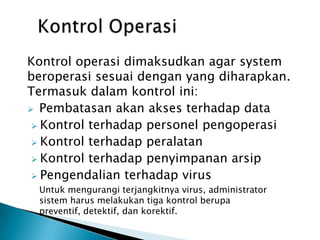

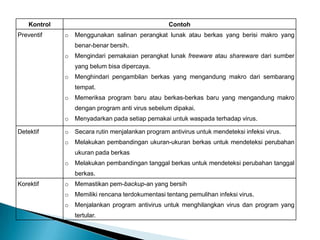

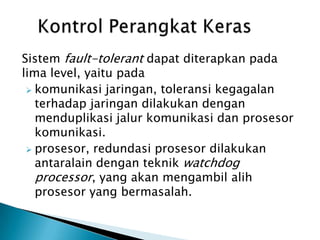

Dokumen ini membahas pentingnya keamanan sistem informasi dalam berbagai organisasi dan tantangan yang dihadapi, termasuk rendahnya kesadaran akan keamanan. Ancaman terhadap sistem dan kelemahan dalam desain menjadi faktor utama yang meningkatkan risiko serangan, seperti virus dan hacking. Untuk mengatasi masalah ini, diusulkan berbagai kontrol keamanan dan metode pengendalian yang perlu diterapkan dalam sistem informasi.