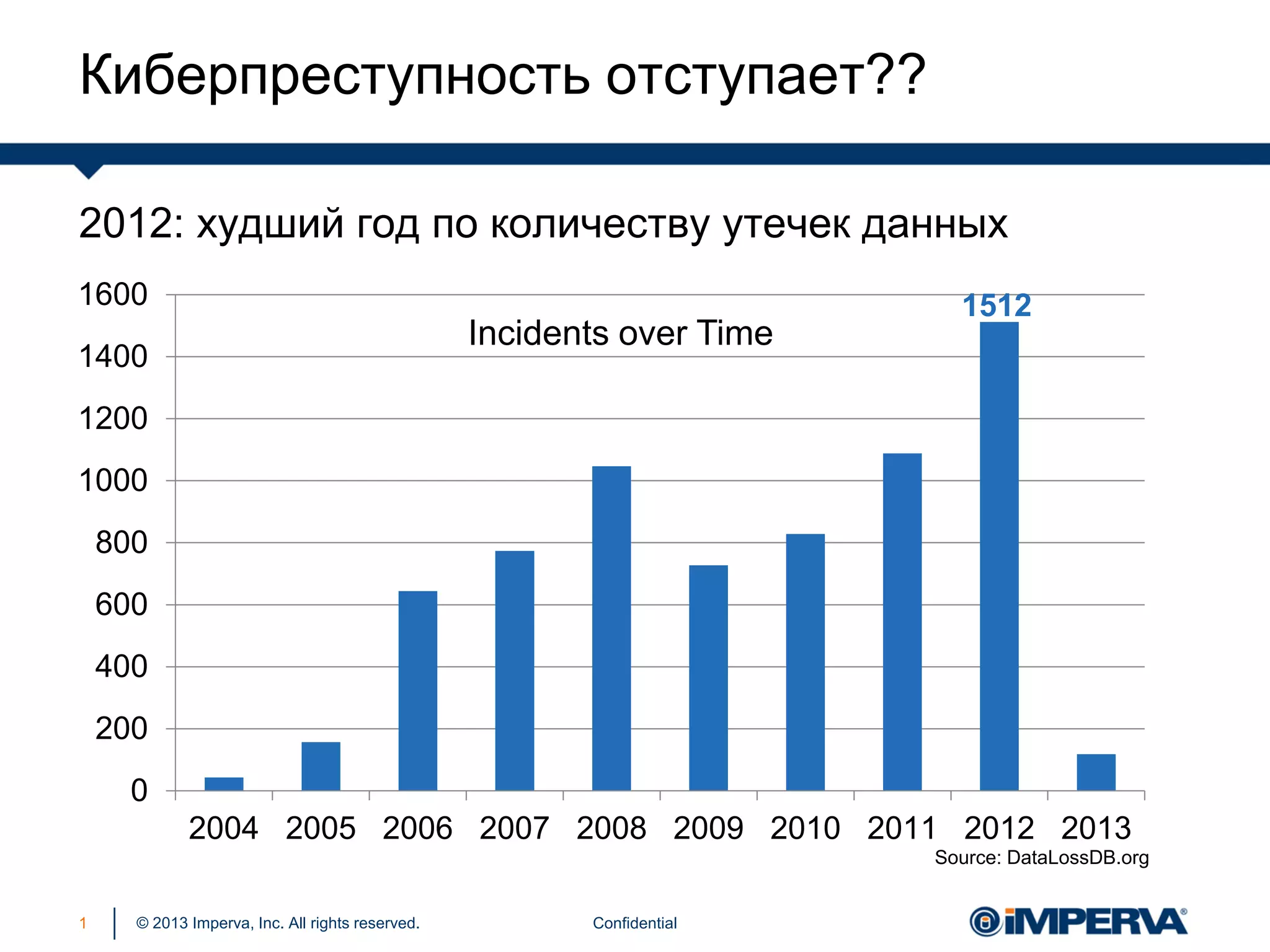

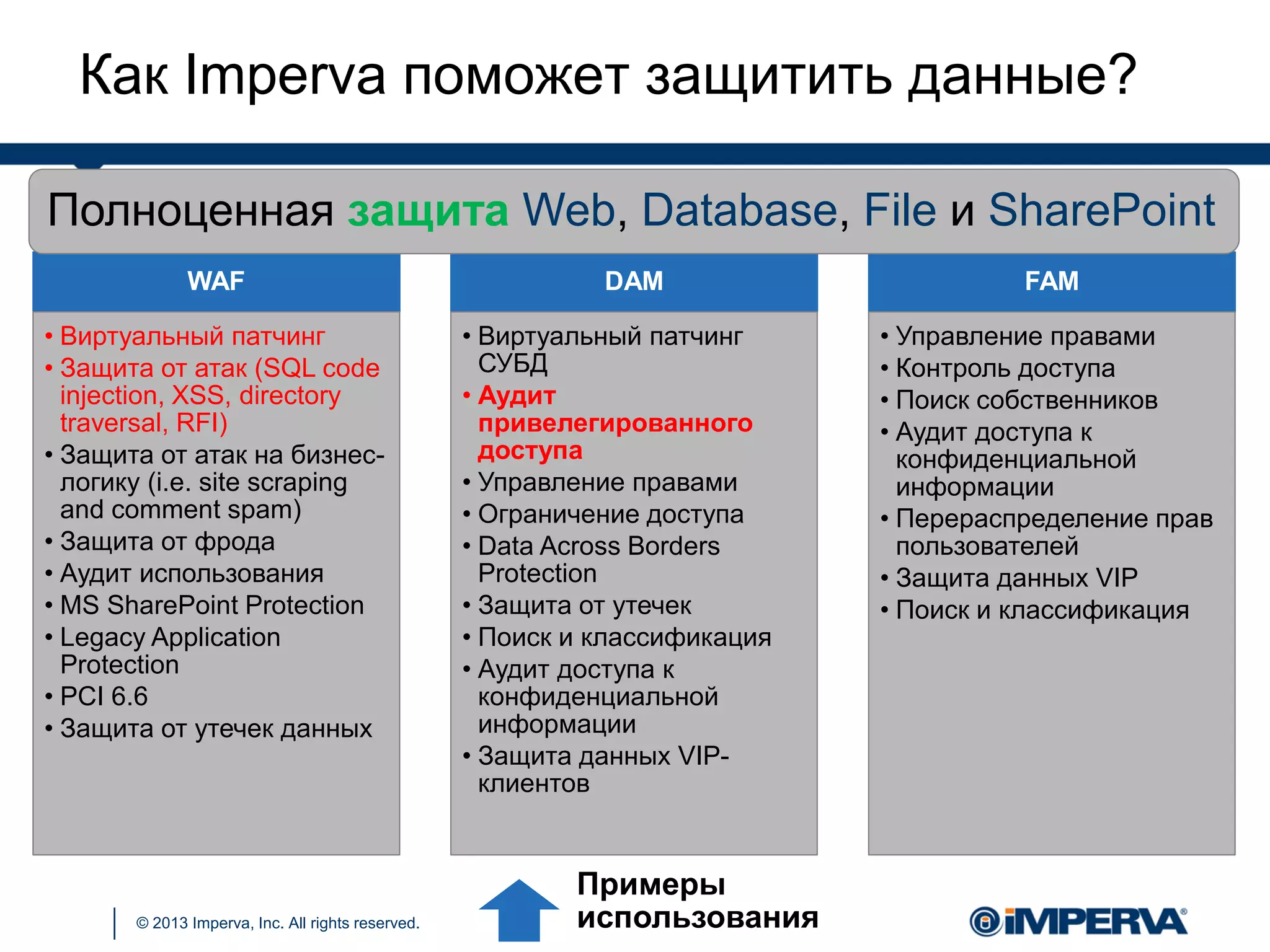

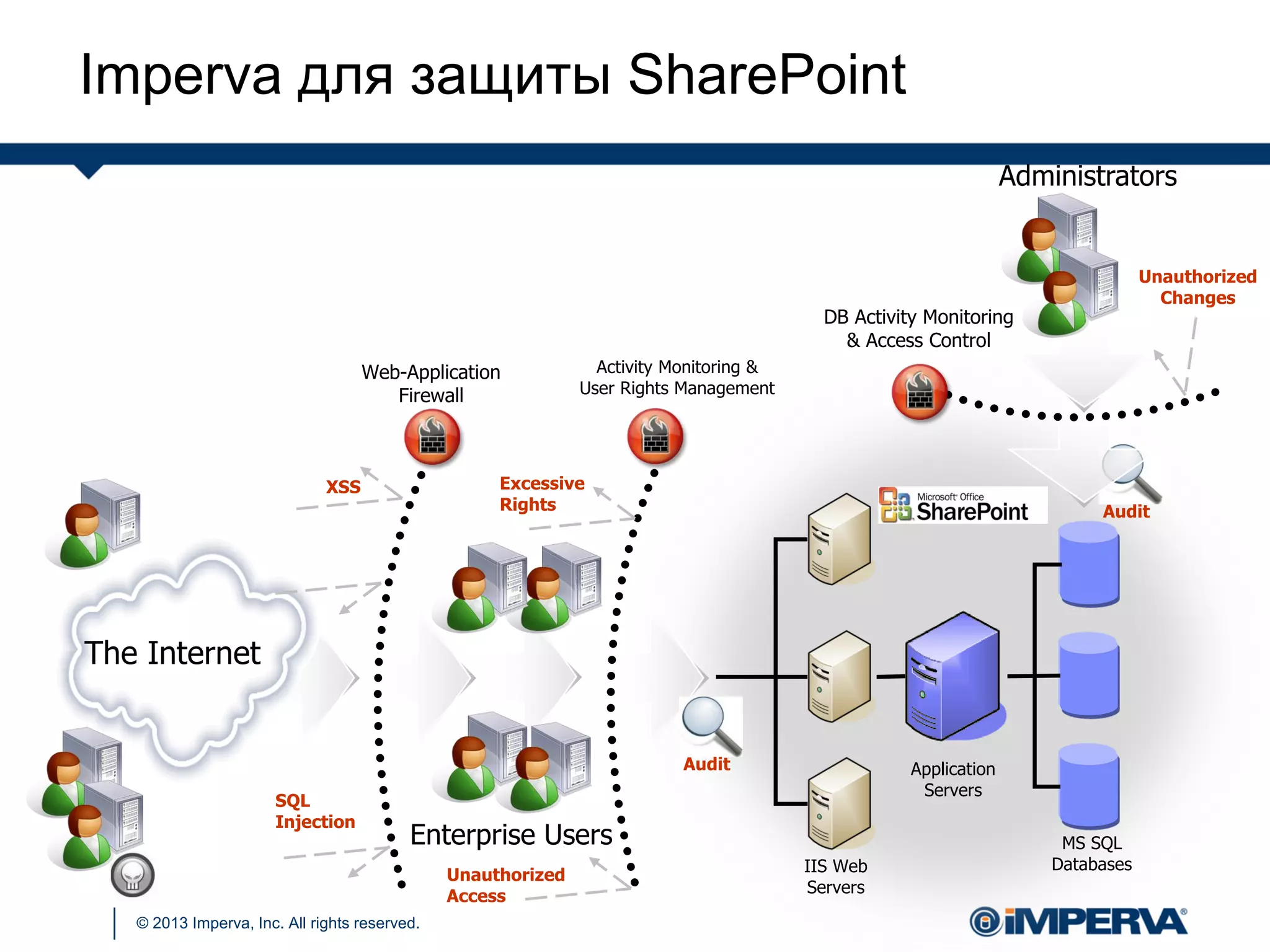

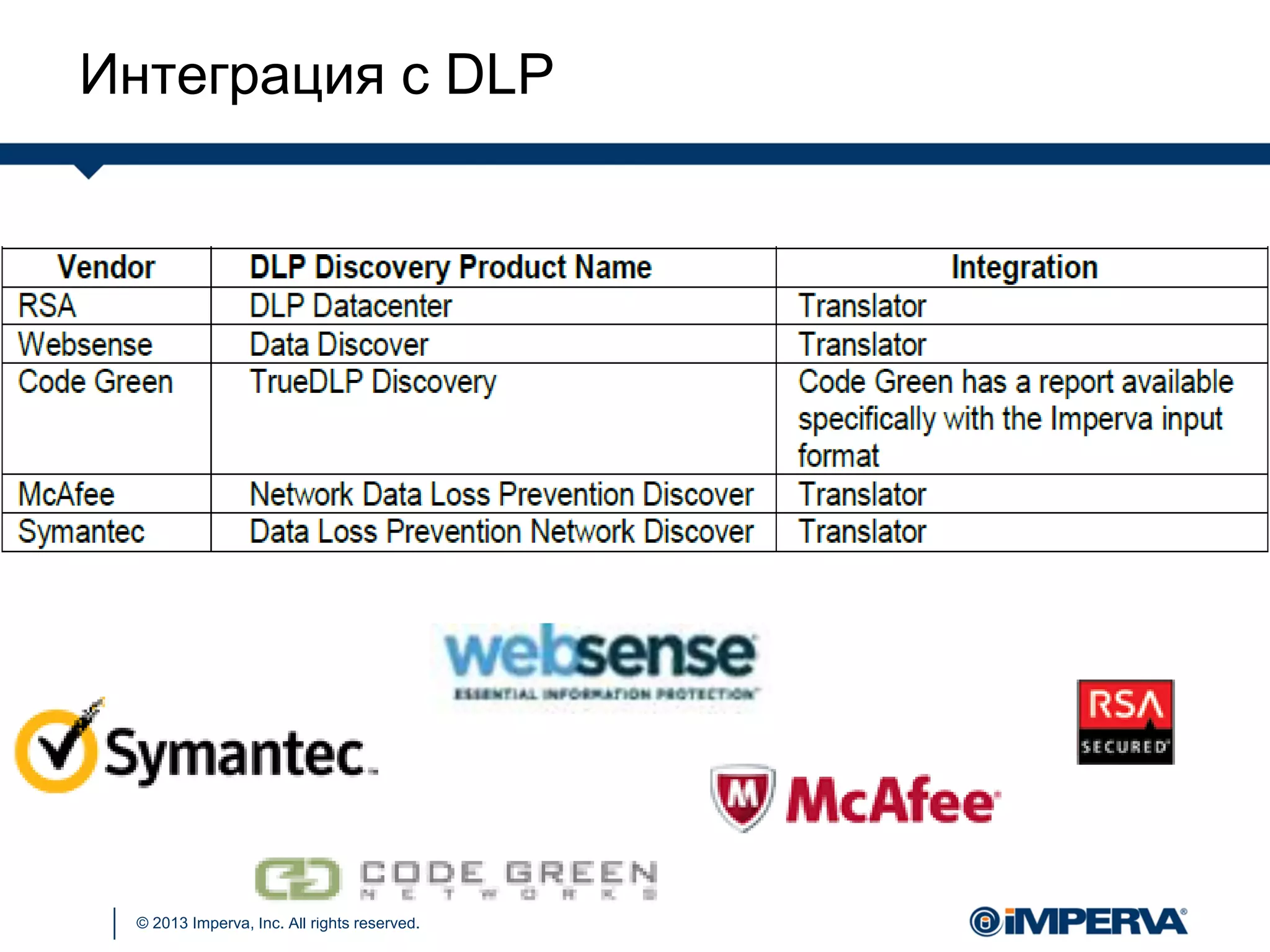

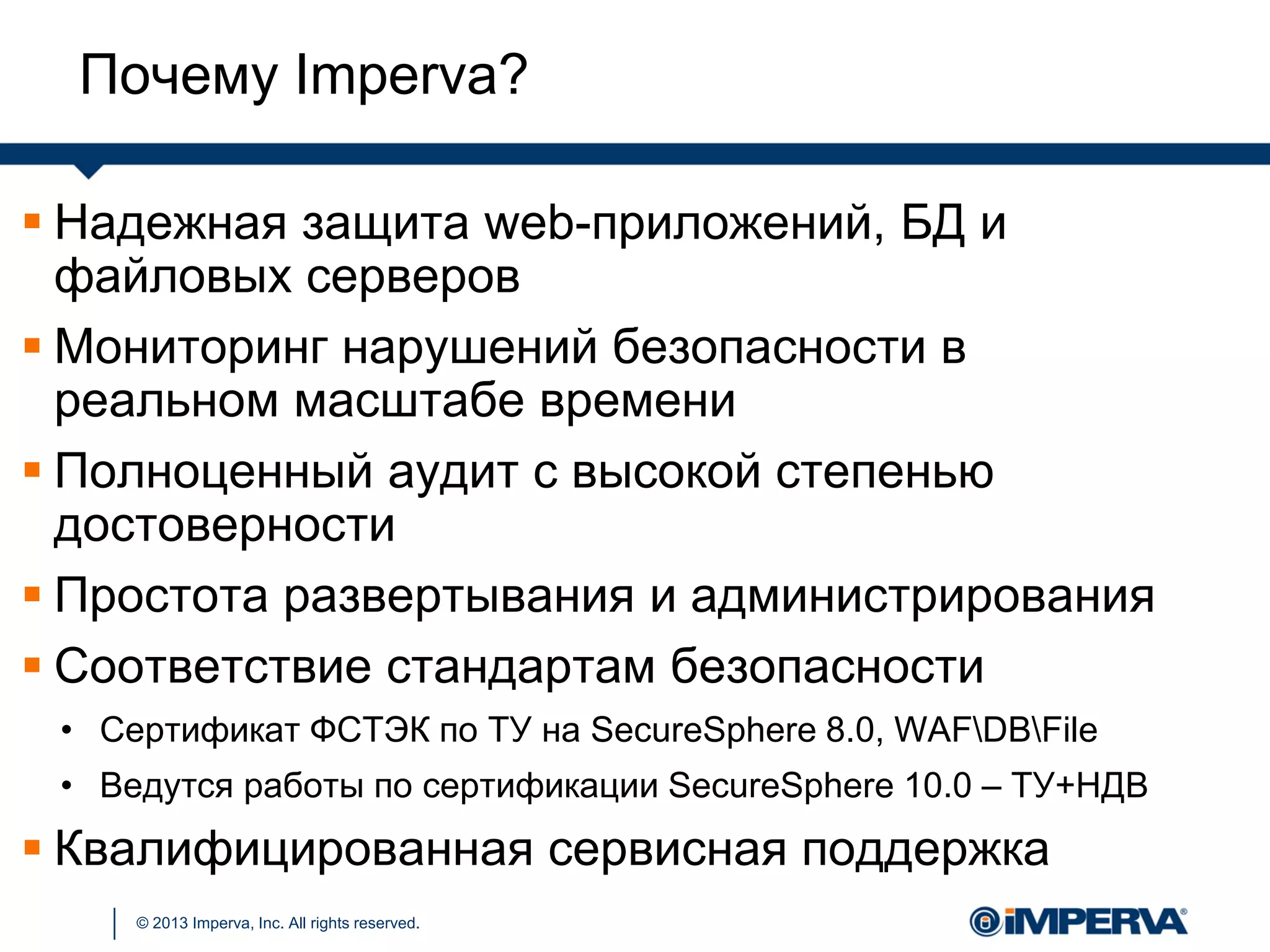

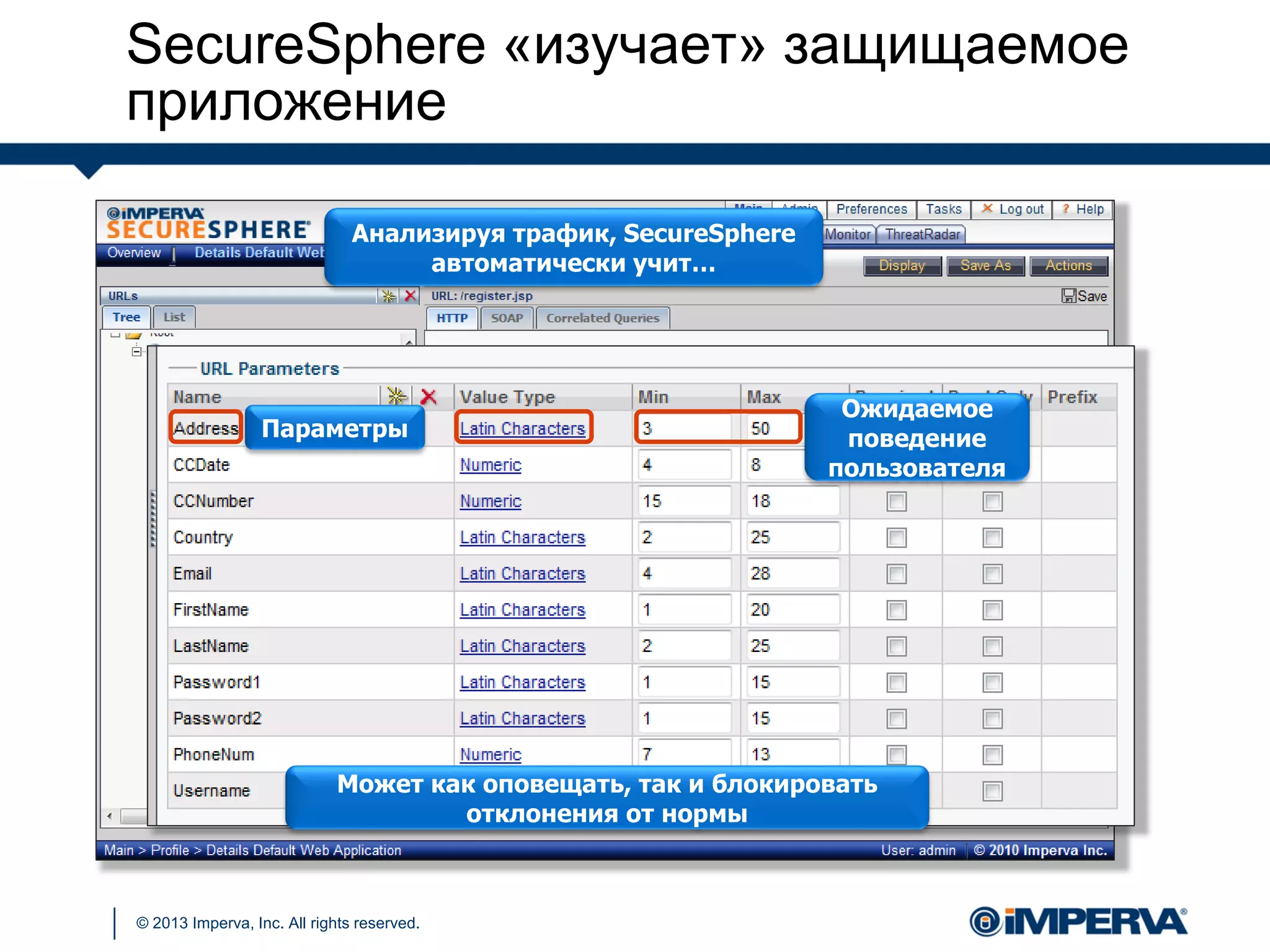

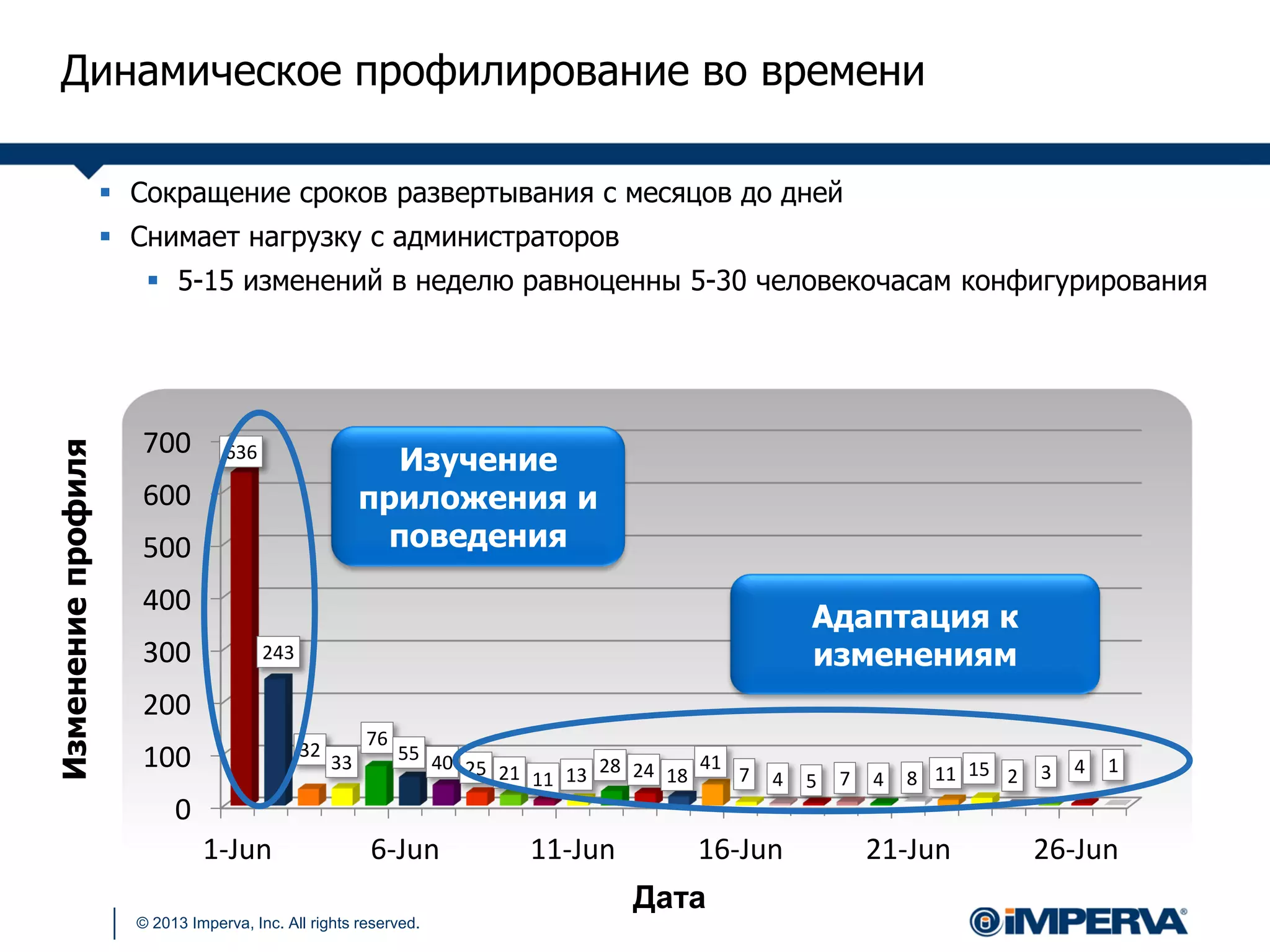

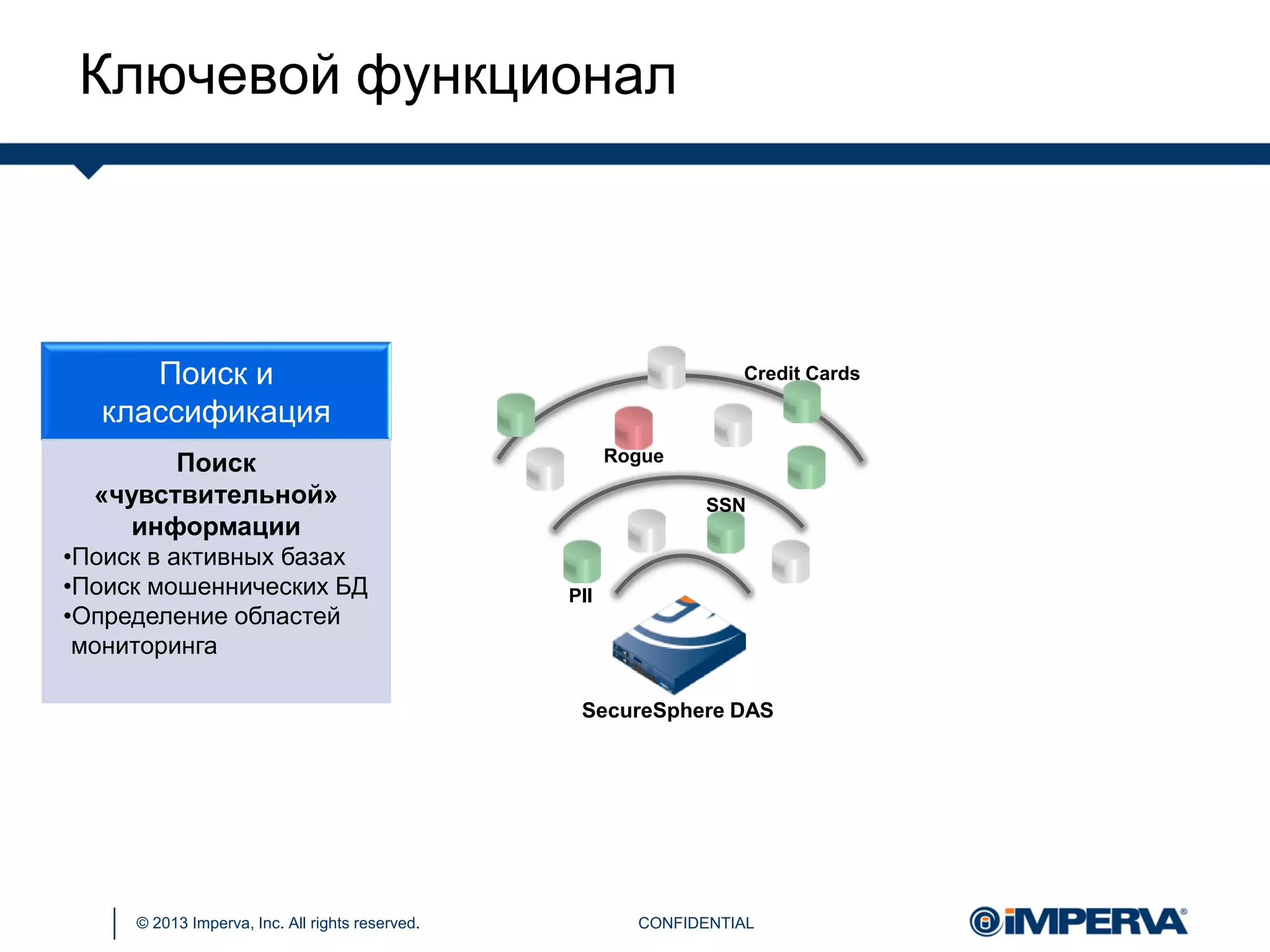

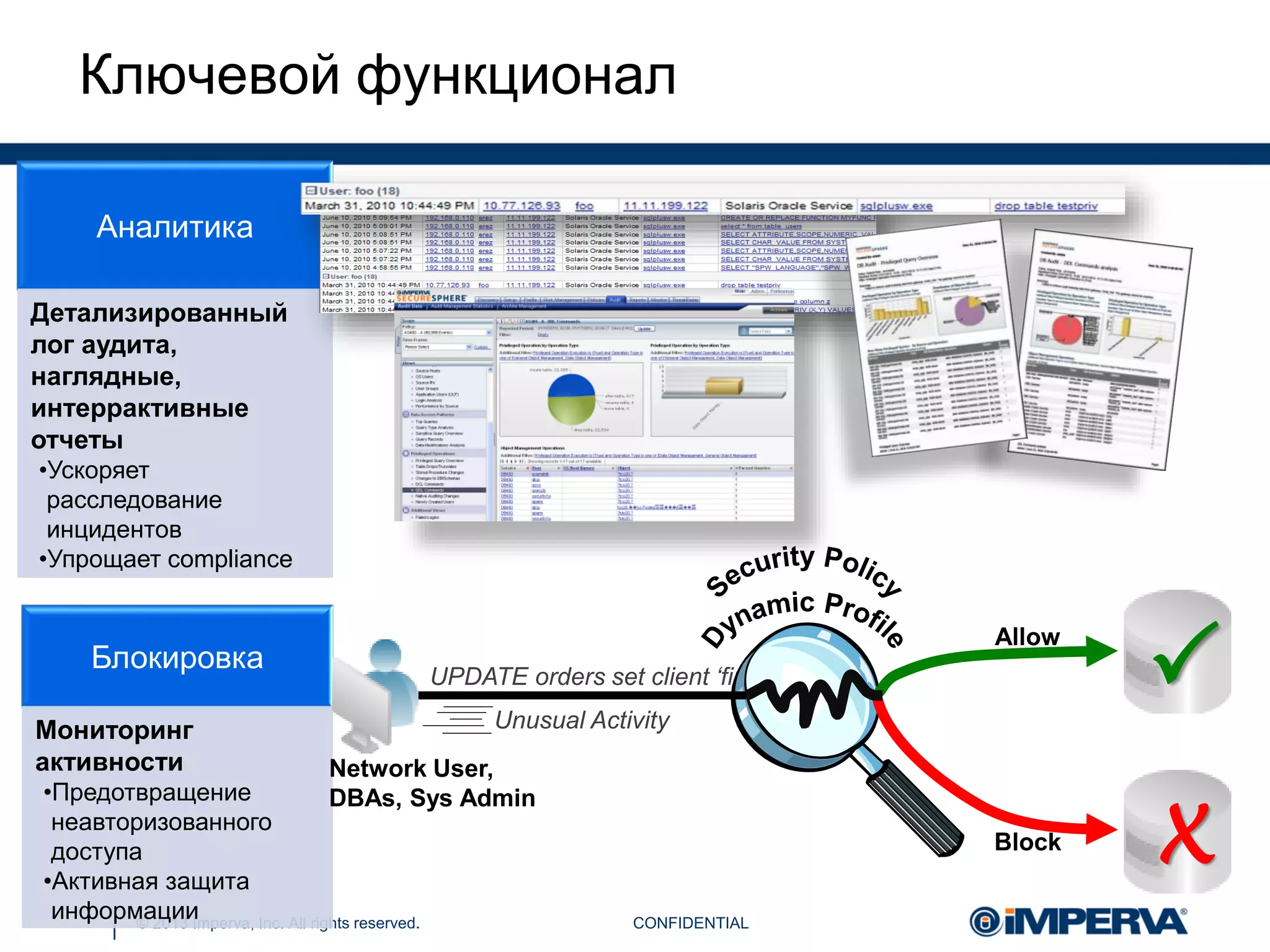

Документ описывает Imperva как компанию, предоставляющую решения для защиты данных и веб-приложений от киберугроз, подчеркивая ее глобальное присутствие и разнообразие клиентов. Основное внимание уделяется угрозам киберпреступности, включая внутренние угрозы и методы защиты, такие как аудит, управление правами доступа и мониторинг активности. Также раскрываются ключевые функции и возможности продуктов Imperva, которые стремятся соответствовать современным стандартам информационной безопасности.