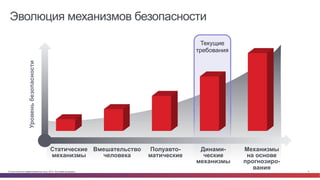

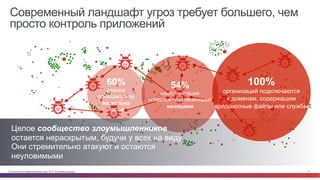

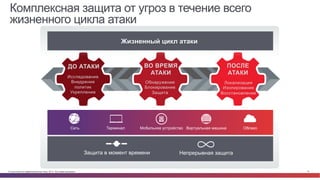

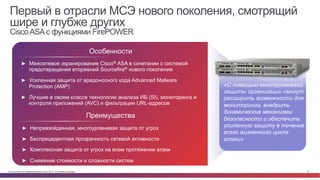

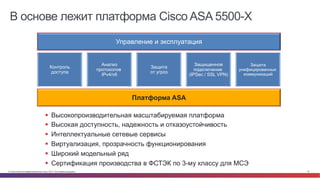

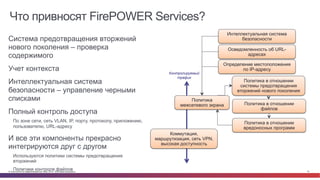

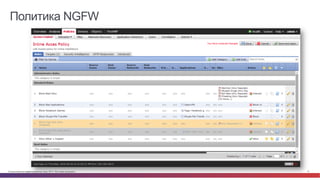

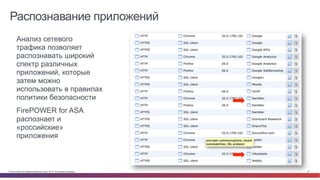

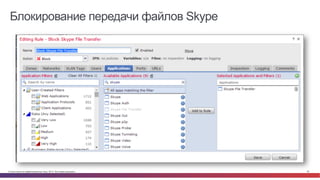

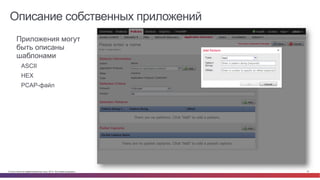

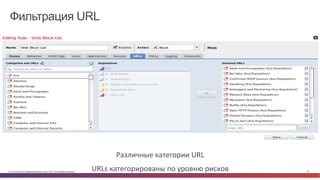

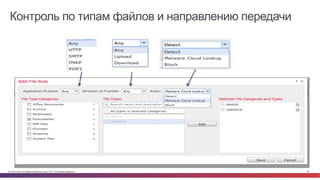

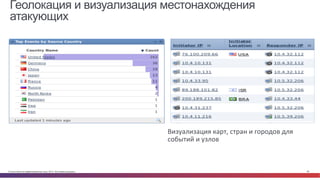

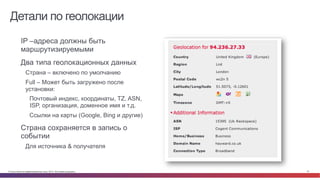

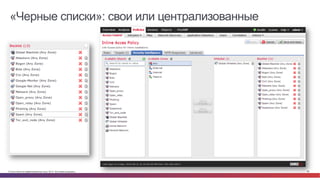

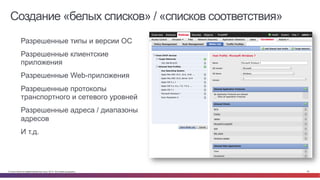

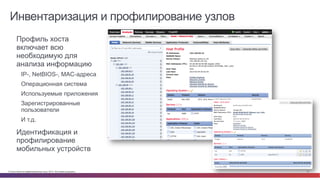

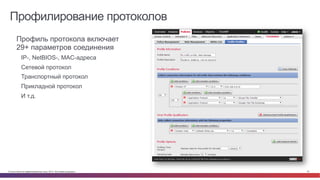

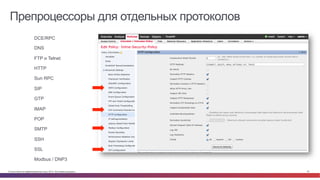

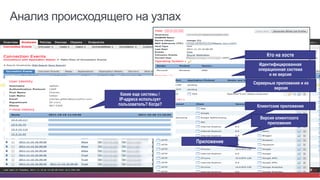

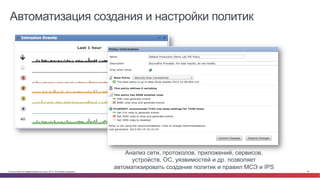

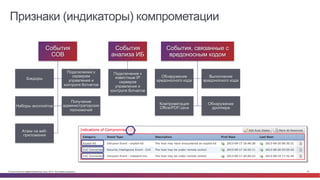

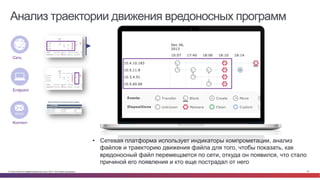

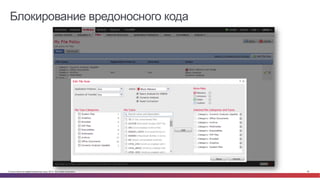

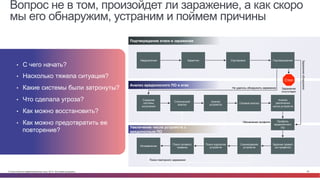

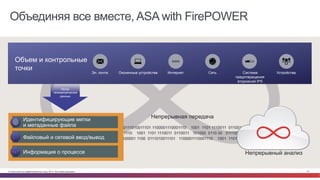

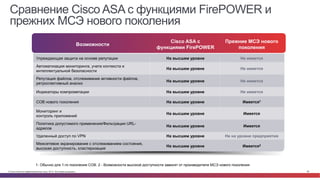

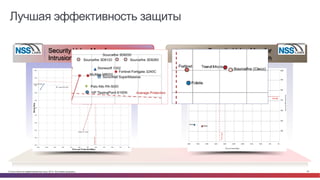

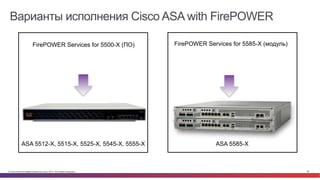

Документ представляет собой обзор Cisco ASA с функцией Firepower, первого в отрасли межсетевого экрана нового поколения, который обеспечивает углубленное межсетевое экранирование и защиту от вредоносного ПО. Он подчеркивает преимущества многоуровневой защиты от угроз, улучшенной прозрачности сетевой активности и комплексной защиты на протяжении всего жизненного цикла атаки. Также обсуждаются проблемы традиционных моделей безопасности и необходимость динамических механизмов мониторинга и контроля.