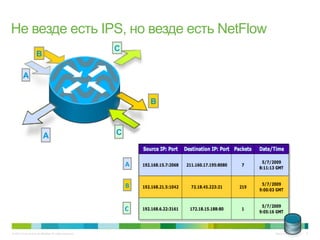

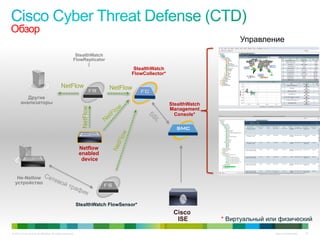

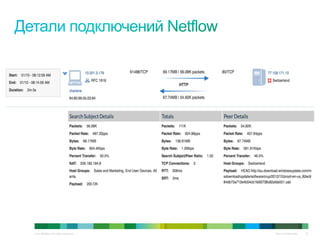

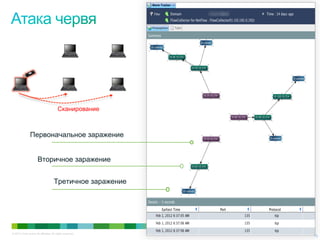

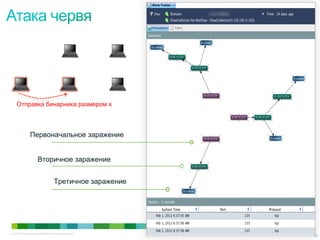

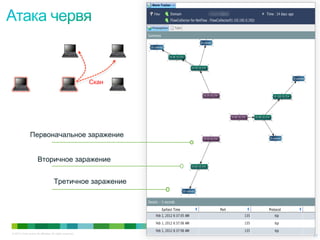

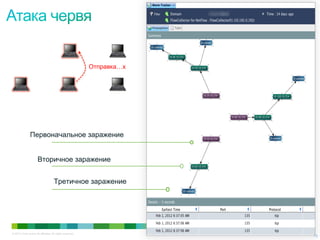

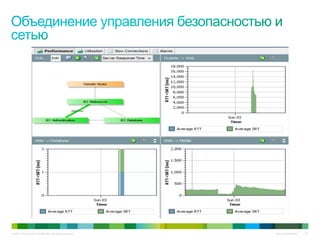

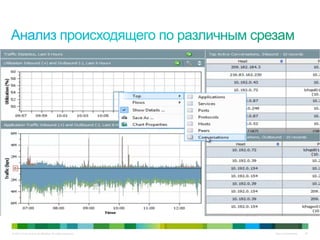

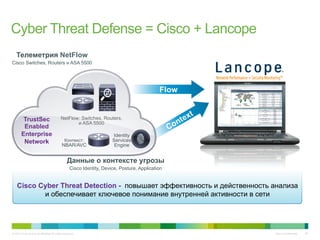

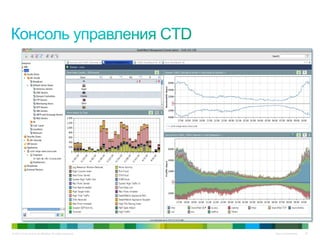

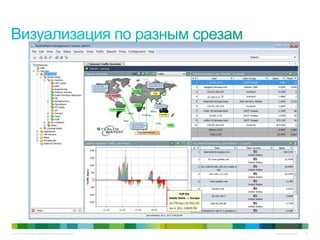

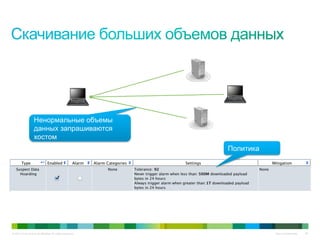

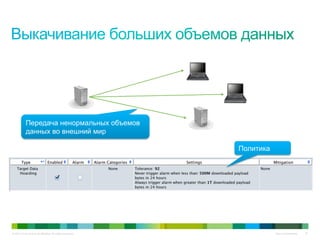

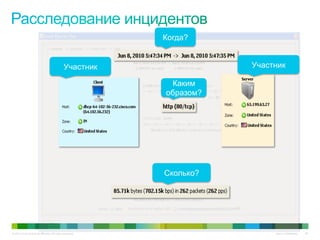

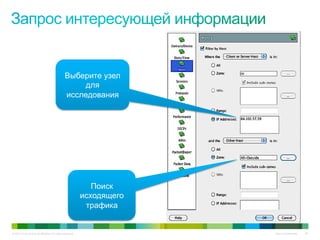

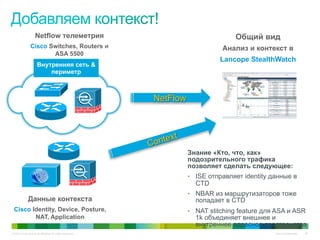

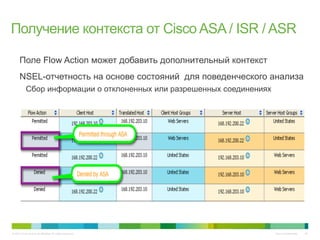

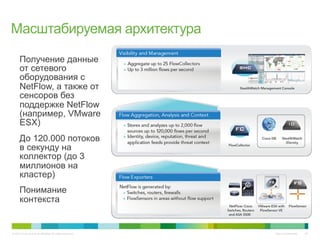

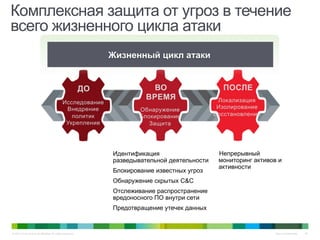

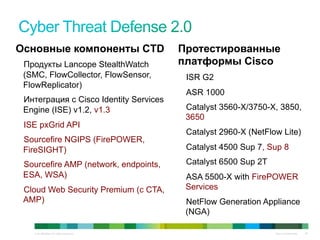

Документ обсуждает методы обнаружения аномальной активности в сети с использованием анализаторов, таких как Cisco Stealthwatch и NetFlow. Он акцентирует внимание на необходимости эволюции в подходах к кибербезопасности и на использовании анализа потоков данных для выявления угроз, таких как ботнеты и атаки DDoS. Основное внимание уделяется комплексному мониторингу сети для быстрого реагирования на подозрительное поведение и защиты от уязвимостей.