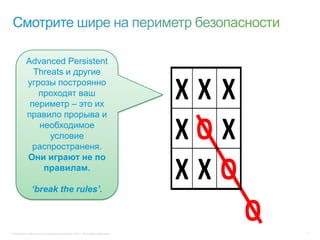

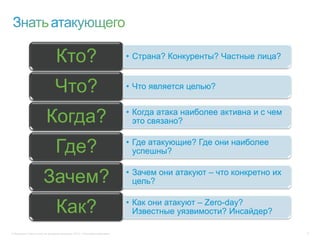

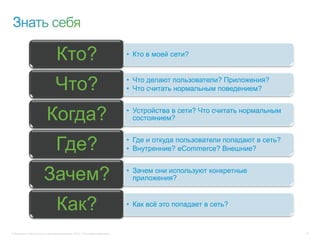

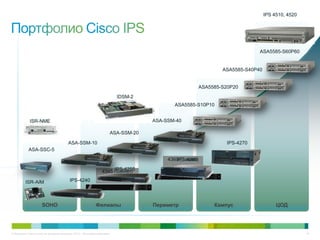

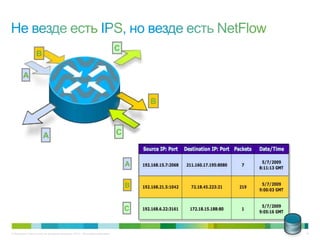

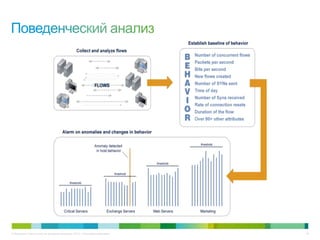

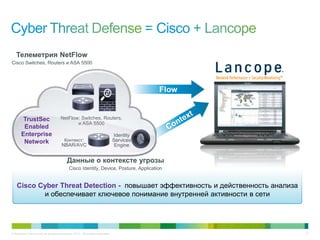

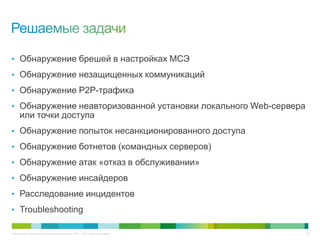

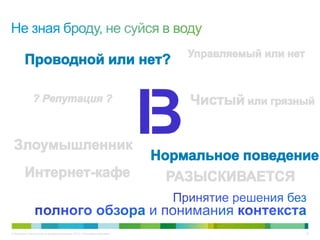

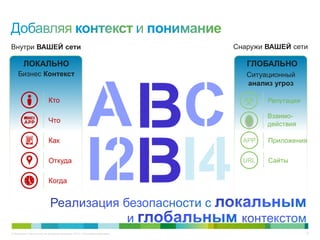

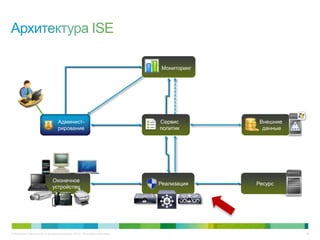

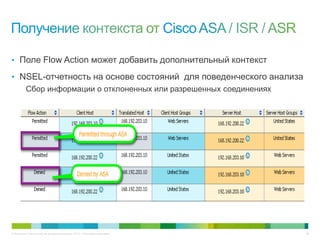

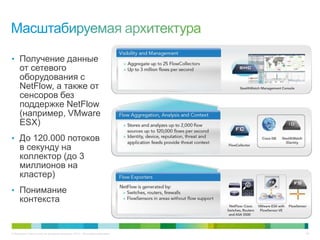

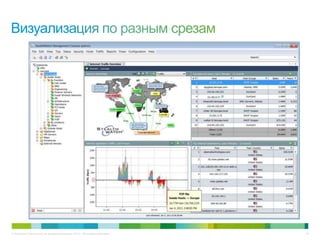

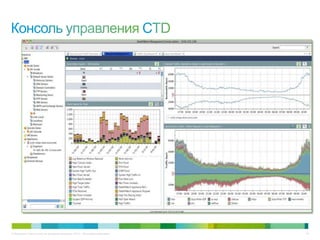

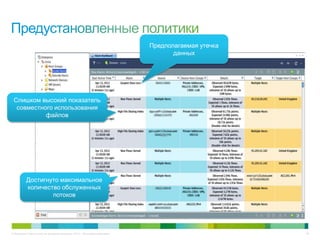

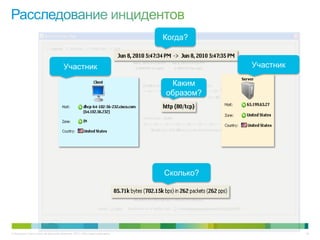

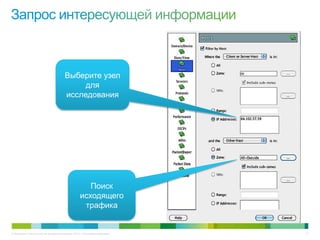

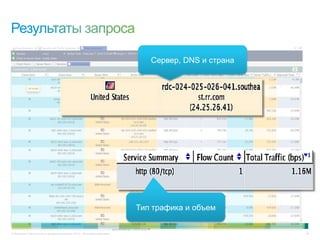

Документ описывает решения Cisco для обеспечения киберзащиты, акцентируя внимание на методах обнаружения угроз и важности видимости всей сетевой активности. Он подчеркивает необходимость контроля за всеми устройствами и пользователями в сети, а также интеграцию различных инструментов для анализа угроз. Также рассматриваются аспекты управления и анализа данных о трафике для предотвращения атак и утечек информации.