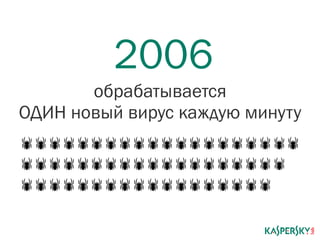

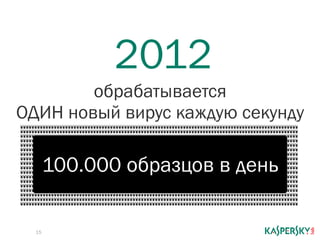

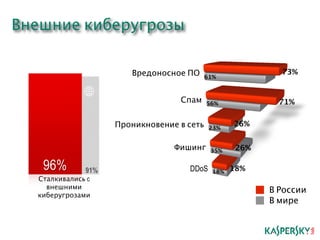

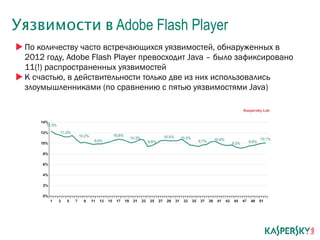

Документ представляет собой анализ актуальных проблем антивирусной защиты и киберугроз, с акцентом на увеличение числа вредоносного ПО и внутренних угроз в компаниях. Приведены статистические данные по уязвимостям программного обеспечения, а также обсуждаются решения для улучшения IT-безопасности, включая управление мобильными устройствами и шифрование данных. Также акцентируется внимание на сервисах поддержки и программах для организаций с целью защиты от кибератак.