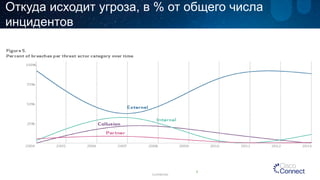

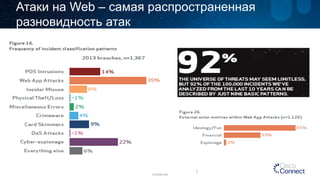

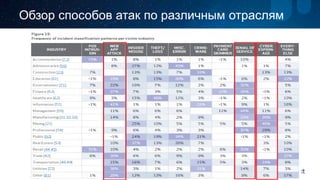

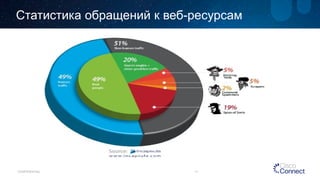

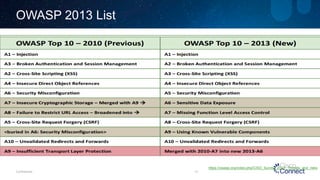

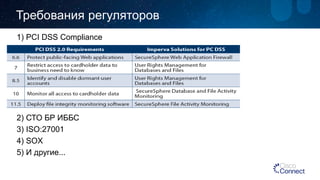

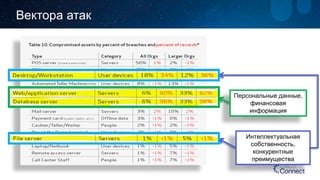

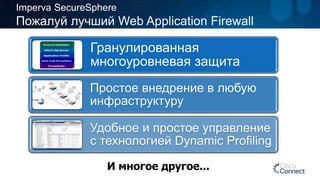

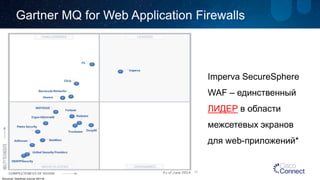

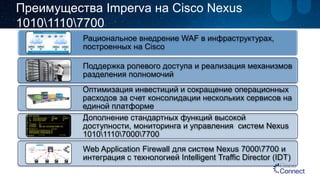

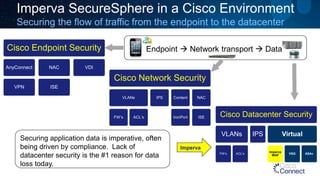

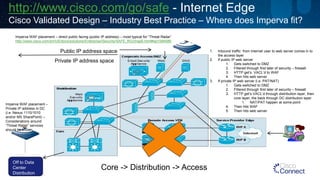

Документ обсуждает решения Imperva Web Application Firewall на платформе Cisco Nexus, акцентируя внимание на современных угрозах кибербезопасности и важности защиты прикладных систем. Основное внимание уделено приложениям безопасности и статистике инцидентов, а также предложениям по защите данных и соблюдению регуляторных требований. Imperva Securesphere WAF представляется как решение для минимизации рисков и защиты данных от современных атак.