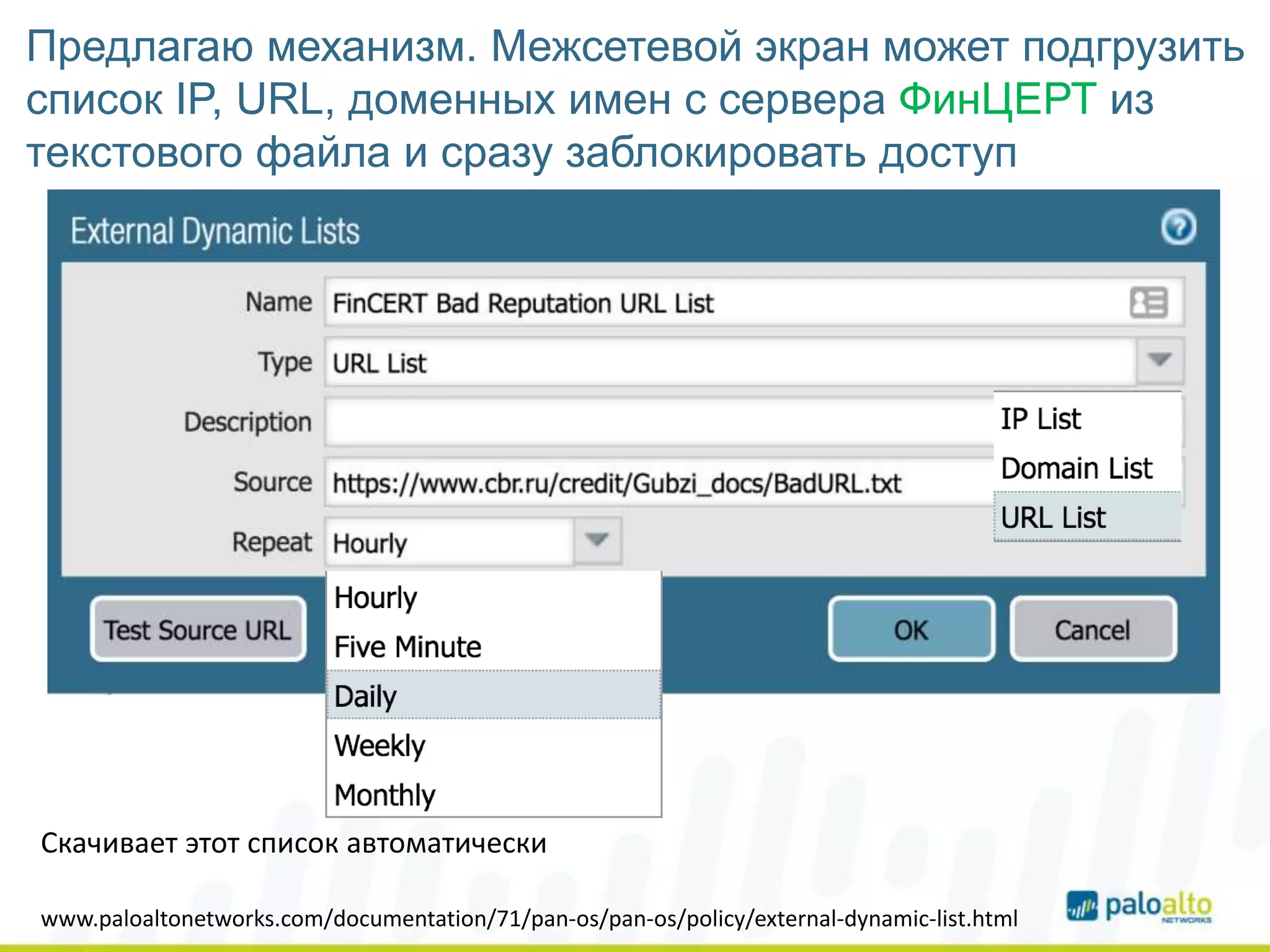

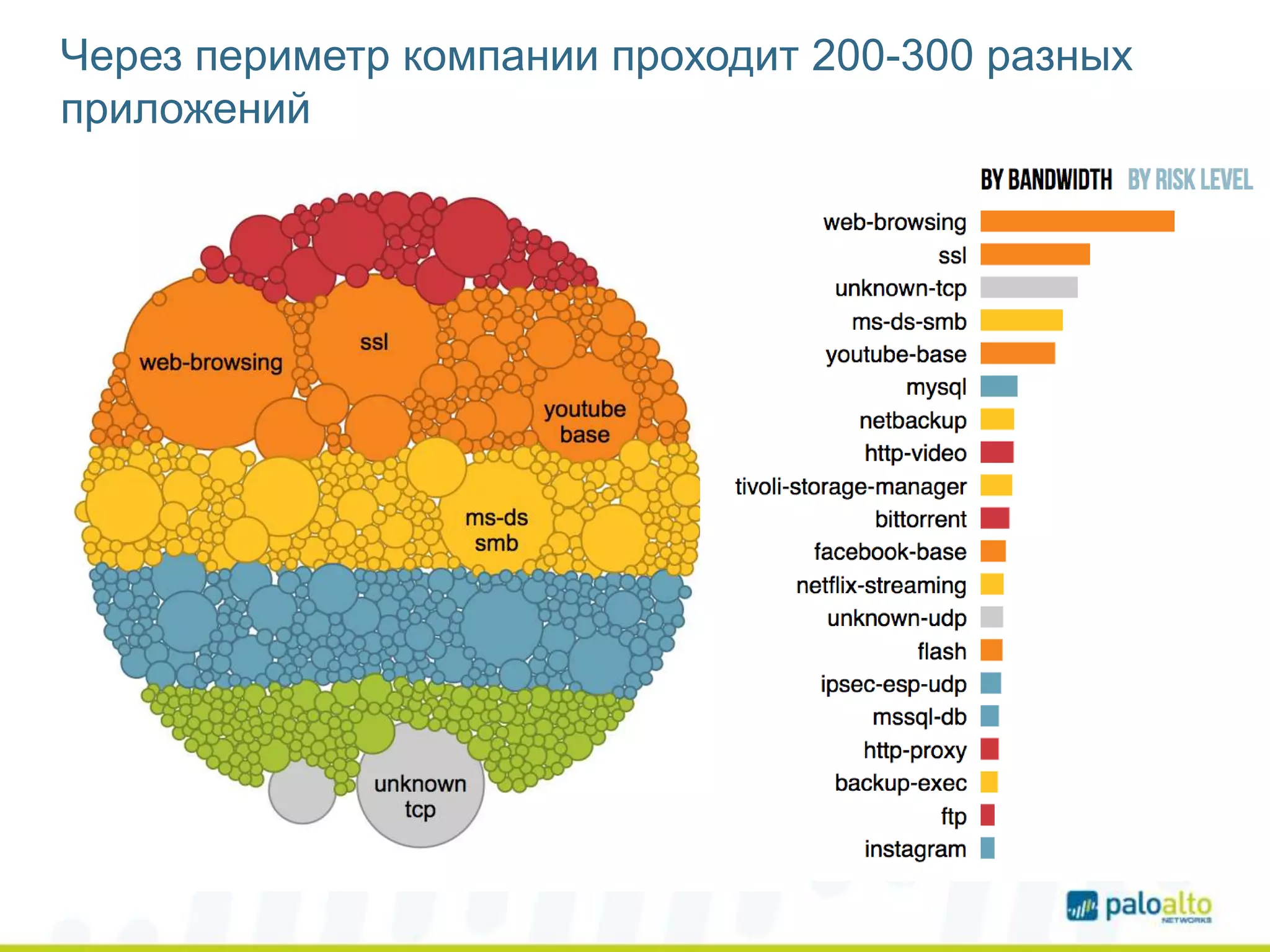

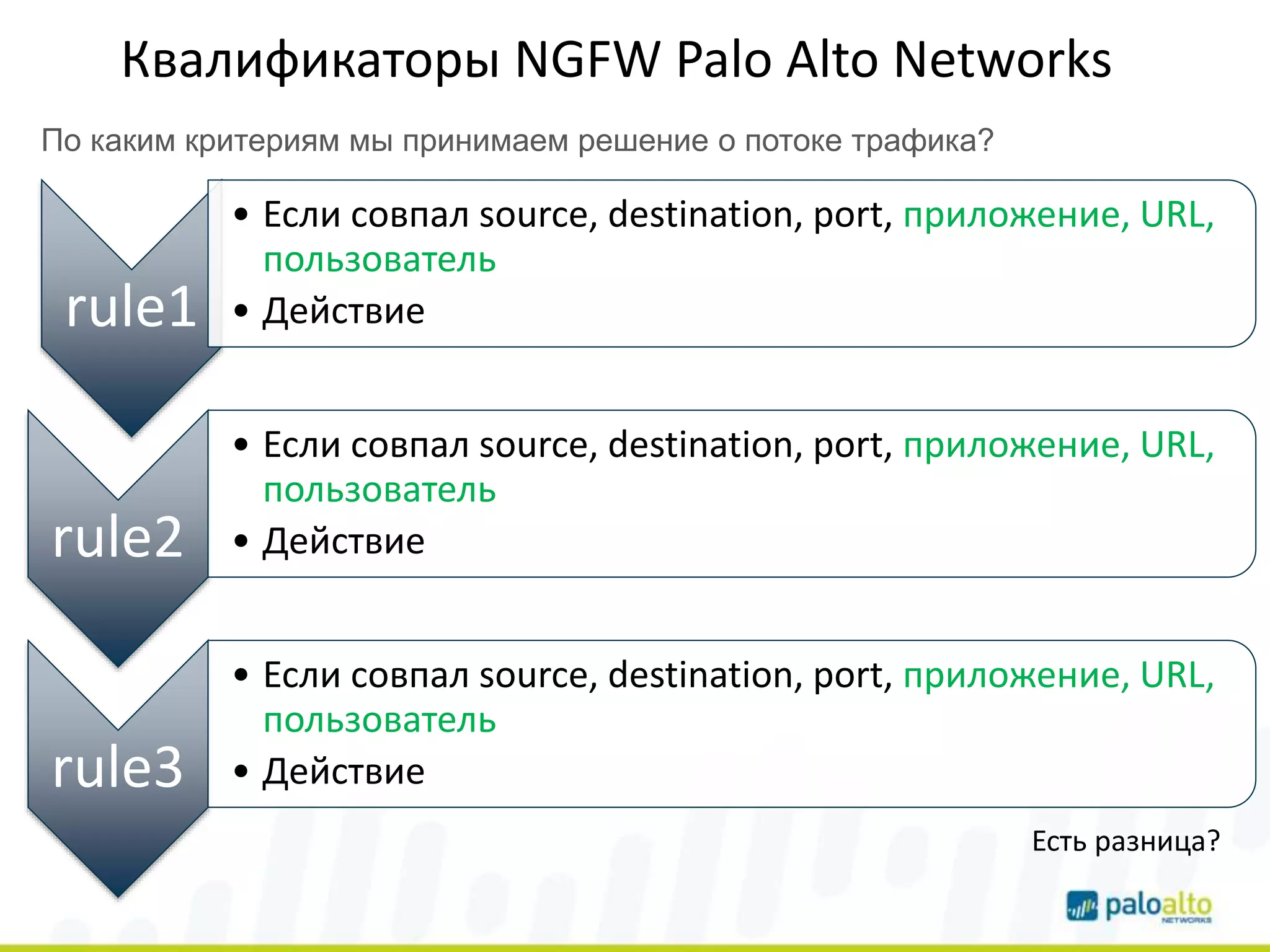

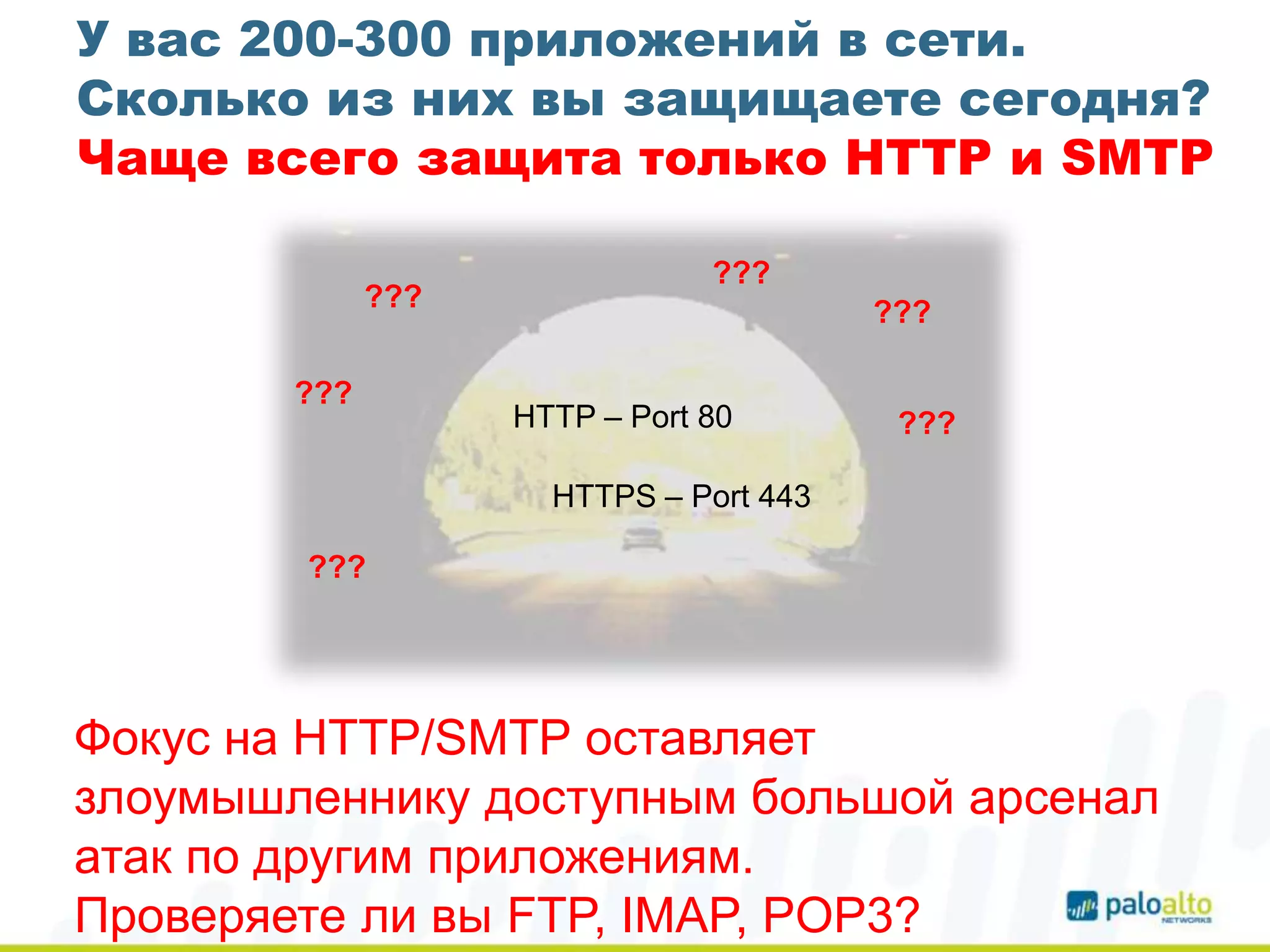

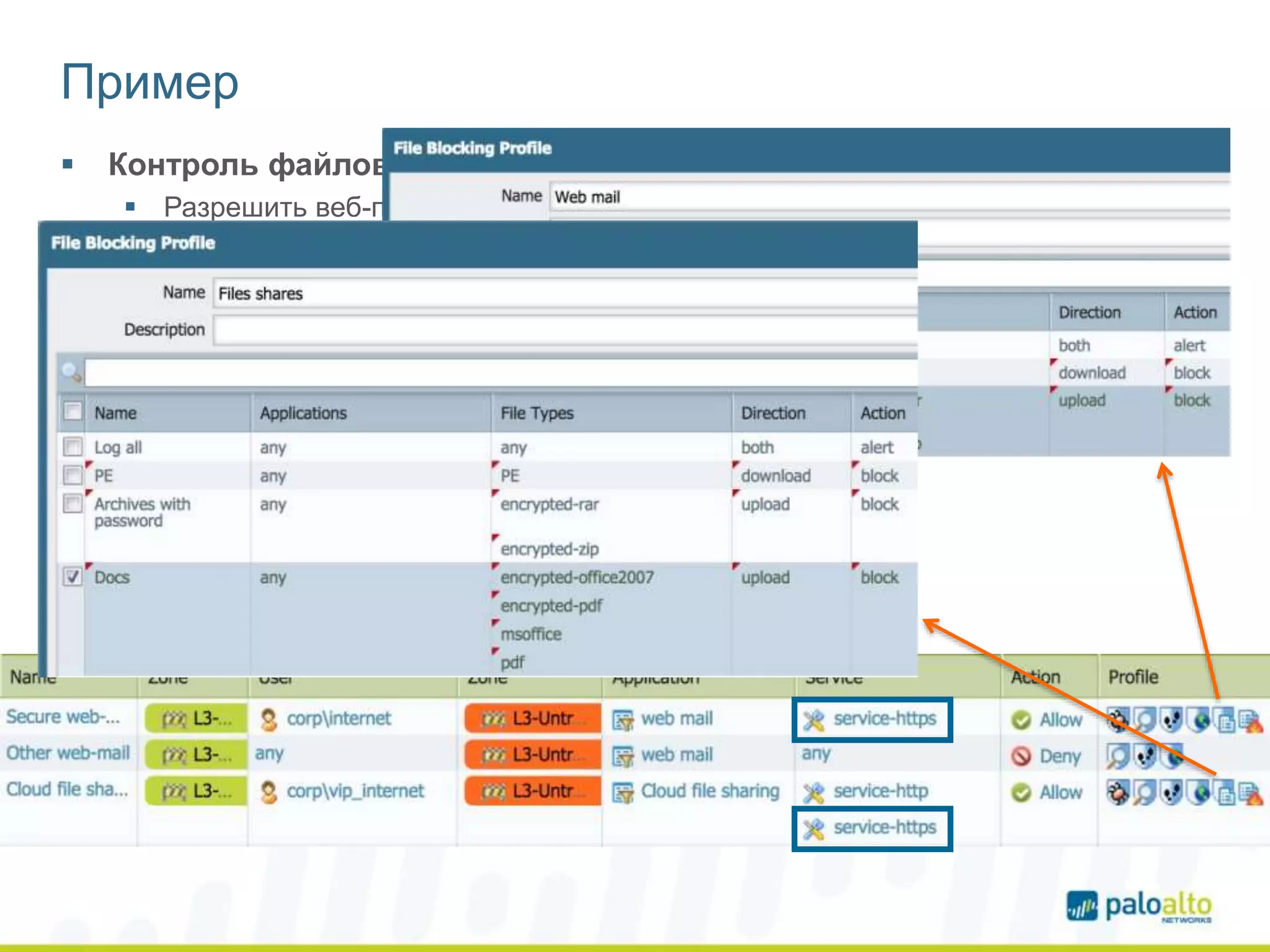

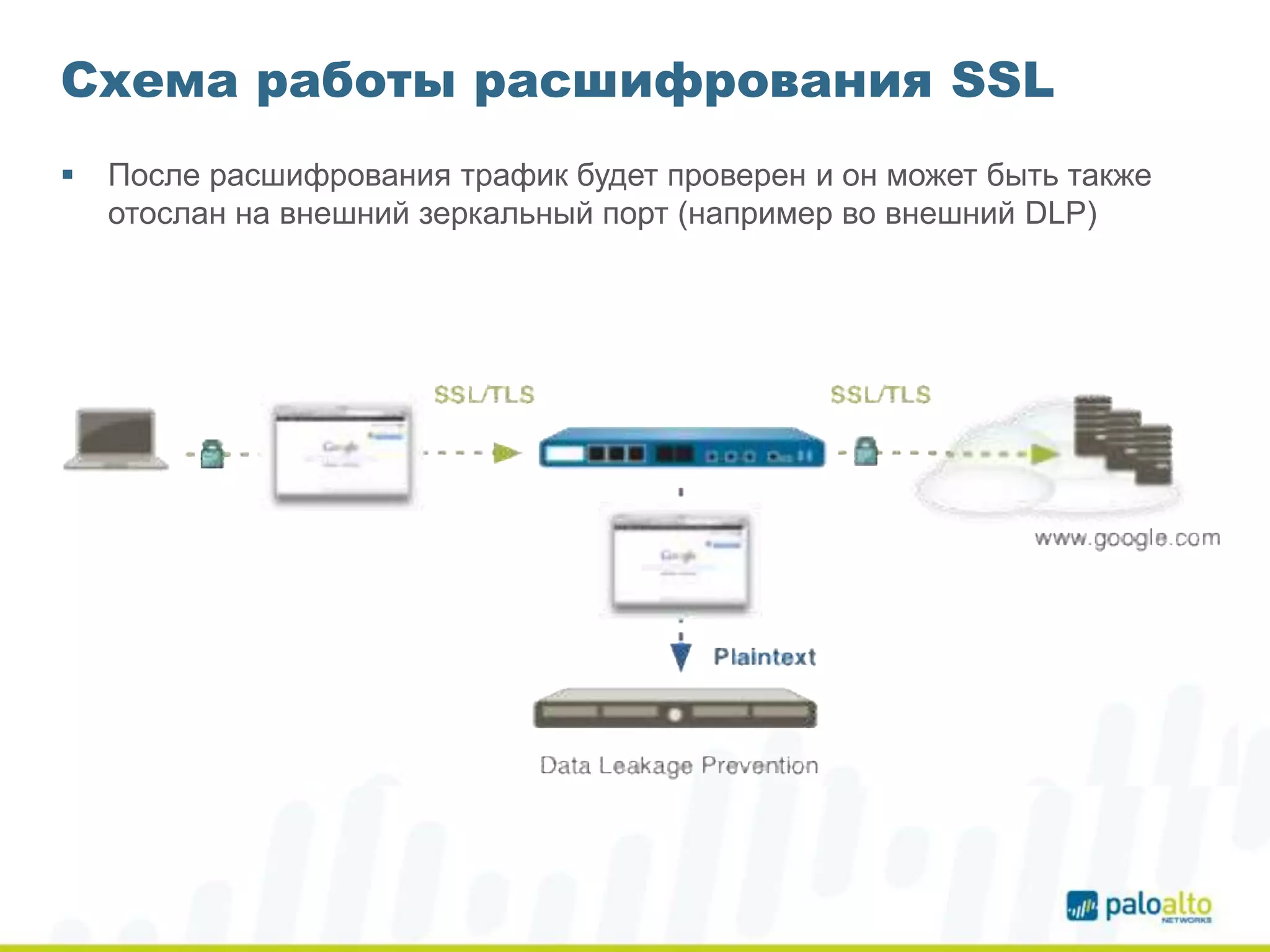

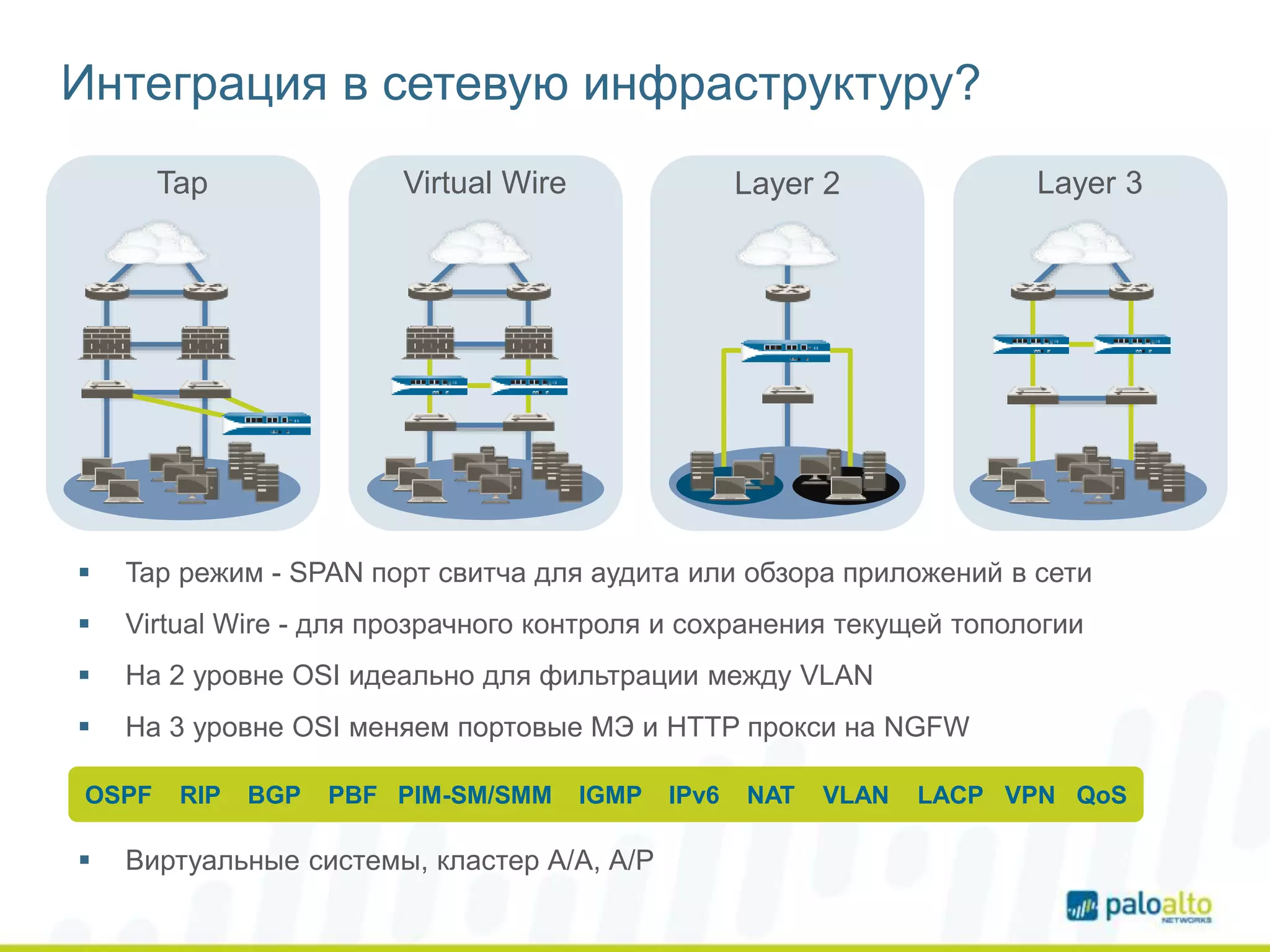

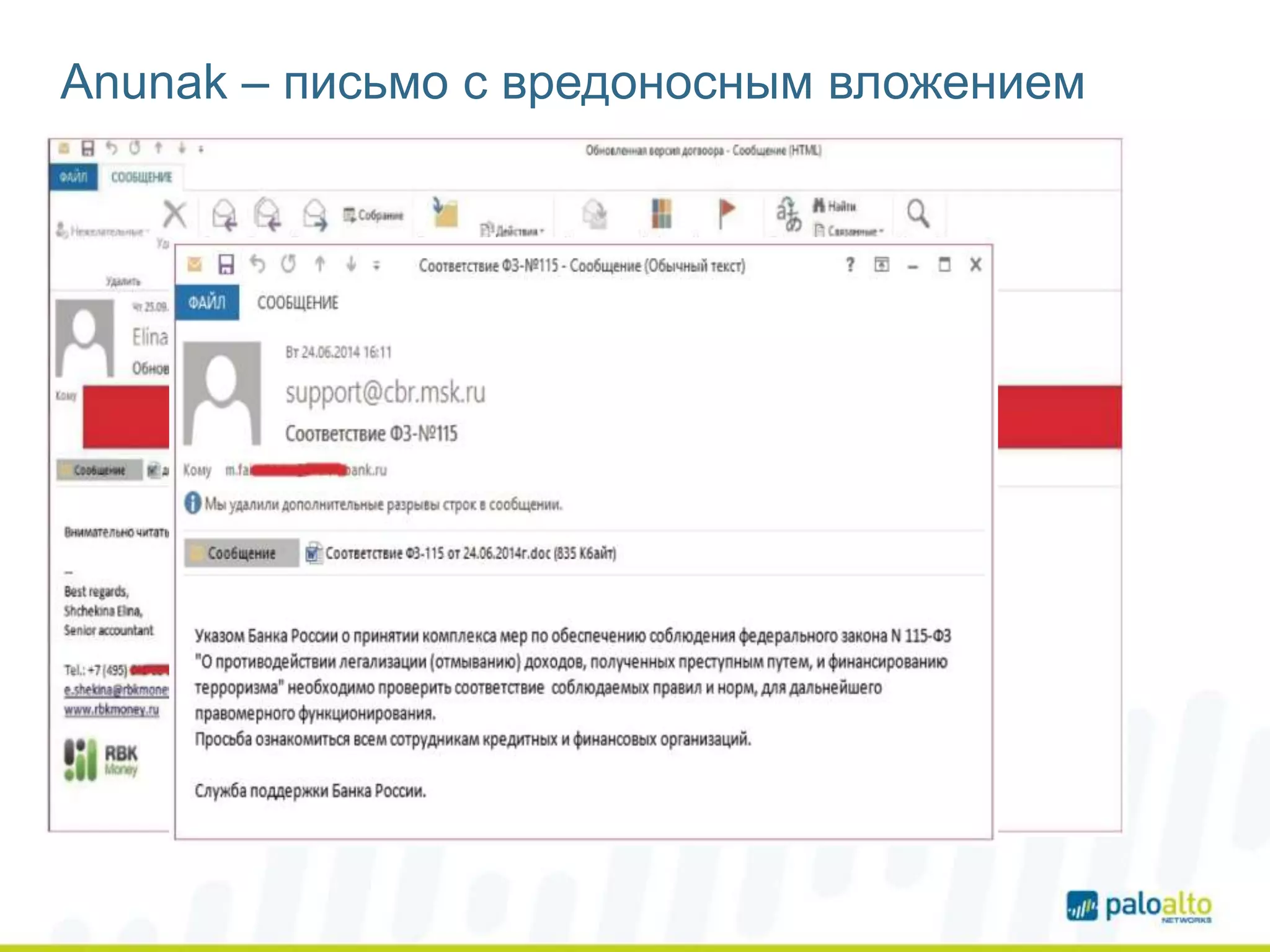

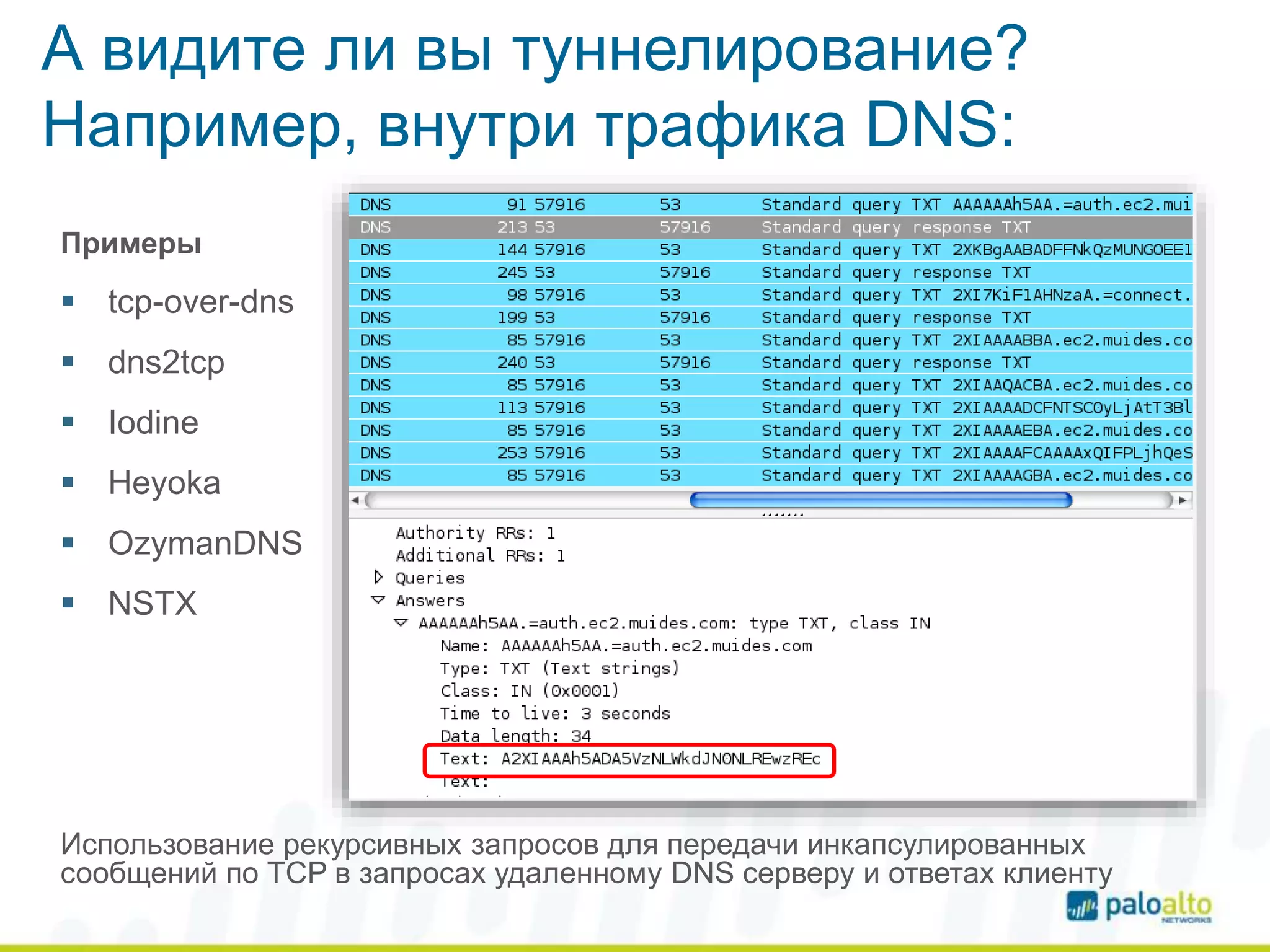

Документ обсуждает вопросы выбора решений по информационной безопасности для финансовых организаций, основанные на опыте атак Anunak, которые показали уязвимость более 50 банков Российской Федерации. Рассматриваются методы атак, существующие защиты и возможности нового поколения межсетевых экранов, акцентируя внимание на необходимости глубокой аналитики приложений и сетевых потоков для предотвращения утечек данных и атак. В документе также обсуждаются технологии, используемые для защиты, такие как песочницы и анализ поведения, а также важность определения и сегментации приложений внутри сети.