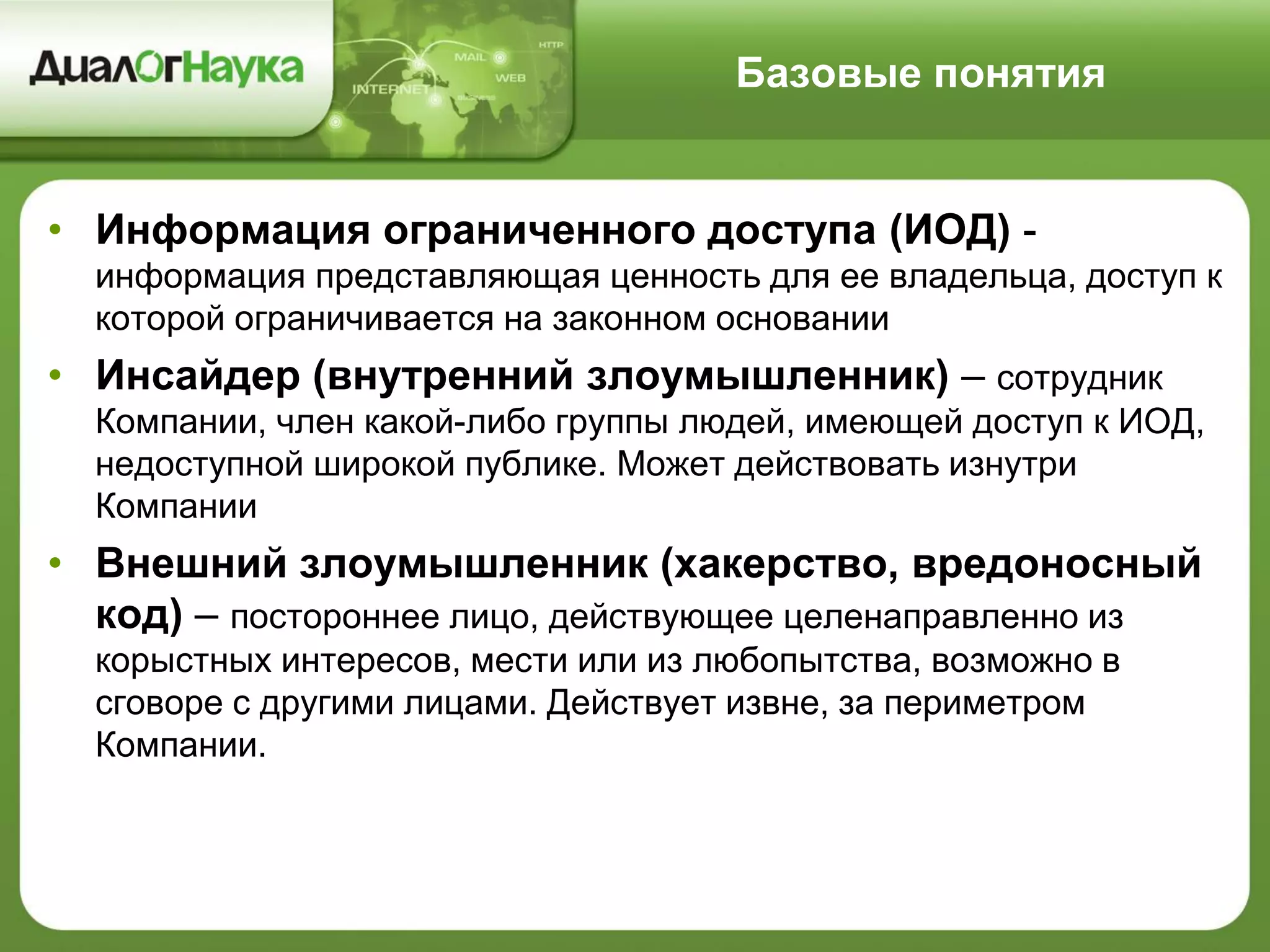

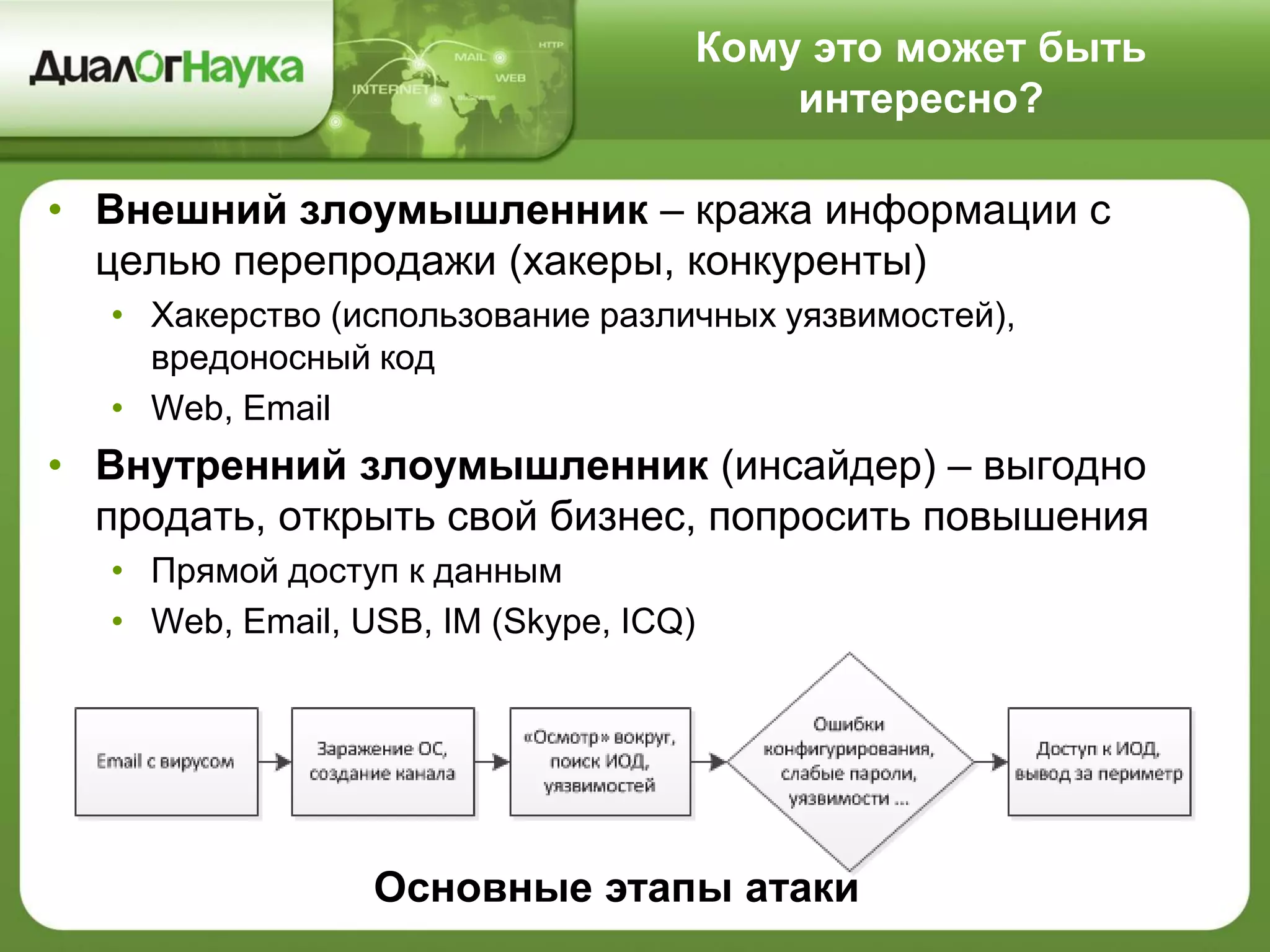

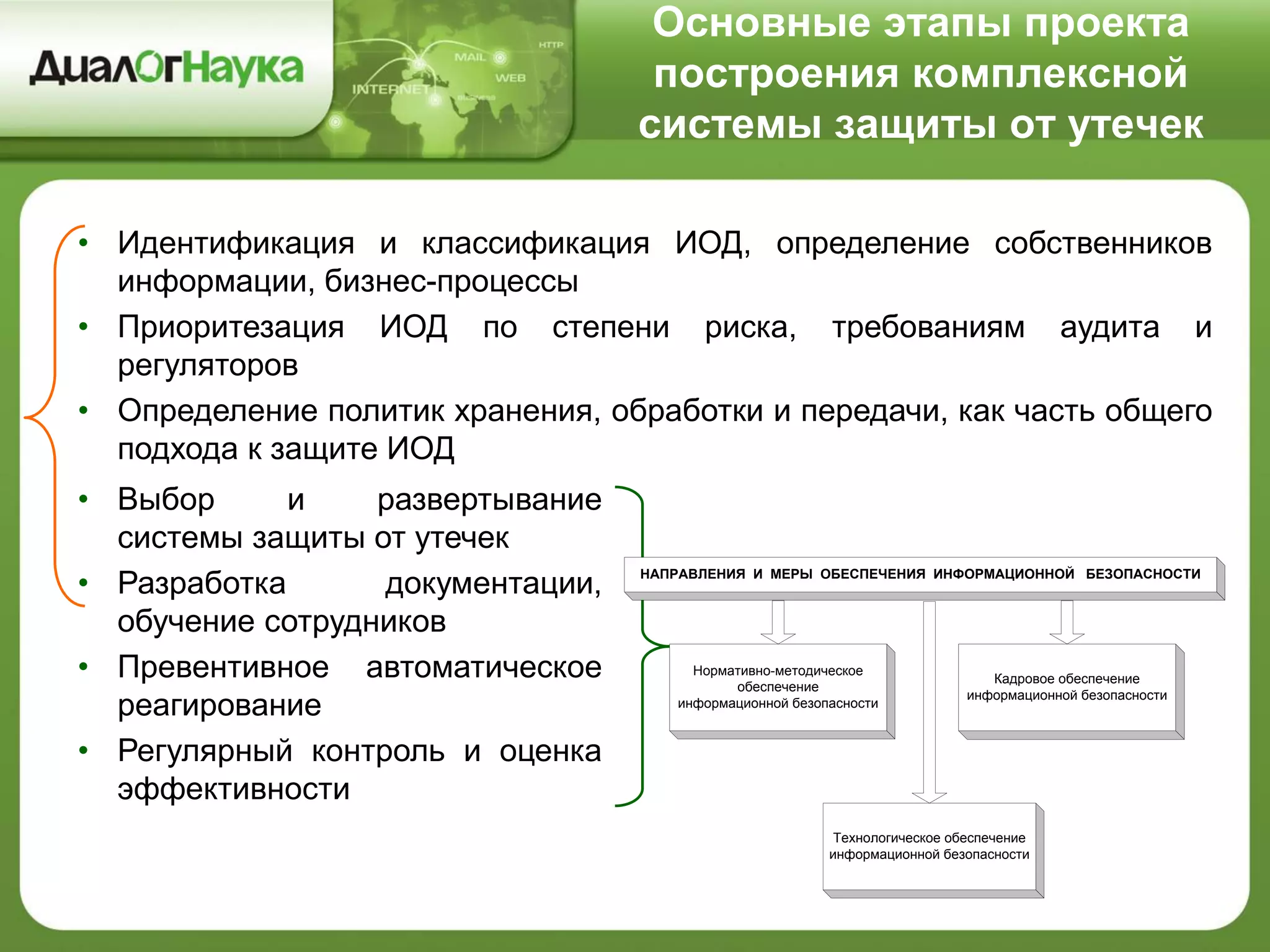

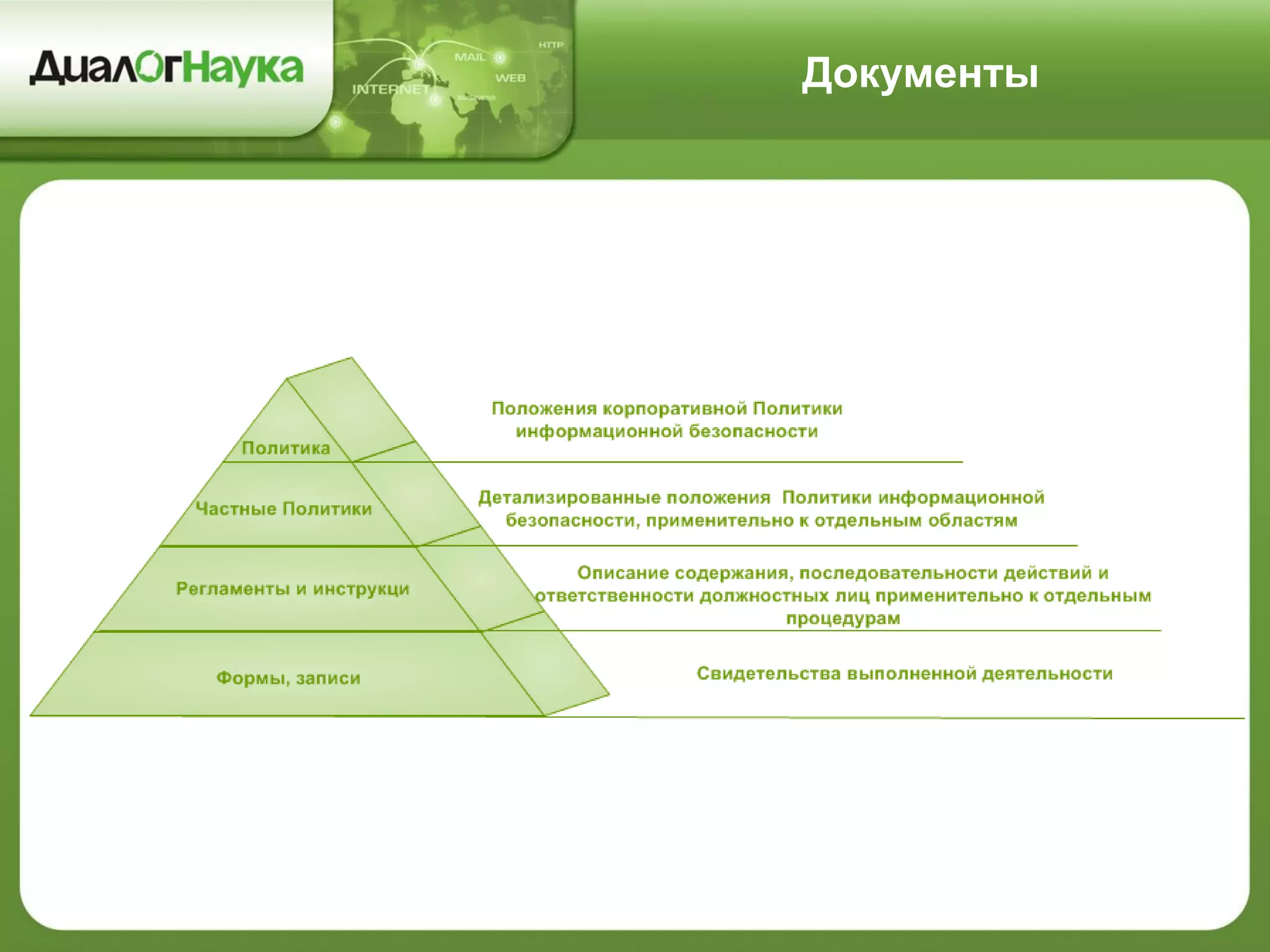

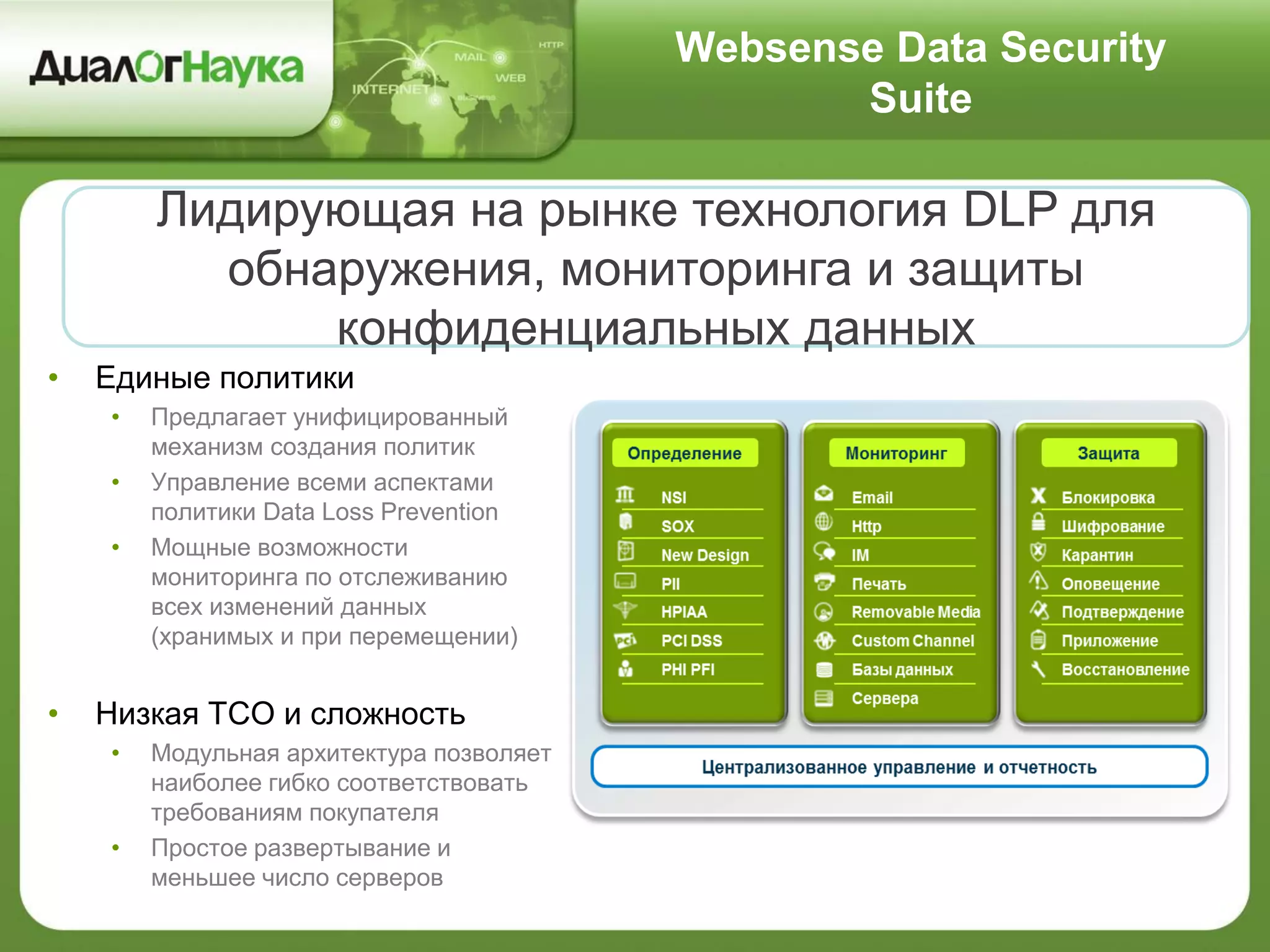

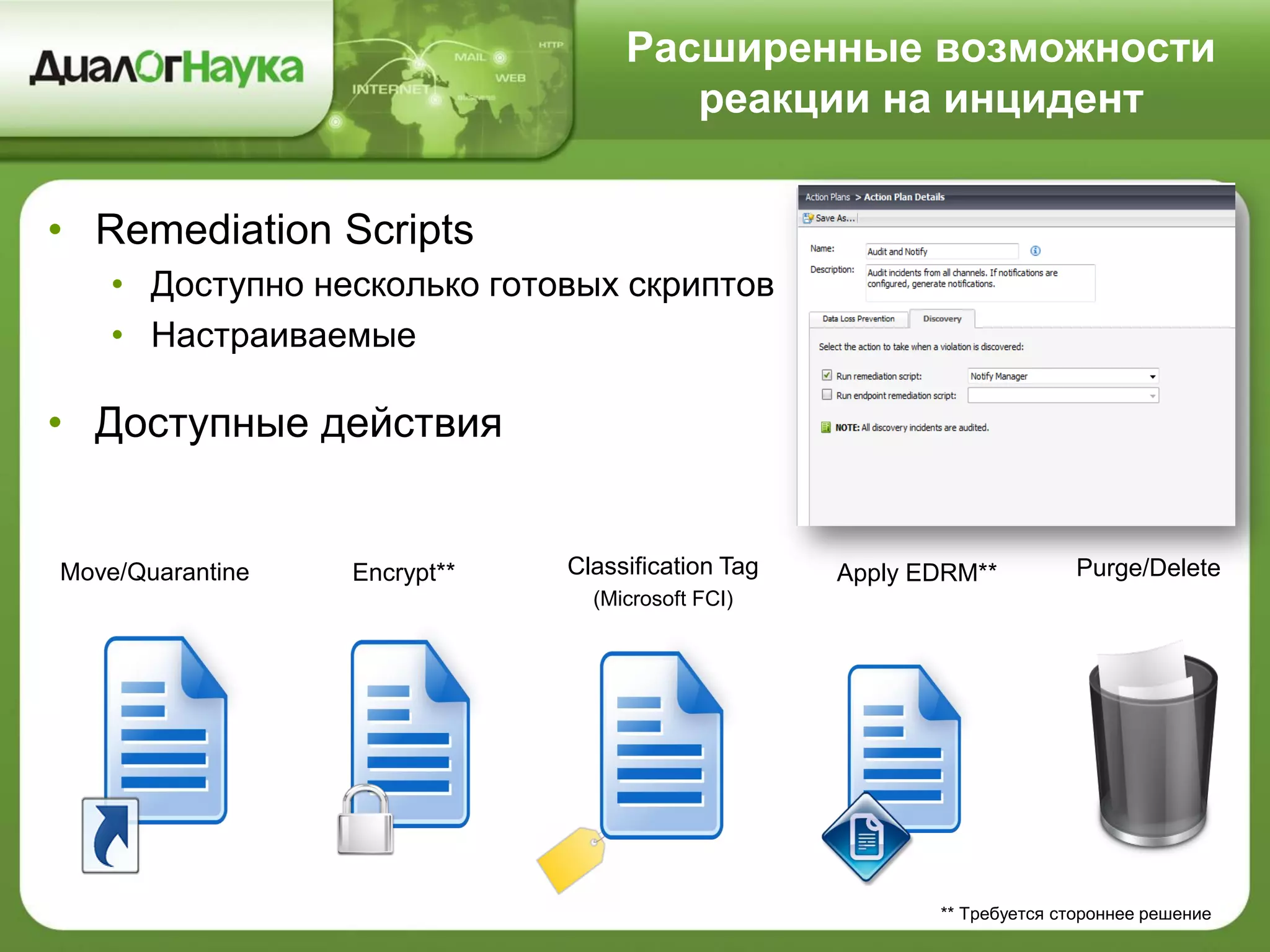

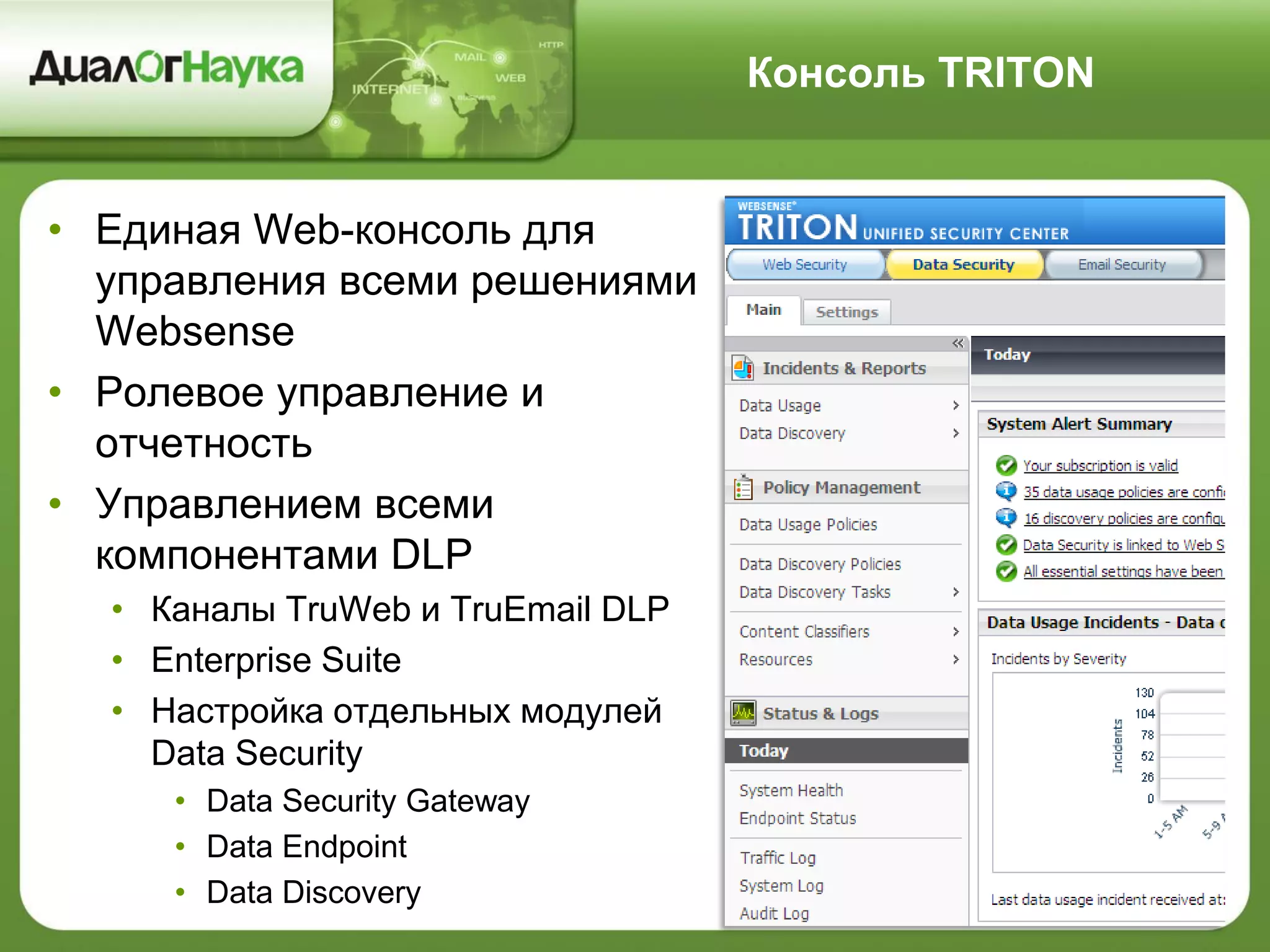

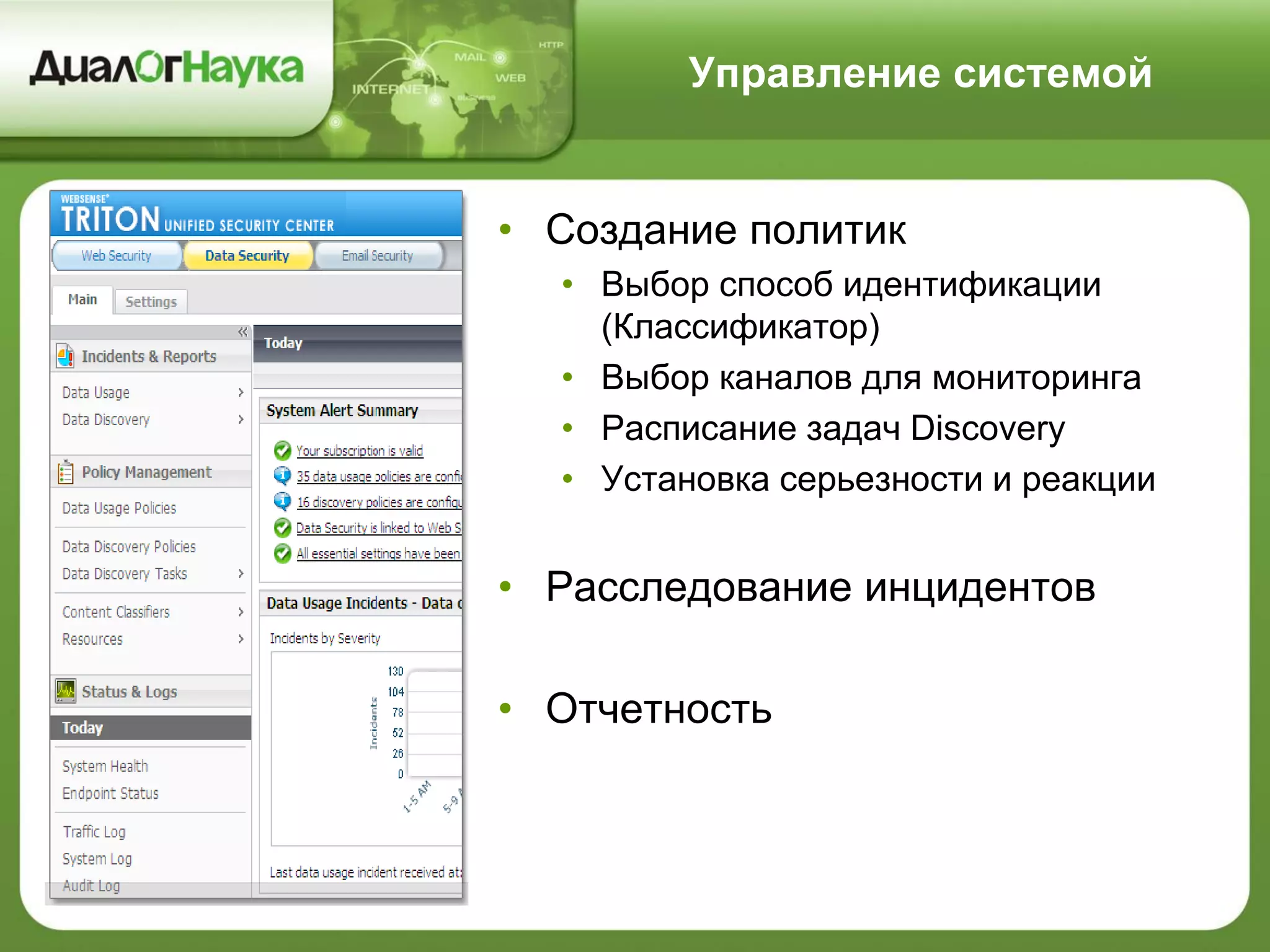

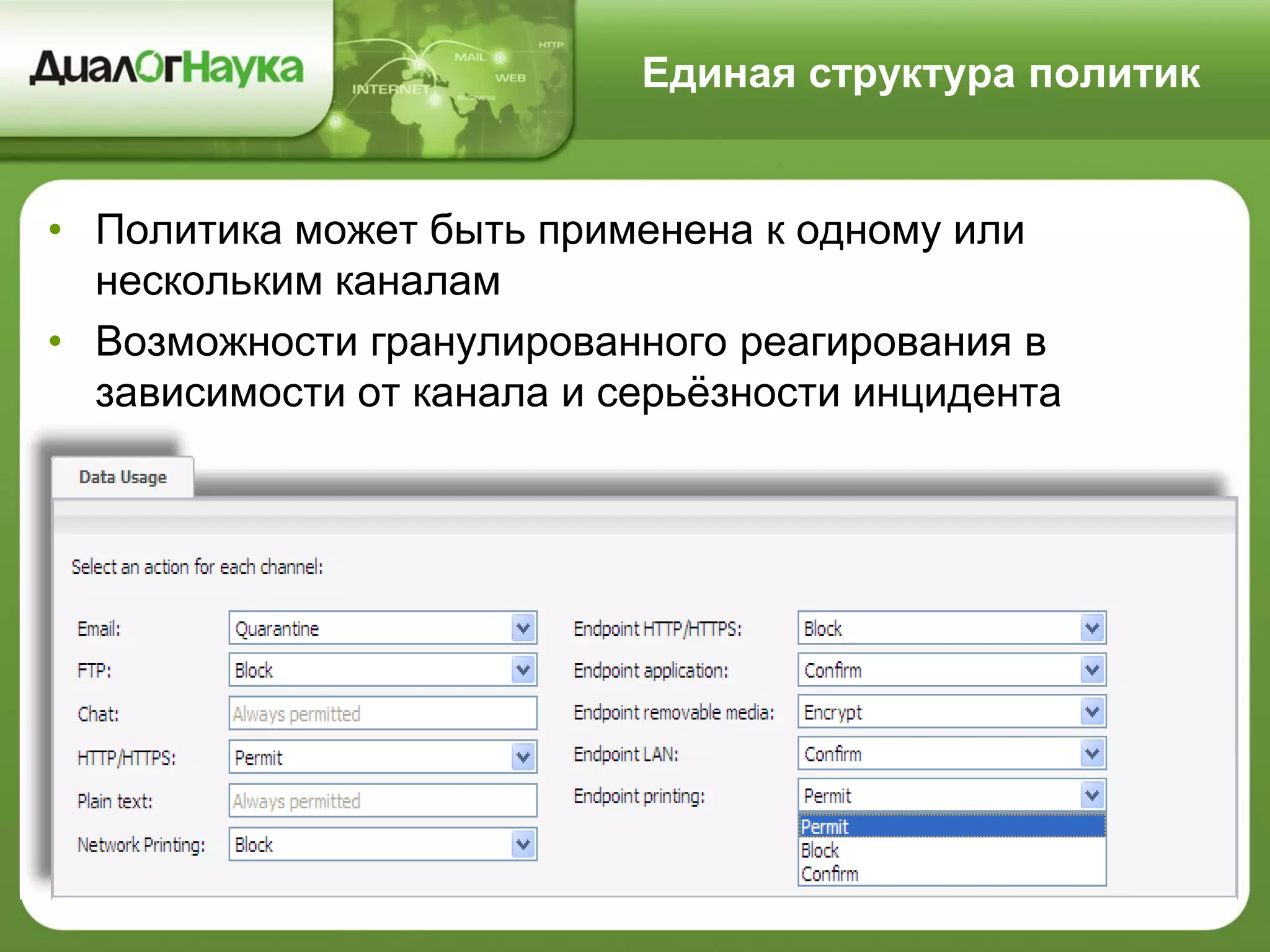

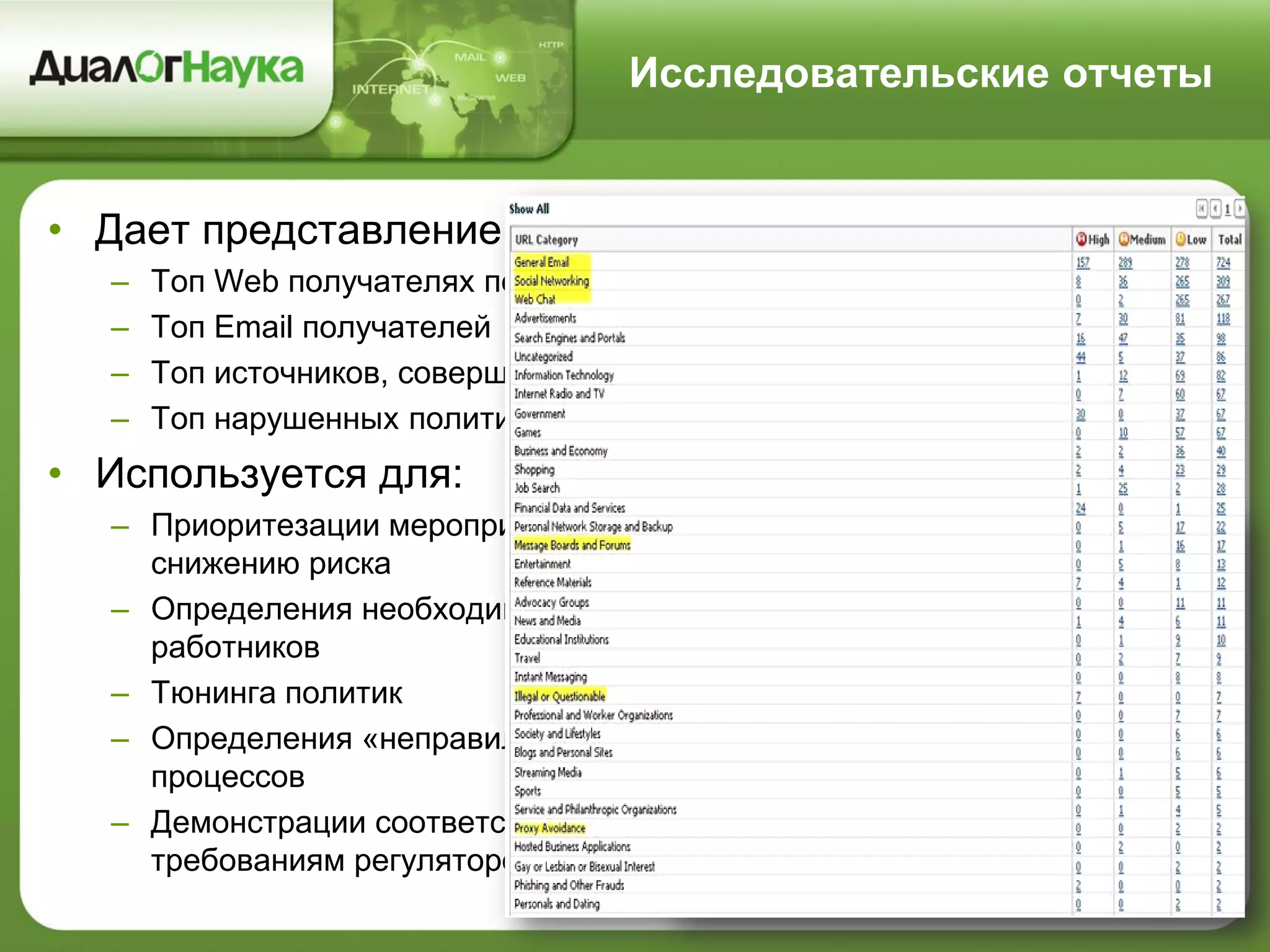

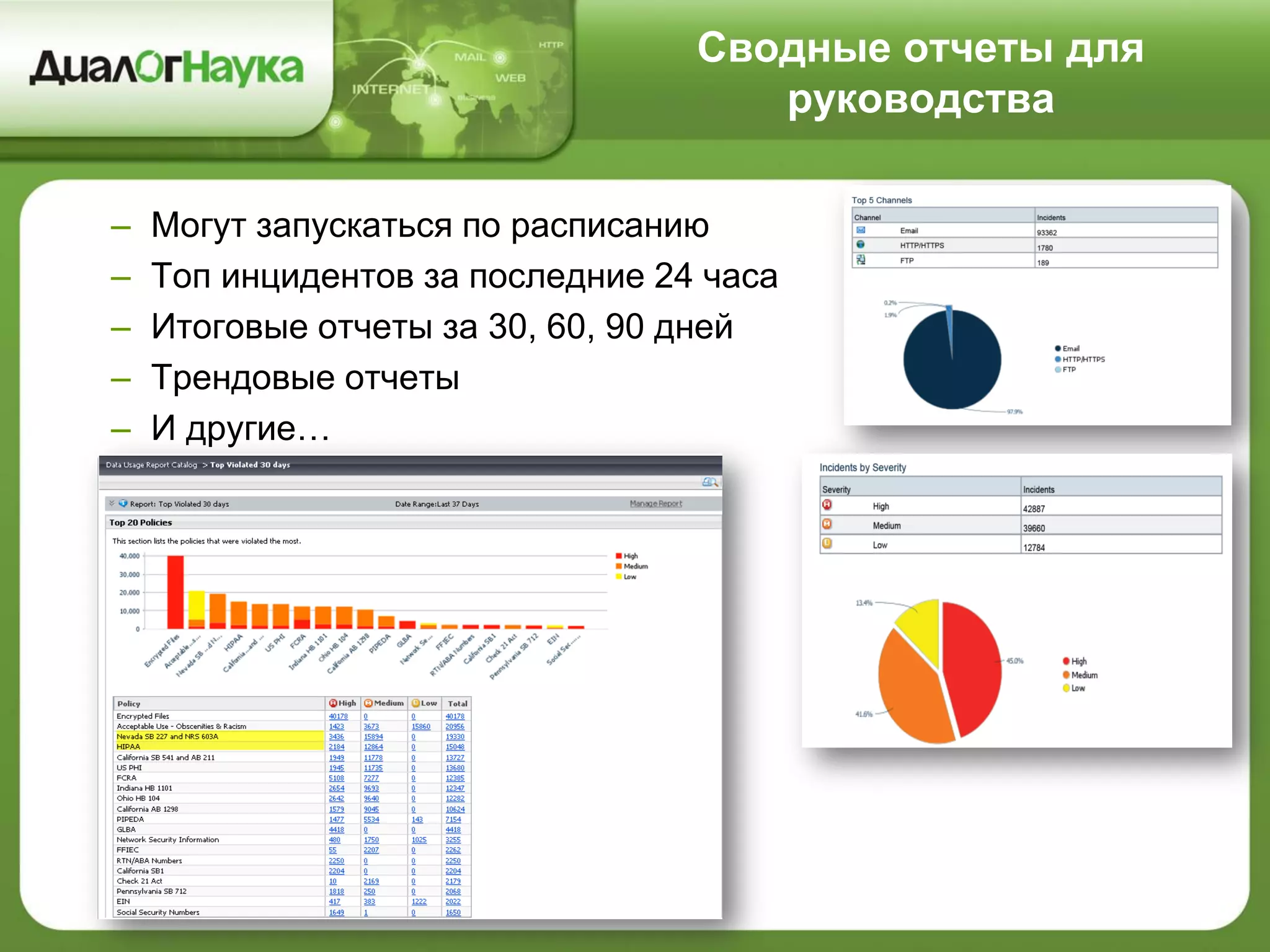

Документ предоставляет обзор технологий и решений для защиты от инсайдеров, освещая значение защиты информации и основные риски, связанные с утечками данных. Рассматриваются методы выявления и предотвращения утечек, включая современные технологии DLP и статистику инцидентов безопасности. Также подчеркивается необходимость системной защиты, обучение персонала и комплексный подход к управлению информационной безопасностью.