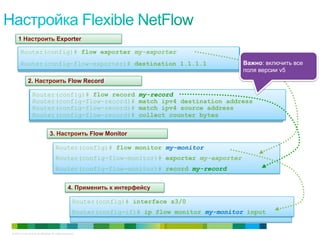

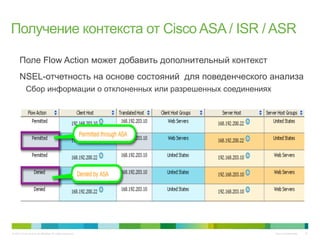

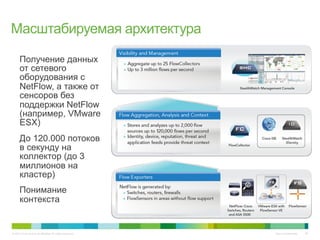

Документ представляет собой презентацию по обнаружению аномальной активности в сети с акцентом на киберугрозы и стратегии защиты. Обсуждаются различные решения Cisco для обнаружения угроз, включая использование анализа сетевого поведения и системы обнаружения вторжений. Кроме того, документ описывает подходы к мониторингу трафика и важность контекста для эффективной защиты сети.