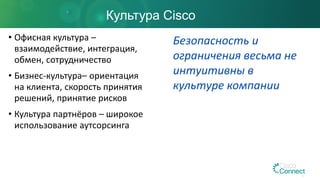

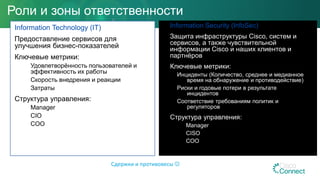

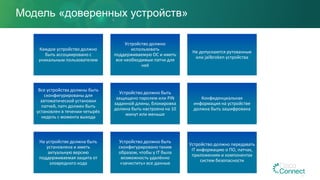

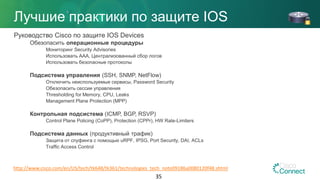

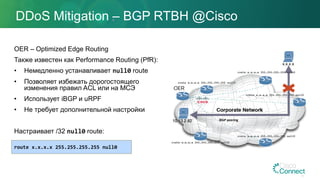

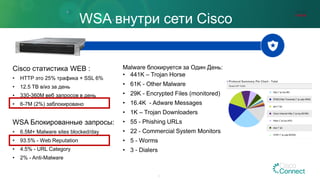

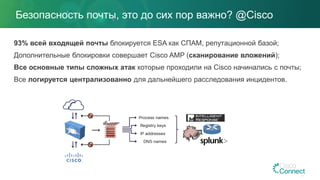

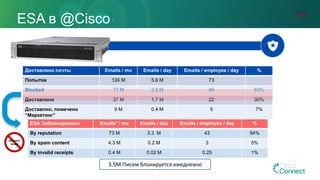

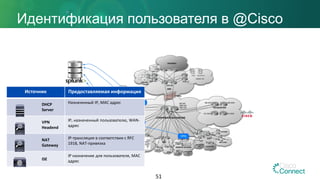

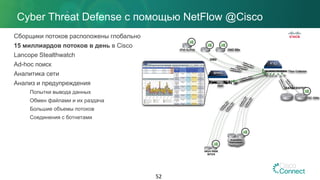

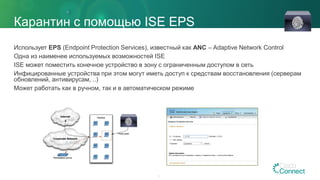

Документ представляет комплексную стратегию безопасности компании Cisco, включая защиту сети, оборудования и данных клиентов. Описываются угрозы безопасности, внутренние и внешние риски, а также основные принципы взаимодействия между IT и Infosec. Также детализируются стратегии управления устройствами и внедрения политики безопасности в контексте новых технологий и растущего числа подключенных устройств.