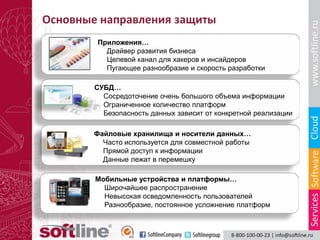

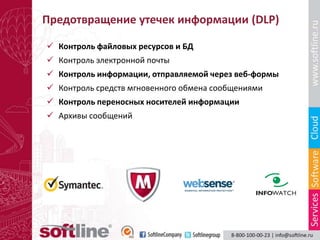

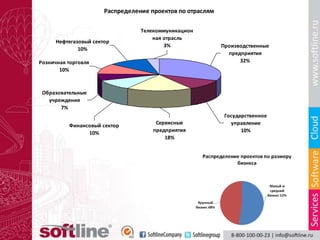

Документ содержит информацию о департаменте информационной безопасности компании Softline, который предлагает широкий спектр услуг по обеспечению информационной безопасности, включая аудит, тестирование на проникновение и защиту данных. В нем также описаны реализованные проекты, ключевые показатели роста и угрозы в области информационной безопасности. Подчеркиваются лицензии, партнерские статусы и особенности российского рынка информационной безопасности.