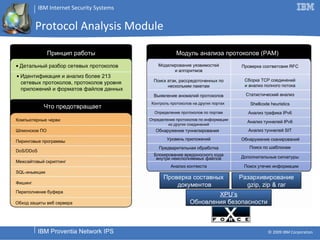

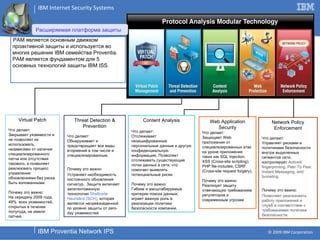

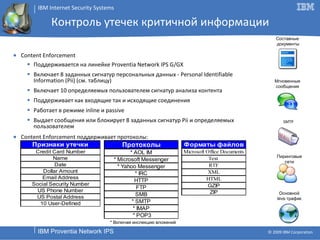

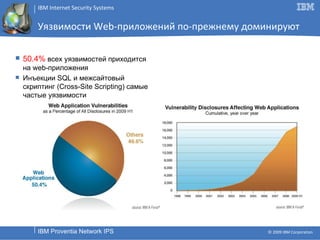

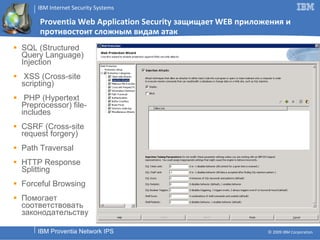

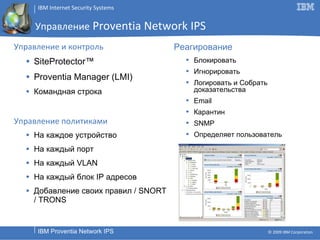

Документ посвящен системам предотвращения сетевых вторжений IBM Proventia, которые обеспечивают защиту от атак, в том числе и тех, для которых нет официальных патчей. Основное внимание уделяется технологии виртуального патча, которая позволяет закрывать уязвимости до выпуска обновлений производителем. Кроме того, описание включает преимущества использования таких систем, производительность и способы подключения, а также значимость защиты веб-приложений от специфических угроз.

|8)[- ]?9[18][0-9][- ]?\d{3}[- ]?\d{4}[^-]](https://image.slidesharecdn.com/ipscut-091229065729-phpapp01/85/IBM-Proventia-IPS-16-320.jpg)

![12/29/09 Questions? IBM Команда IBM ISS в России Телефон +7 (495) 775-88-00 Эл. почта [email_address] У нас есть недостающая часть .](https://image.slidesharecdn.com/ipscut-091229065729-phpapp01/85/IBM-Proventia-IPS-31-320.jpg)