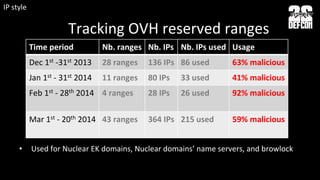

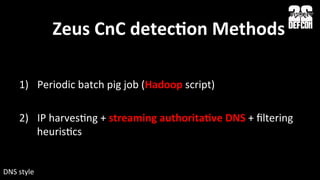

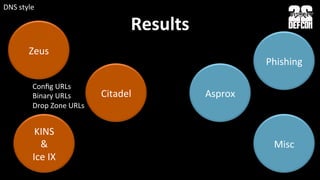

This document summarizes research conducted by OpenDNS on catching malware using DNS and IP data. It describes how OpenDNS analyzed DNS records to track fast flux botnets, crimeware command and control infrastructure, and phishing domains. Visualization techniques were used to create graphs of the relationships between domains and IP addresses over time. This research enabled OpenDNS to detect and block new strains of malware.

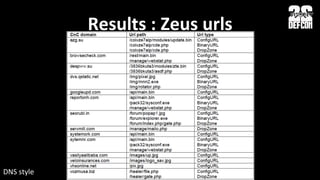

![CnC

domains

and

related

samples

-‐Sample

of

337

zbot

CnC

domains

-‐208

different

samples

(sha256

communicated

with

the

CnCs)

Top

recorded

sample

names:

Trojan[Spy]/Win32.Zbot

TrojanDownloader:Win32/Upatre

-‐Upatre

is

used

as

a

downloader

for

Zeus

GameOver

-‐Sent

as

avachment

in

spam

emails

delivered

by

Cutwail

botnet

DNS

style](https://image.slidesharecdn.com/defcon-140918115558-phpapp02/85/Defcon-52-320.jpg)