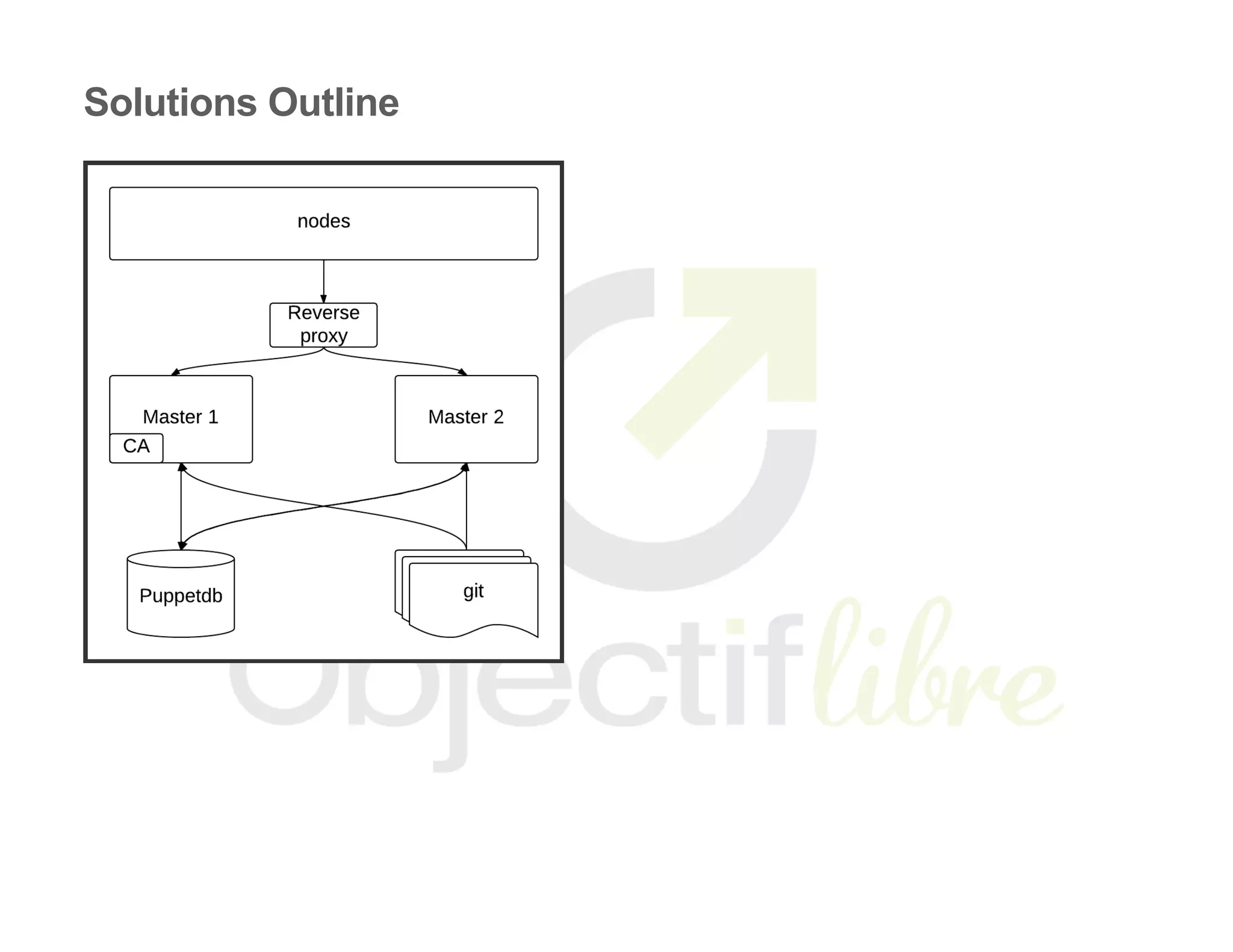

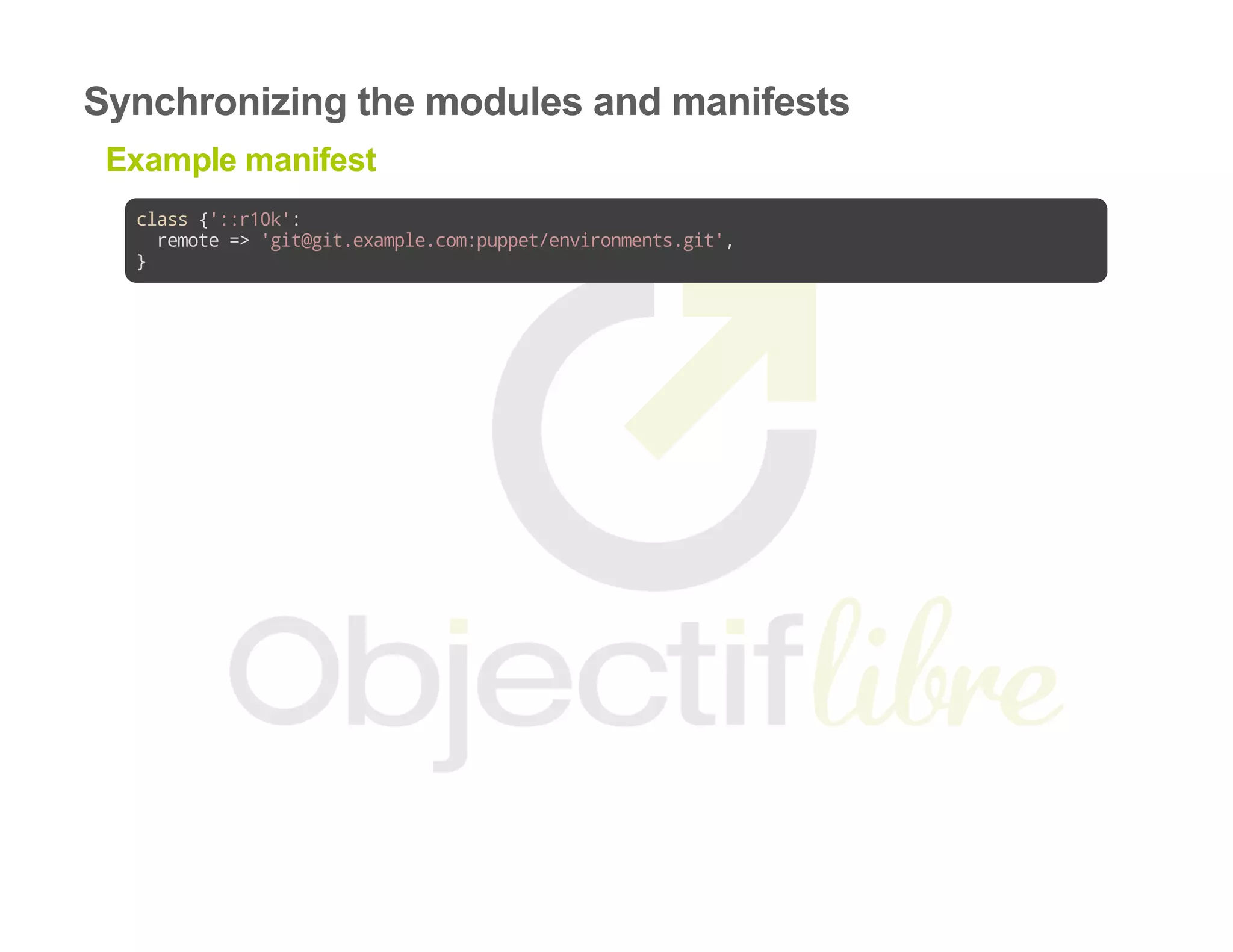

The document discusses automating the deployment of Puppet masters for high availability and scalability in infrastructure. It outlines using Puppet and r10k for syncing manifests, load balancing methods, and configuring reverse proxies. Additionally, it provides practical examples and configurations, including HAProxy setup and SRV records for service discovery.

![Deploying new masters

Solution

Change dns_alt_names before running the agent :

[main]

#...

dns_alt_names=puppet,puppet.example.com

#...](https://image.slidesharecdn.com/highlyavailablepuppet-140417161348-phpapp01/75/Puppet-Camp-Paris-2014-Highly-Available-Puppet-Automate-the-deployment-of-new-masters-Guillaume-Espanel-Objectif-Libre-12-2048.jpg)

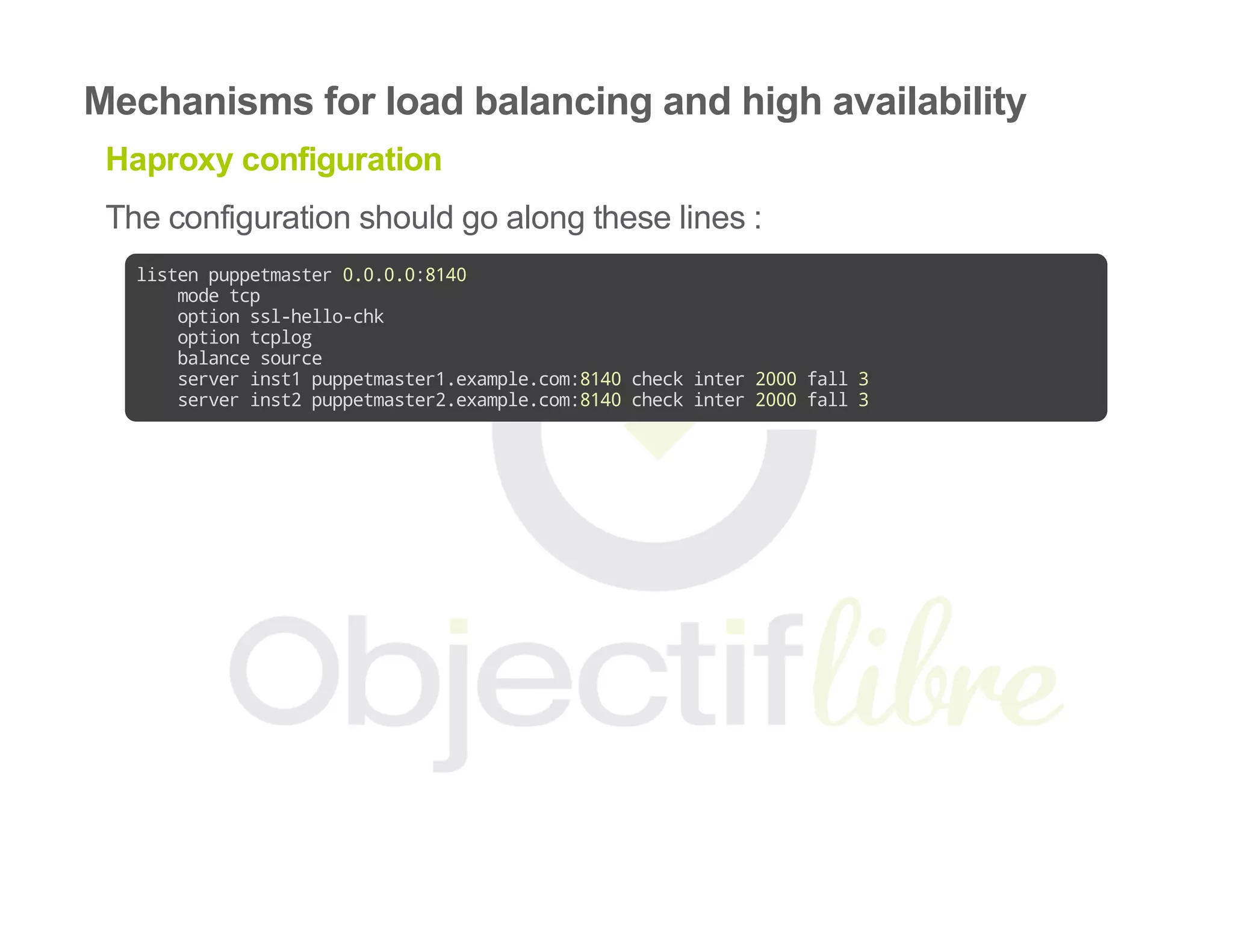

![Mechanisms for load balancing and high availability

Note

When deploying new agents, make sure they contact the "main" master

for CA stuff.

[main]

#...

ca_server=puppetmaster1.example.com

in the agent's puppet.conf](https://image.slidesharecdn.com/highlyavailablepuppet-140417161348-phpapp01/75/Puppet-Camp-Paris-2014-Highly-Available-Puppet-Automate-the-deployment-of-new-masters-Guillaume-Espanel-Objectif-Libre-24-2048.jpg)

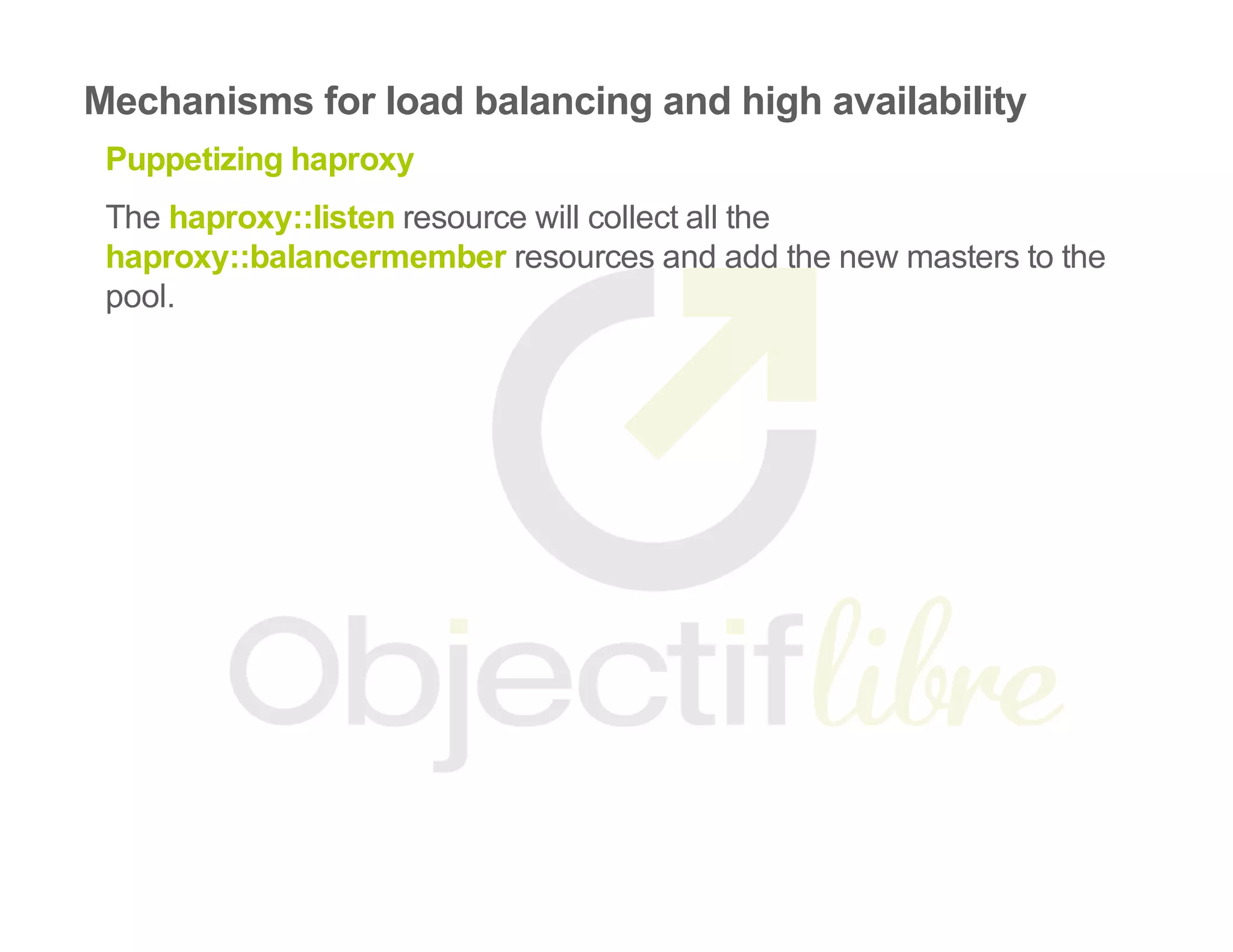

![Mechanisms for load balancing and high availability

Puppetizing haproxy

Puppetlabs' haproxy module dooes a great job at configuring haproxy :

On the reverse proxy :

includehaproxy

haproxy::listen{'puppetmaster':

ipaddress=>'0.0.0.0',

ports =>'8140',

balance =>'source',

options =>['ssl-hello-chk','tcplog'],

mode =>'tcp',

}](https://image.slidesharecdn.com/highlyavailablepuppet-140417161348-phpapp01/75/Puppet-Camp-Paris-2014-Highly-Available-Puppet-Automate-the-deployment-of-new-masters-Guillaume-Espanel-Objectif-Libre-26-2048.jpg)

![Mechanisms for load balancing and high availability

Puppetizing haproxy

And on each master :

@@haproxy::balancermember{"${::clientcert}_8140":

listening_service=>'puppetmaster',

server_names =>$::clientcert,

ipaddresses =>$::clientcert,

ports =>'8140',

options =>['checkinter2000','fall3'],

}](https://image.slidesharecdn.com/highlyavailablepuppet-140417161348-phpapp01/75/Puppet-Camp-Paris-2014-Highly-Available-Puppet-Automate-the-deployment-of-new-masters-Guillaume-Espanel-Objectif-Libre-27-2048.jpg)

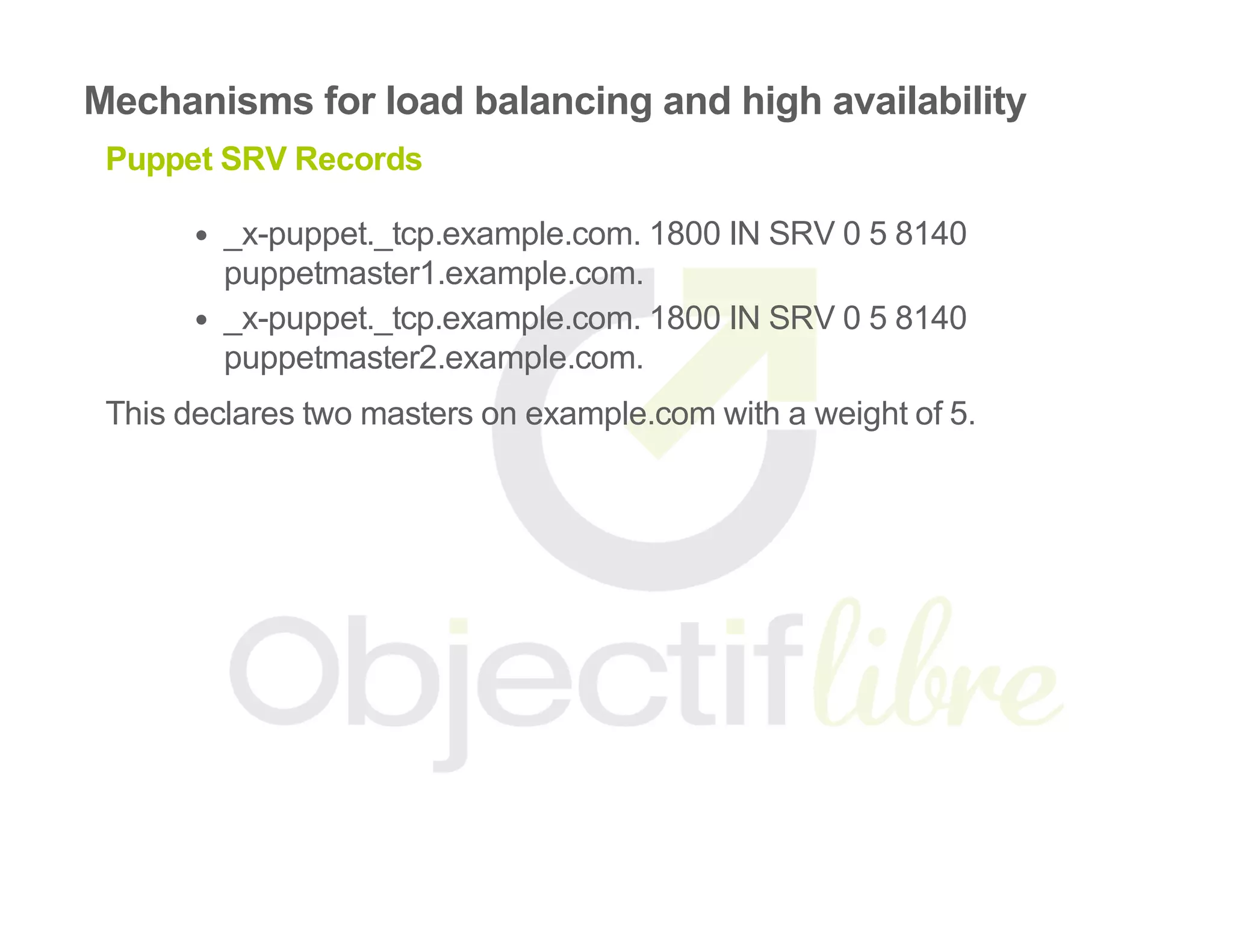

![Mechanisms for load balancing and high availability

Tell the agents to use the SRV records

Edit their puppet.conf file :

[main]

#...

use_srv_records=true

srv_domain=example.com](https://image.slidesharecdn.com/highlyavailablepuppet-140417161348-phpapp01/75/Puppet-Camp-Paris-2014-Highly-Available-Puppet-Automate-the-deployment-of-new-masters-Guillaume-Espanel-Objectif-Libre-32-2048.jpg)