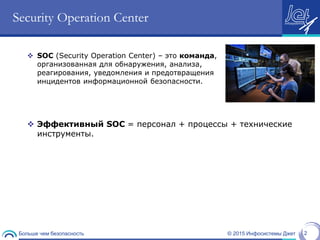

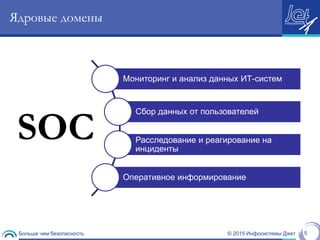

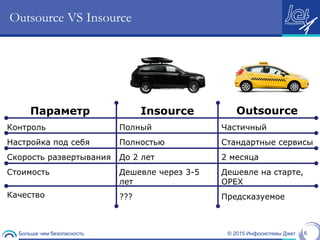

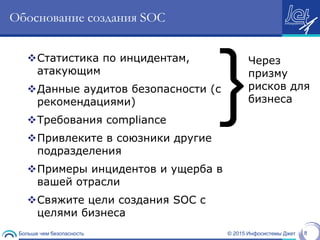

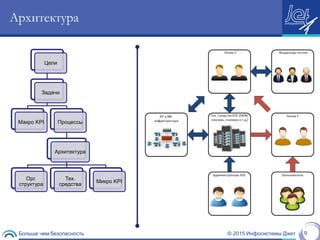

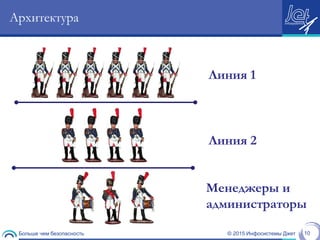

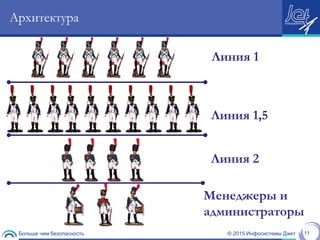

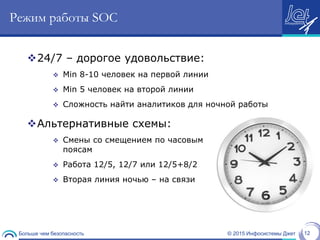

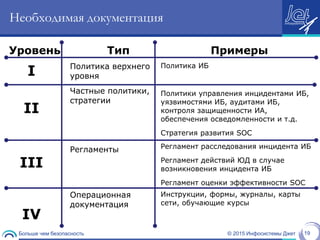

Документ описывает ключевые аспекты работы Центра операций безопасности (SOC), включая его функции, архитектуру, режим работы и подбор персонала. Основное внимание уделяется интеграции процесса мониторинга, реагирования на инциденты и управления угрозами для обеспечения информационной безопасности. Также рассматриваются вопросы аутсорсинга и инсорсинга услуг SOC, а также необходимость обучения и обмена опытом внутри команды.