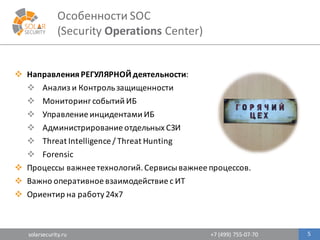

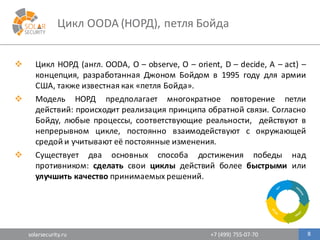

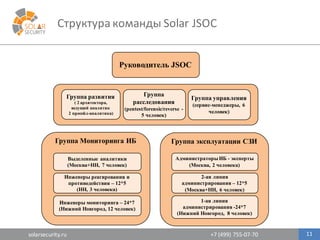

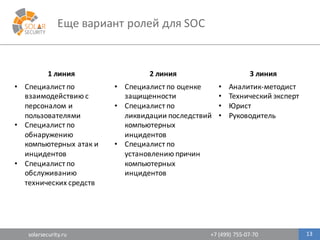

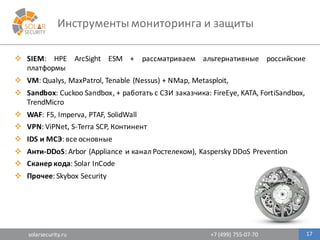

Документ описывает лучшие практики построения и эксплуатации Центров Операций Безопасности (SOC), акцентируя внимание на важности персонала, процессов и технологий. Основные рекомендации включают выбор оптимальных методологий, подготовку команды и внедрение эффективных инструментов мониторинга и управления. Упоминаются циклы OODA и важность управления инцидентами, а также необходимость интеграции с IT-службами для достижения максимальной эффективности.