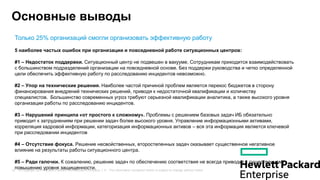

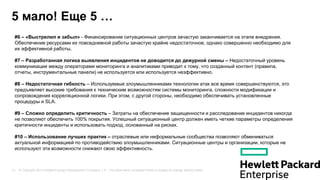

Документ анализирует эффективность ситуационных центров безопасности (SOC) на основе опытов и исследований, проведенных HPE за 9 лет. Основные проблемы, препятствующие успешной работе SOC, включают недостаток поддержки со стороны руководства, преувеличенный акцент на технологических решениях и нечёткое определение приоритетов. В итоге, лишь 25% организаций смогли организовать эффективную работу своих SOC.