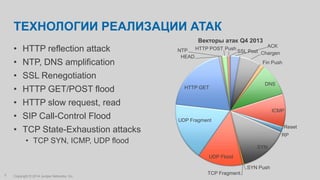

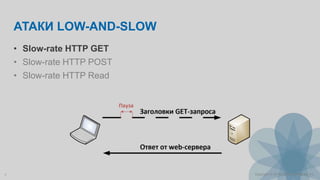

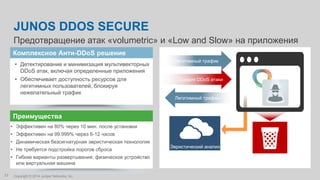

Документ охватывает современные методы защиты от DDoS атак, включая статистику распределения атак и категории векторов. Он описывает различные технологии реализации атак, такие как 'low-and-slow' и 'volumetric', а также стратегии защиты, такие как фильтрация нежелательного трафика и использование BGP flow spec. Основное внимание уделяется решениям Juniper Networks для минимизации воздействия DDoS атак на приложения и сети.