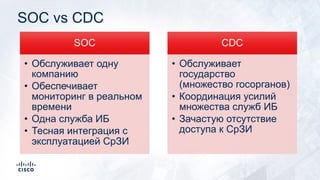

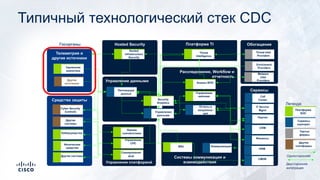

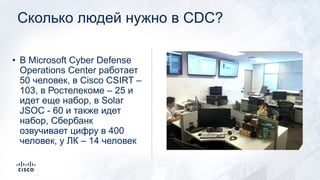

Документ описывает создание и функционирование национальных центров мониторинга киберугроз, основанных на опыте компании Cisco. В нем рассматриваются различные сервисы, технологии и процессы, необходимые для эффективного реагирования на киберугрозы, а также делится опытом интеграции с корпоративными и отраслевыми системами. Особое внимание уделяется важности координации между различными государственными и частными структурами для повышения уровня кибербезопасности.