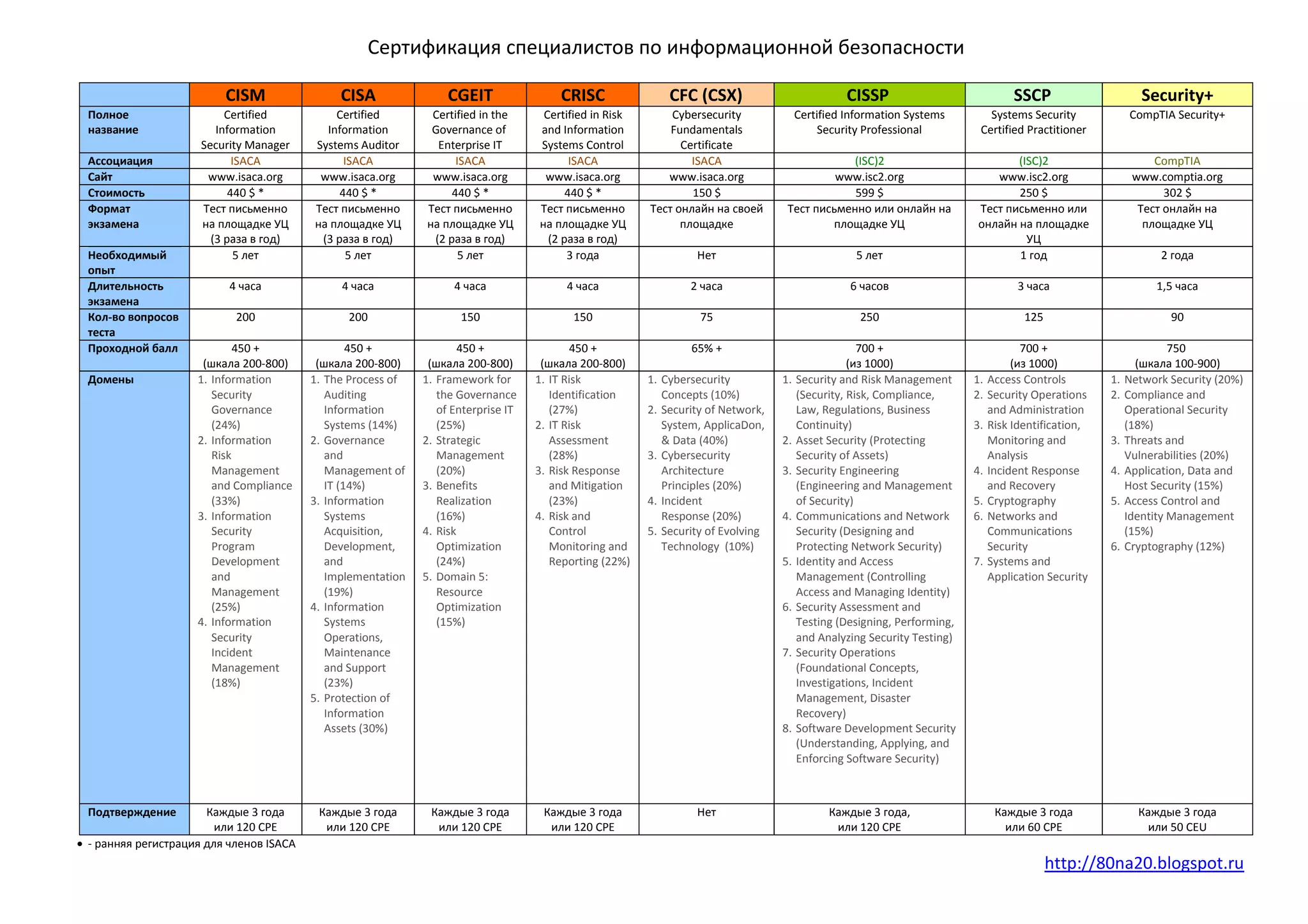

Документ содержит информацию о сертификациях специалистов по информационной безопасности, таких как CISM, CISA, CGEIT, CRISC и другие, включая стоимость, требования, продолжительность экзаменов и формат. Каждая сертификация требует определённого опыта в области информационной безопасности и имеет уникальные темы и проходные баллы. Также упоминаются организационные требования для подтверждения сертификации каждые три года.