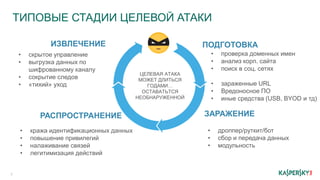

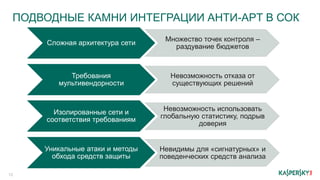

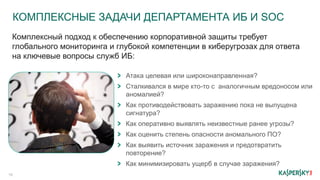

Документ анализирует угрозы безопасности и целевые атаки в корпоративной среде, подчеркивая важность автоматизации и централизации данных для повышения эффективности. Открываются основные стадии целевой атаки и методы их обнаружения, а также рассматриваются проблемы, с которыми сталкиваются современные центры обработки безопасности. Акцент делается на необходимость комплексного подхода к защите и управлению инцидентами.