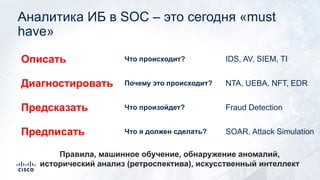

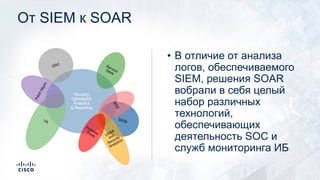

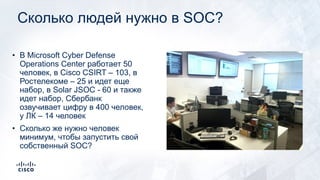

Круглый стол 21 сентября 2017 года обсуждал важность SOC и SIEM в контексте кибербезопасности, привлекая внимание к актуальности и недостаткам российских решений. Участники делились опытом работы с SOC, вопросами автоматизации процессов и необходимостью аналитики для успешного функционирования. Обсуждались также метрики эффективности SOC и влияние государственной поддержки на развитие этой сферы.