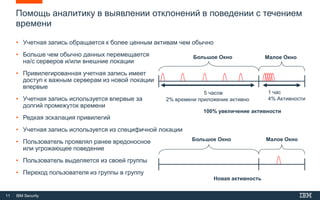

Документ обсуждает подходы и технологии поведенческой аналитики пользователей (UBA) в контексте безопасности информационных систем. Основное внимание уделяется обнаружению аномалий в действиях пользователей, мониторингу активов и угроз, а также использованию машинного обучения для выявления подозрительной активности. Указывается на важность наличия структурированных данных, источников информации и квалифицированных специалистов для эффективной работы систем UBA.