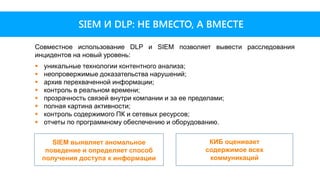

Документ описывает симбиоз технологий DLP и SIEM для повышения уровня информационной безопасности. Приведены примеры успешного применения данных технологий в кейсах предотвращения утечек и анализа поведения пользователей. Также упоминается об успешных расследованиях инцидентов и поддержке контроля за активностью сотрудников.

![ПРАКТИКА

ПРИМЕНЕНИЯ

SIEM+DLP

Пример 1

ПРЕДОТВРАЩЕНИЕ ПЕРЕДАЧИ

ИНФОРМАЦИИ КОНКУРЕНТАМ

Правило «Активность вне рабочего времени»

[РЕАЛЬНЫЕ КЕЙСЫ]](https://image.slidesharecdn.com/random-170704131026/85/DLP-SIEM-SearchInform-15-320.jpg)

![Правило «Активность одной учетной записи на

нескольких ПК»

Пример 2

ПРЕДОТВРАЩЕНИЕ РЕПУТАЦИОННЫХ И

ФИНАНСОВЫХ ПОТЕРЬПРАКТИКА

ПРИМЕНЕНИЯ

SIEM+DLP

[РЕАЛЬНЫЕ КЕЙСЫ]](https://image.slidesharecdn.com/random-170704131026/85/DLP-SIEM-SearchInform-16-320.jpg)

![Правило «Создание временной учетной записи»

Пример 3

РАЗОБЛАЧЕНИЕ НЕДОБРОСОВЕСТНЫХ

СОТРУДНИКОВ

ПРАКТИКА

ПРИМЕНЕНИЯ

SIEM+DLP

[РЕАЛЬНЫЕ КЕЙСЫ]](https://image.slidesharecdn.com/random-170704131026/85/DLP-SIEM-SearchInform-17-320.jpg)