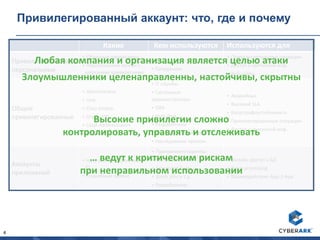

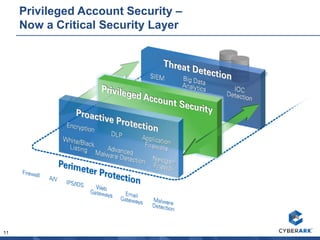

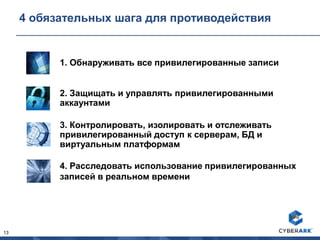

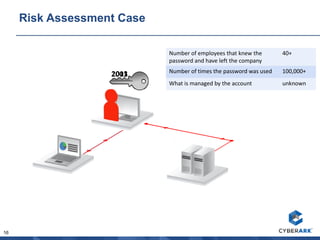

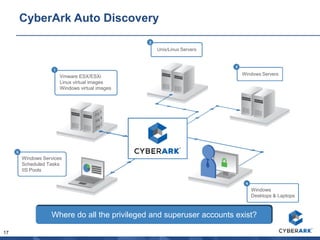

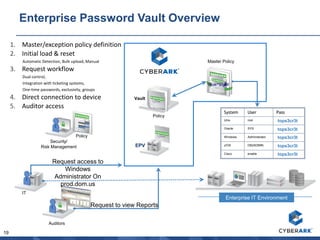

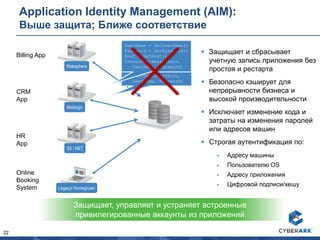

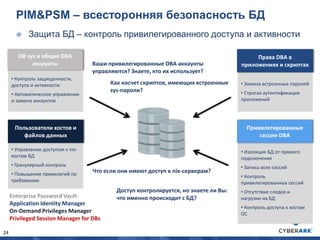

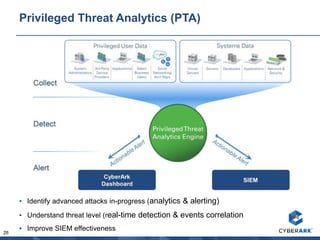

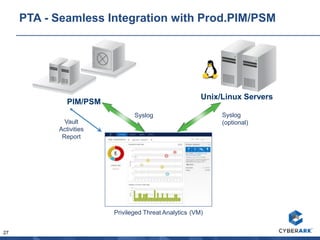

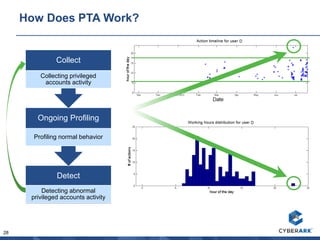

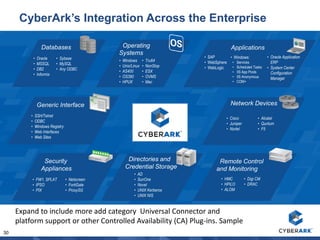

Документ описывает угрозы и управление привилегированными учетными записями в IT-системах, подчеркивая важность защиты от кибератак. Он включает в себя анализ для контроля доступа и мониторинга использования, а также предлагает решения для борьбы с рисками, связанными с привилегированными аккаунтами. Документ также выделяет необходимость соответствия нормативным требованиям и рекомендует внедрение методов защиты, такие как автоматизация управления учетными записями и углубленный анализ угроз.