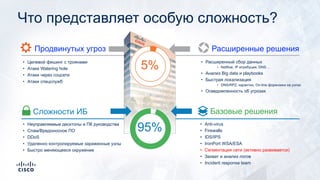

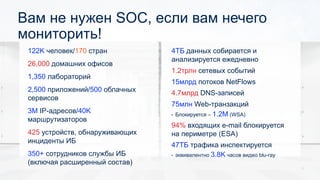

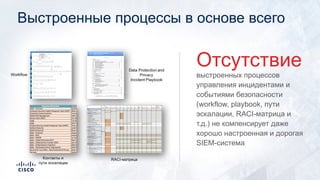

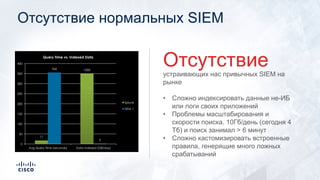

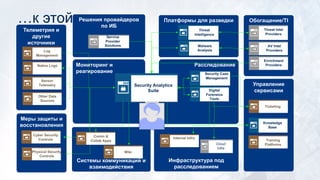

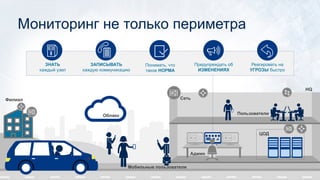

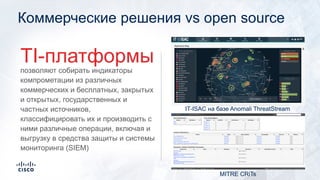

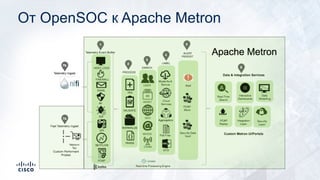

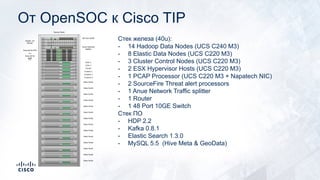

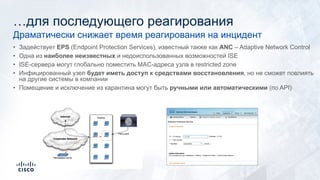

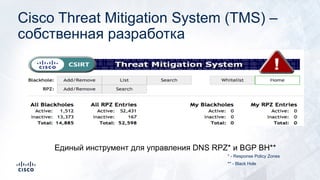

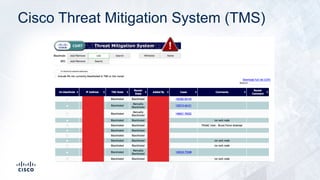

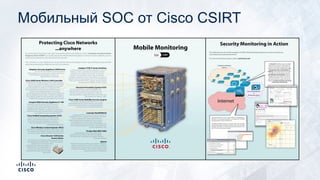

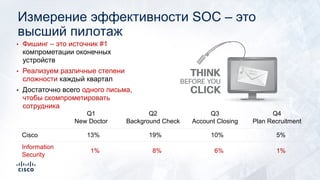

Документ представляет собой презентацию о функционировании центров оперативного реагирования на инциденты безопасности (SOC) в компании Cisco, касающуюся различных процессов, технологий и подходов к обеспечению информационной безопасности. В ней рассматриваются проблемы киберугроз, такие как фишинг и DDoS-атаки, и способы их предотвращения с помощью современных технологий и методов анализа данных. Также упоминается о сервисе Threat Awareness и возможностях по построению SOC для клиентов компании.