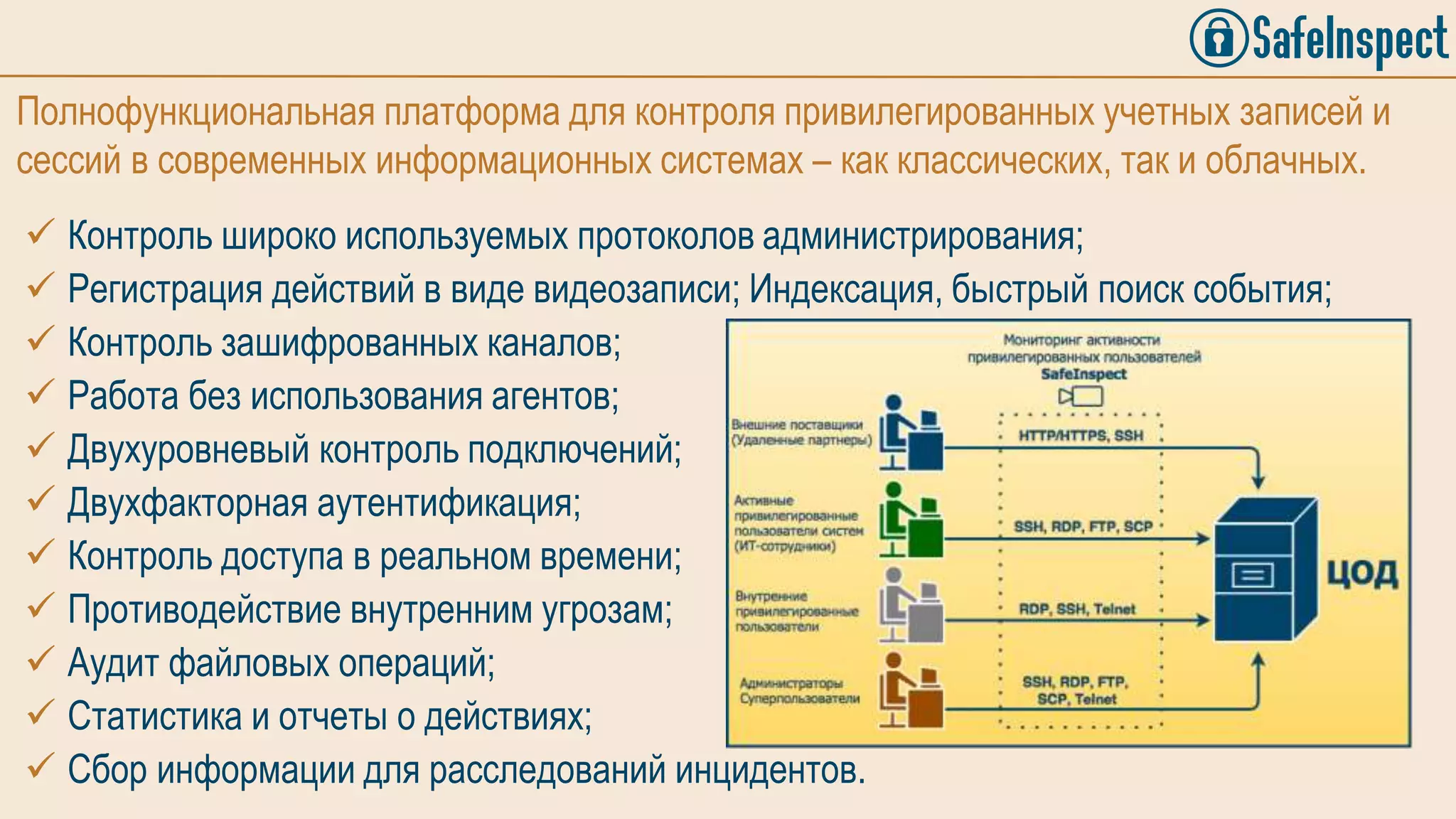

Документ описывает важность контроля привилегированных пользователей и систем, подчеркивая угрозы, связанные с администраторским доступом к критическим IT-ресурсам. Основные проблемы включают высокую вероятность несанкционированных действий со стороны администраторов и отсутствие систематизации использования привилегированных учетных записей. Приводятся рекомендации по улучшению управления доступом и соответствию требованиям регуляторов.