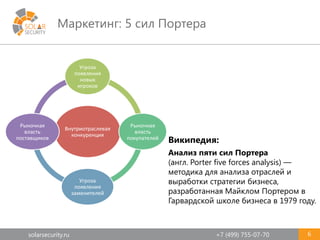

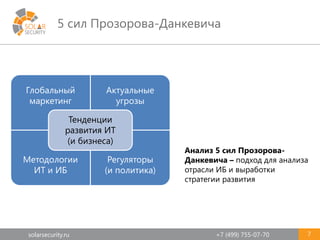

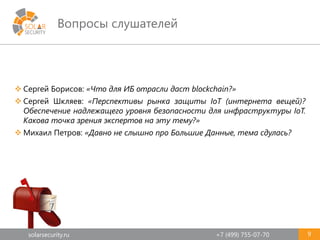

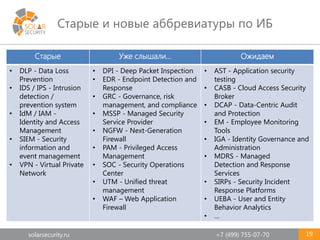

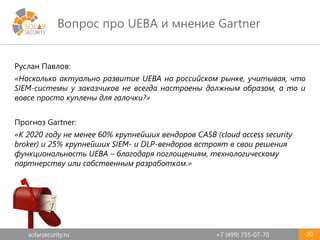

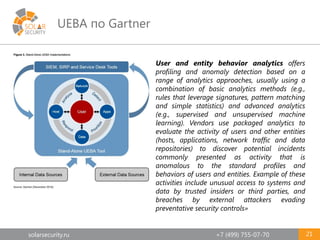

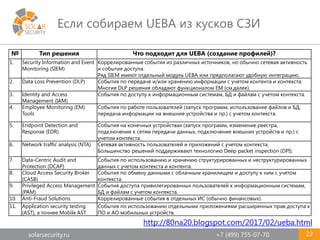

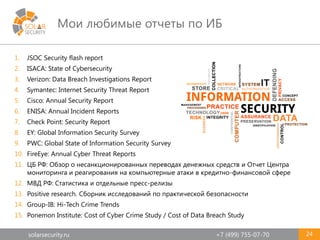

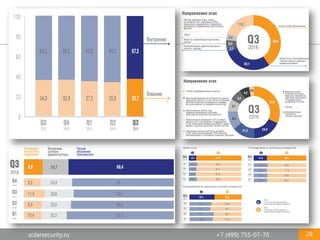

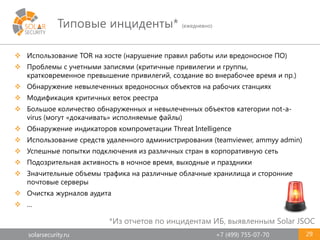

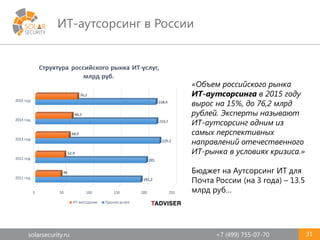

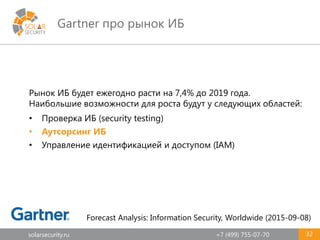

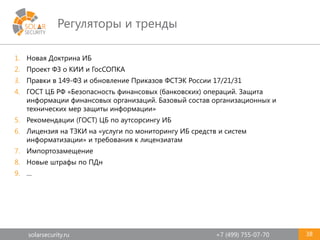

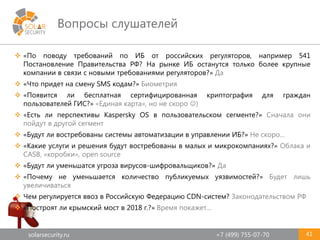

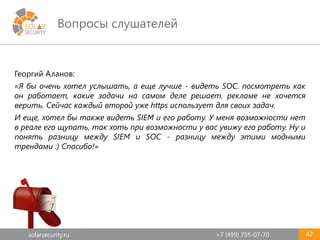

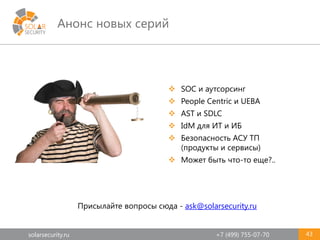

Документ обсуждает текущее состояние и будущее отрасли информационной безопасности (ИБ), включая вебинары, прогнозы и актуальные вопросы, такие как влияние blockchain и IoT на безопасность. В нём также перечислены старые и новые термины в области ИБ и важные отчёты по киберугрозам, а также обсуждаются тенденции аутсорсинга ИБ в России. Прогнозируется рост рынка ИБ и необходимость быстрого реагирования на кибератаки.