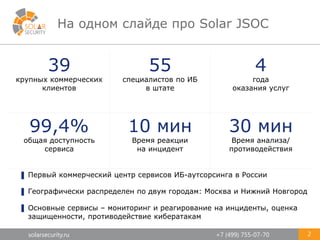

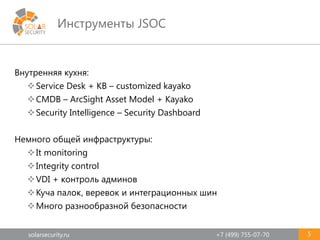

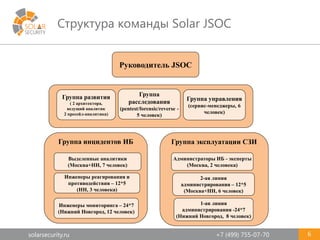

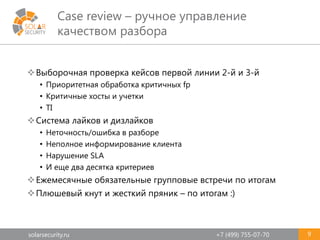

Документ описывает деятельность компании Solar JSOC, предоставляющей услуги аутсорсинга в области информационной безопасности в России, с упором на оперативное реагирование на инциденты. Основные услуги включают мониторинг, анализ и противодействие кибератакам, а также высокие показатели доступности сервиса и времени реакции на инциденты. Команда состоит из 55 специалистов, работающих в двух городах, и использует различные инструменты для обеспечения безопасности и автоматизации процессов.