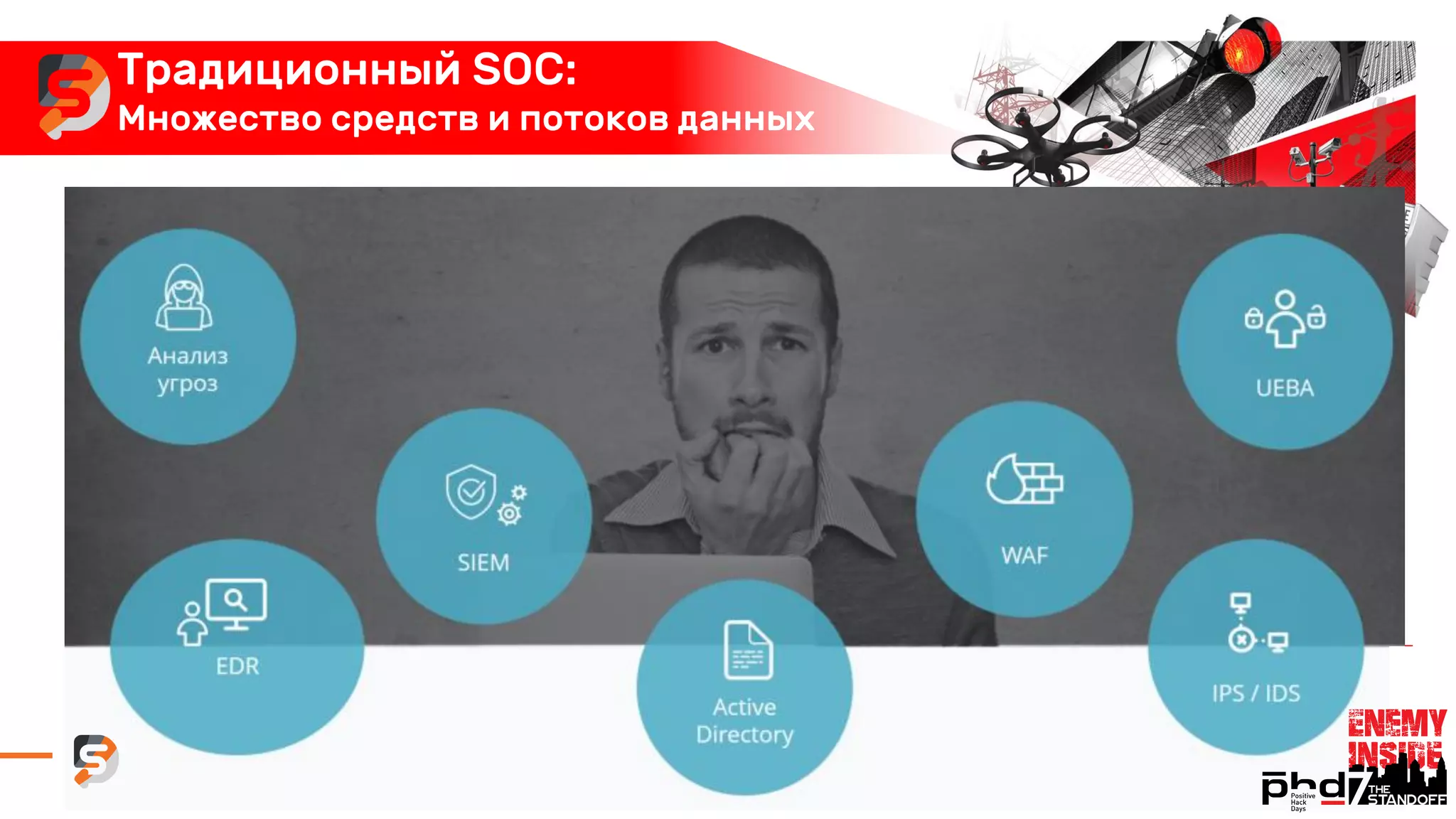

Презентация посвящена современным вызовам и архитектуре корпоративных и промышленных сетей, включая автоматизированные системы управления. Рассматриваются уязвимости и целевые атаки на промышленные сети, а также основы функционирования центра управления безопасности (SOC). Документ также описывает примеры атак и важность слаженной работы команды SOC для эффективного реагирования на инциденты.