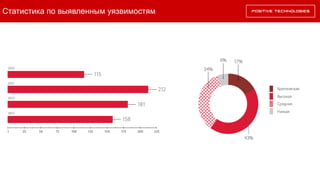

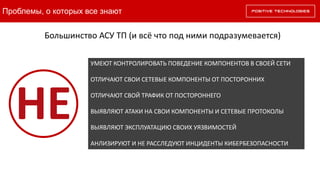

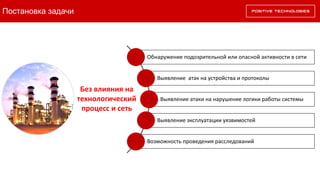

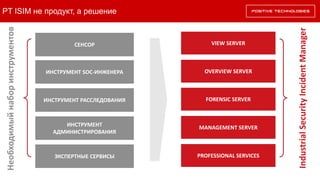

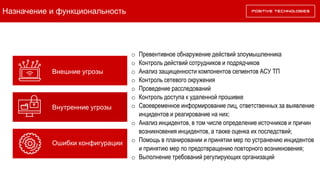

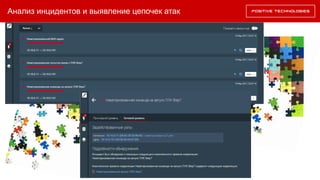

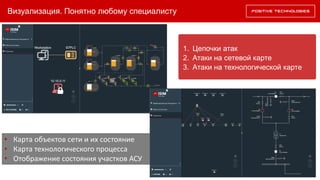

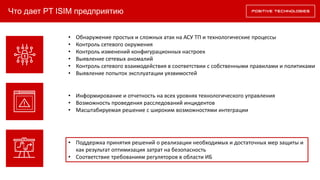

Документ описывает платформу pt isim для обнаружения кибер атак на промышленные объекты, выступая как решение для повышения кибербезопасности на промышленных системах. Платформа обеспечивает мониторинг сетевой активности, выявление уязвимостей и управление инцидентами, что позволяет повысить безопасность и соответствие регуляторным требованиям. Платформа также включает в себя аналитические инструменты для расследования инцидентов и контроля доступа.