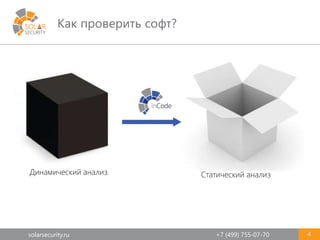

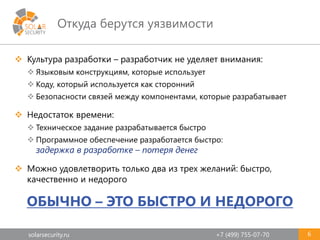

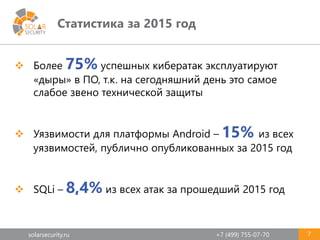

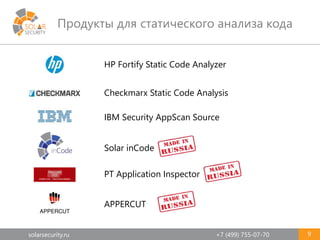

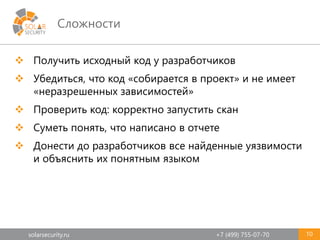

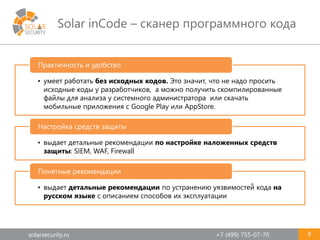

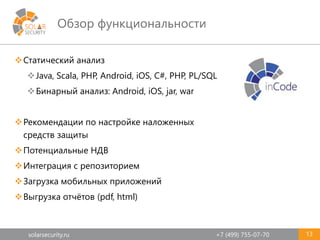

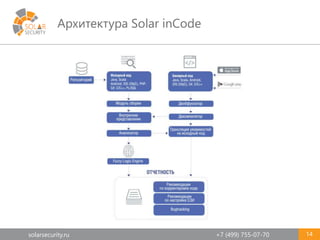

Документ описывает уязвимости в программном обеспечении и методы их анализа, включая динамический и статический анализ, декомпиляцию и бинарный анализ. Представлен инструмент Solar Incode, который позволяет анализировать код без его исходников и предоставляет рекомендации по устранению уязвимостей. Также упоминается статистика кибератак за 2015 год, подтверждающая важность решения проблем безопасности программного обеспечения.