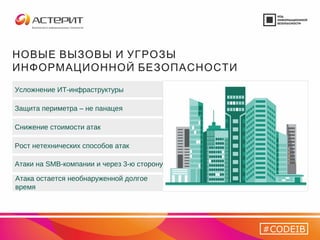

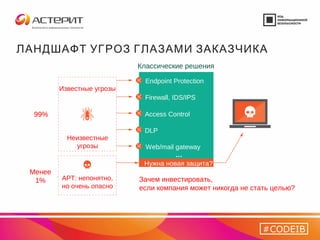

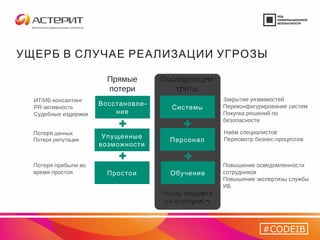

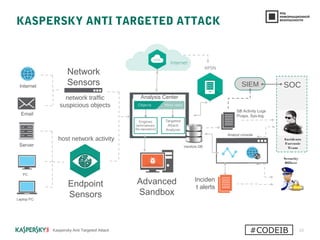

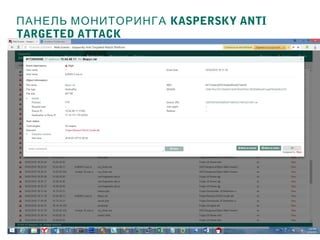

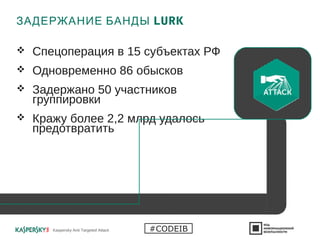

Документ описывает стратегию противодействия целевым атакам, подчеркивая важность новых подходов к защите информационной безопасности в условиях нарастающих угроз. Он рассматривает этапы целевых атак, стоимость утечек данных и модели противодействия, а также представляет решения компании Касперского для защиты от таких атак. В документе приведены данные о киберугрозах и примеры успешного реагирования на атаки.