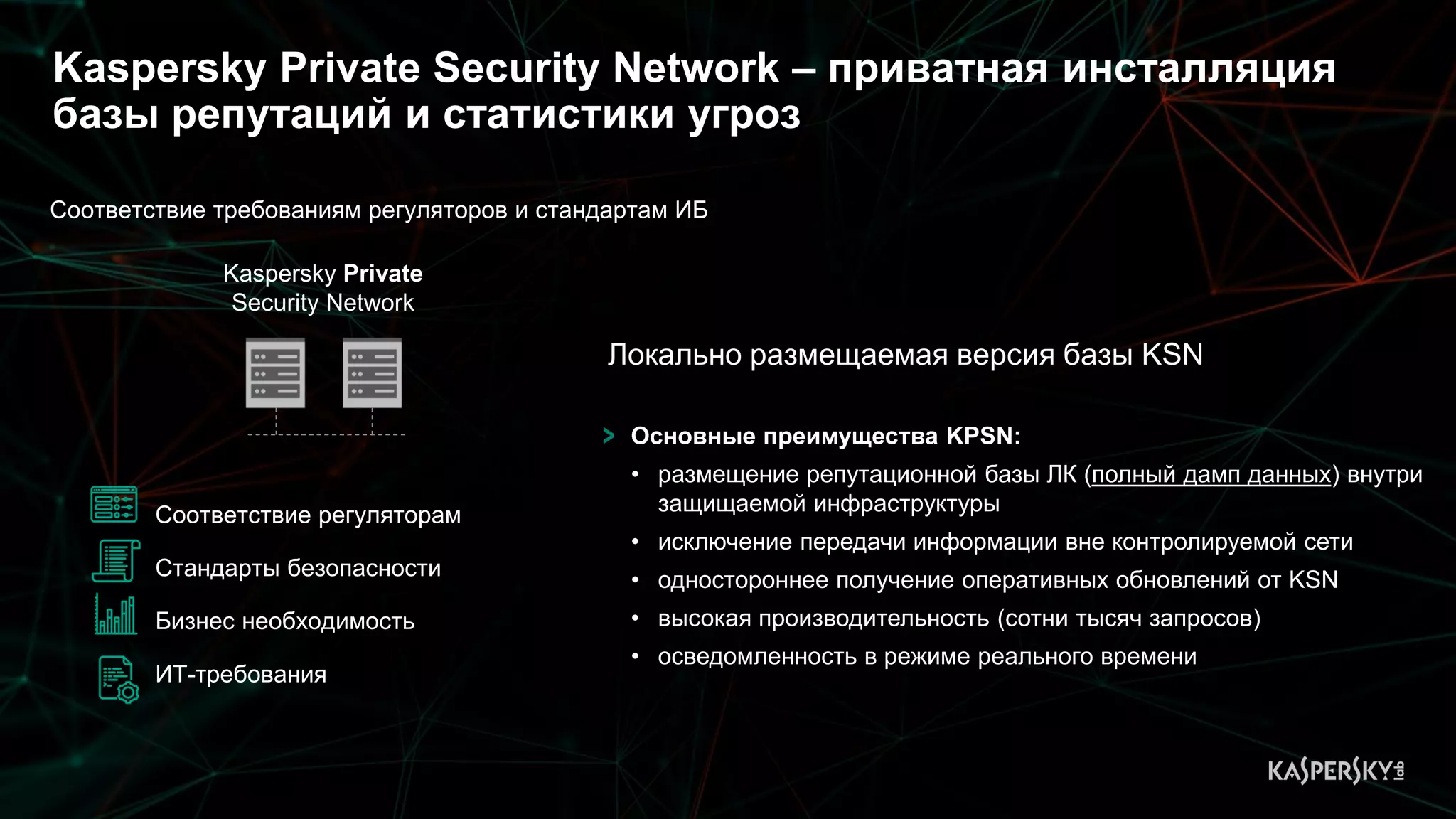

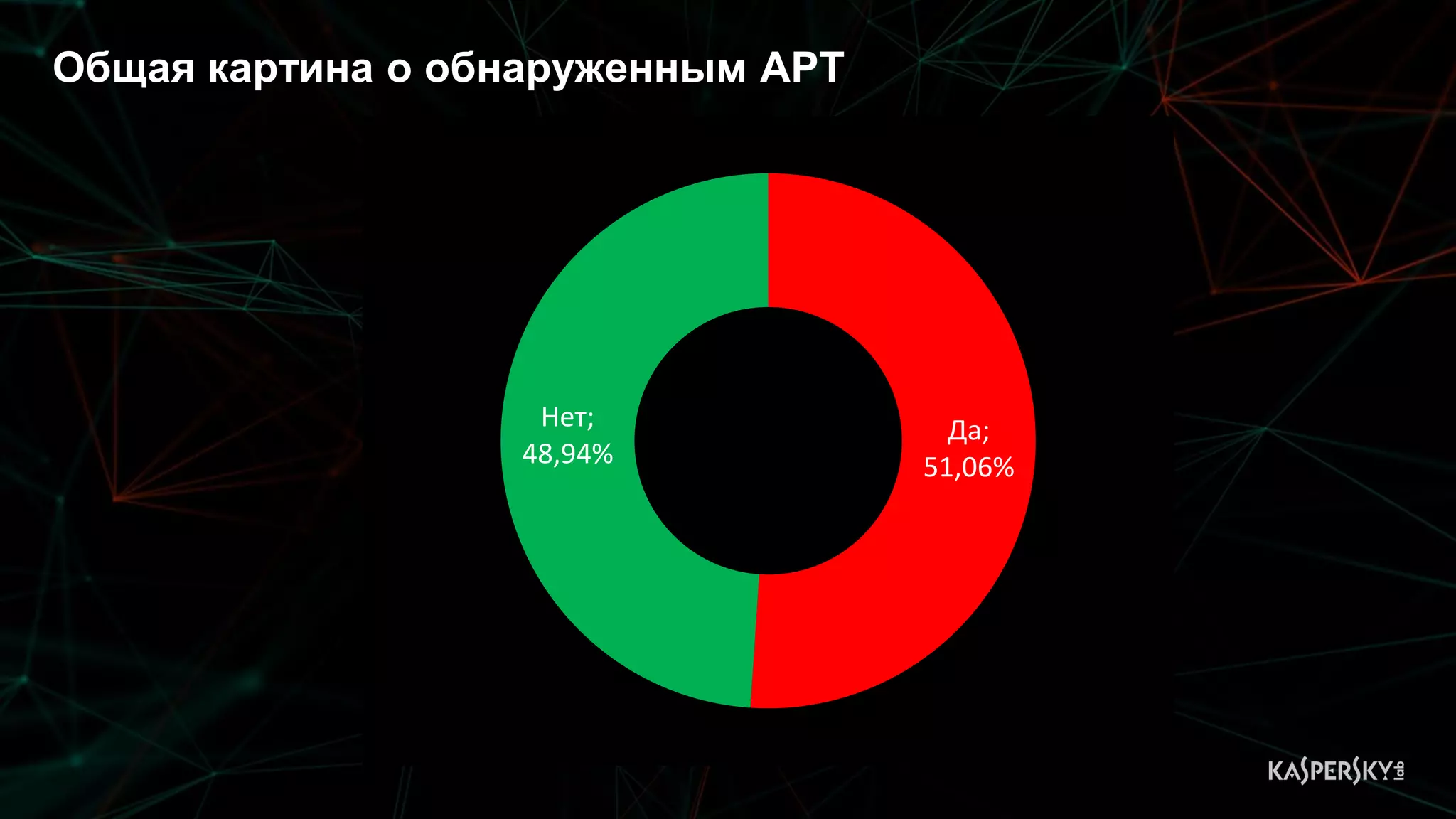

Документ содержит результаты пилотных испытаний платформы Kaspersky Anti Targeted Attack, включая статистику угроз и анализ сетевого трафика с использованием машинного обучения. Представлены преимущества интегрированного решения, такие как высокая производительность и соответствие стандартам безопасности, а также статистика обнаруженных APT в различных секторах. Также упоминаются популярные группировки и подходы к автоматизации обнаружения и реагирования на угрозы.