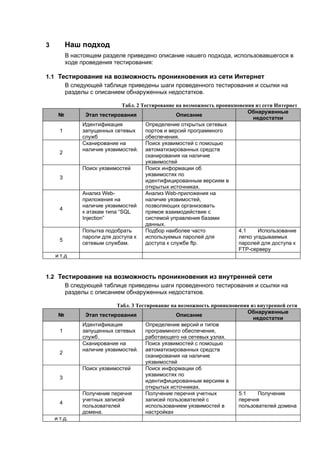

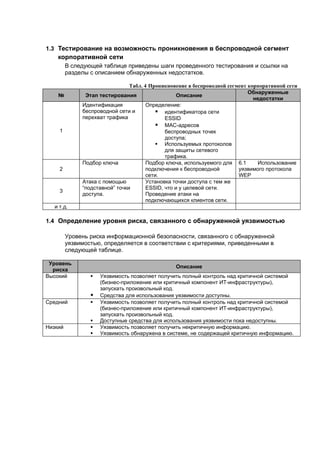

Отчет о тестировании на возможность несанкционированного проникновения в корпоративную сеть компании «компания» выявил серьезные уязвимости в беспроводной и внутренней сетях, а также в использовании легко угадываемых паролей для доступа к FTP-серверу. Основные рекомендации включают устранение технических уязвимостей, внедрение управления уязвимостями и повышение осведомленности сотрудников о безопасности. Уровень риска по выявленным уязвимостям оценивается как высокий.