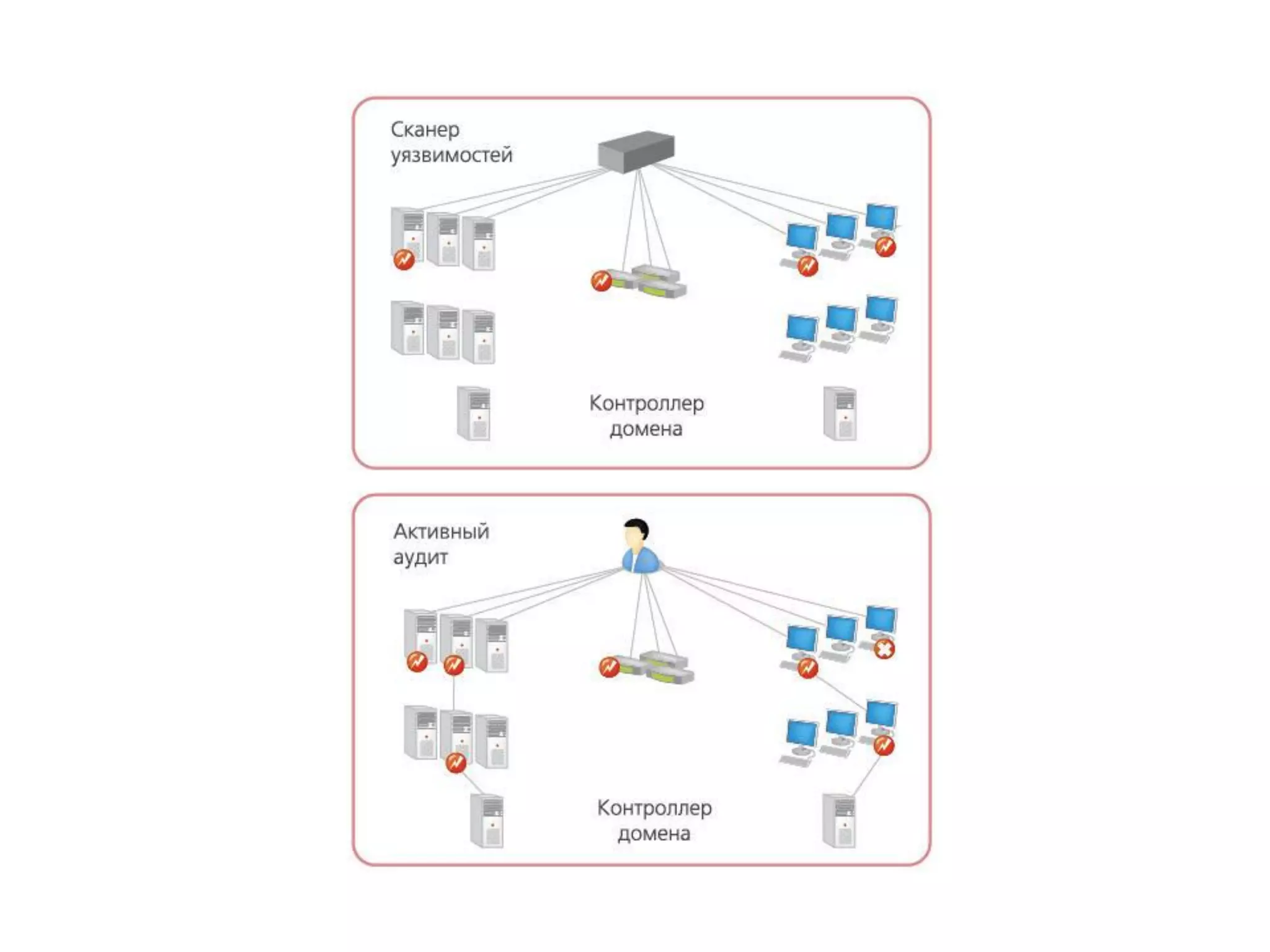

Документ обсуждает основные заблуждения относительно тестов на проникновение в контексте требований PCI DSS, акцентируя внимание на отличиях между тестированием и сканированием. Рассматриваются цели тестов на проникновение, методы и возможные недостатки защиты данных, включая примеры уязвимостей. Успешность теста определяется только qsa-аудитором, при этом важность квалификации исполнителей и соблюдения стандартов является критичной.