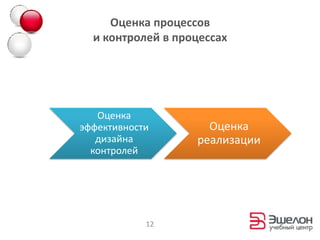

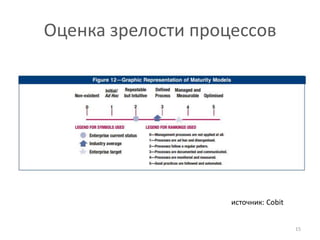

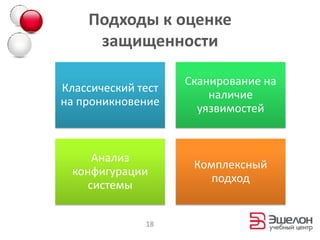

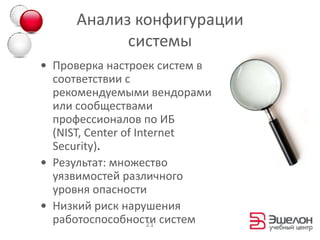

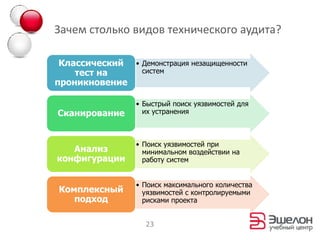

Документ представляет собой руководство по аудиту информационной безопасности, освещая ключевые понятия, методы и процессы. Он подчеркивает важность оценки угроз, уязвимостей и рисков, а также рассматривает технические методы аудита и их эффективность. В заключении приводится формат отчета, который включает выявления, риски и рекомендации.