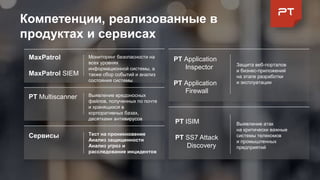

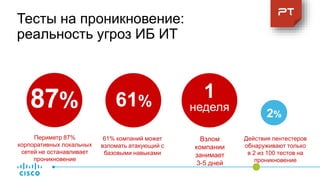

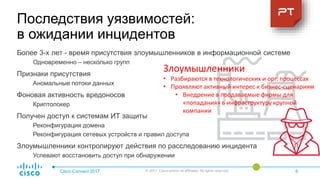

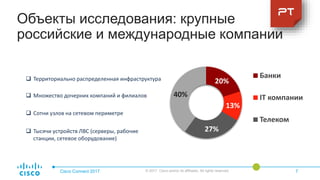

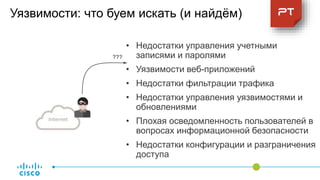

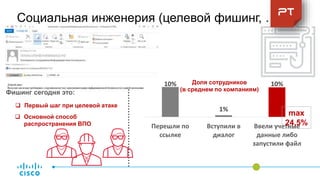

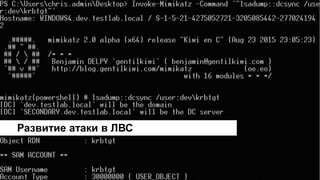

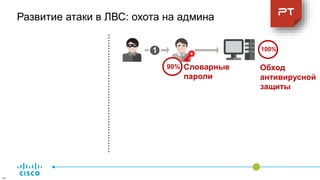

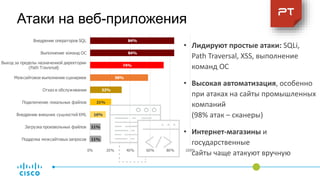

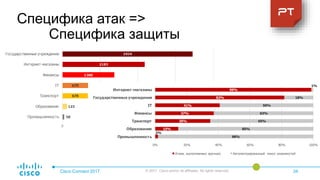

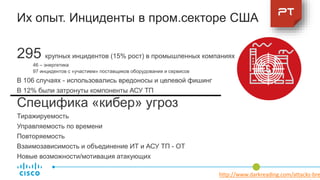

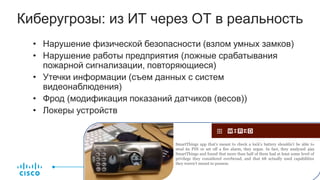

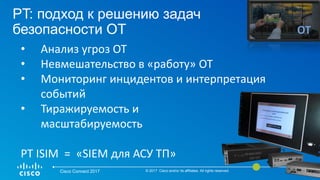

Документ обсуждает практики цифровизации и уязвимости информационной безопасности российских компаний, акцентируя внимание на методах тестирования на проникновение и существующих угрозах. Указывается на высокую долю атак, которые успешно обходят существующие меры защиты, подчеркивая важность улучшения управления уязвимостями и осведомленности пользователей. Также представляются исследования по тенденциям атак, включая угрозы на уровне операционных технологий.