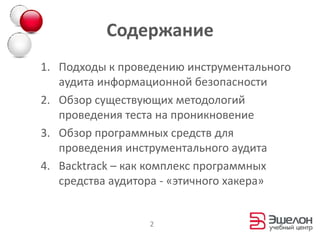

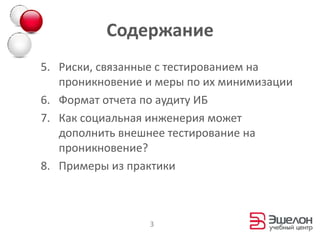

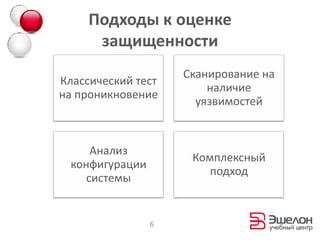

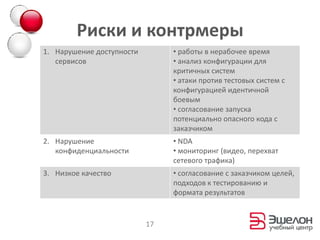

Документ обсуждает тестирование на проникновение как метод оценки уязвимостей информационных систем, представляя различные подходы и инструменты, включая Backtrack. Основное внимание уделено рискам, связанным с тестированием, методам минимизации этих рисков и рекомендациям по улучшению безопасности. В заключение рассматривается важность качественного аудита и социального инжиниринга в процессе тестирования.