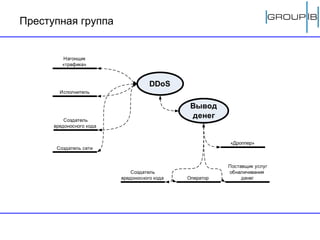

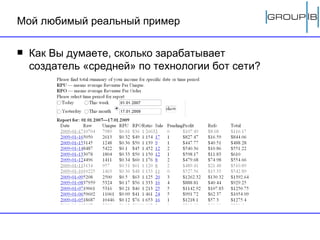

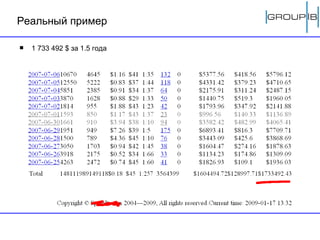

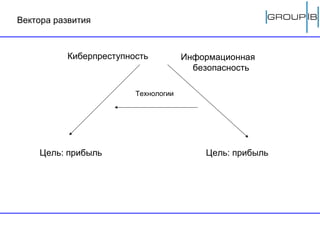

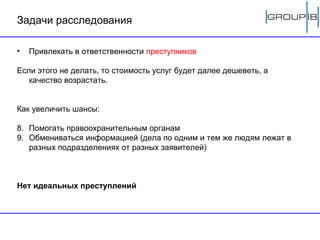

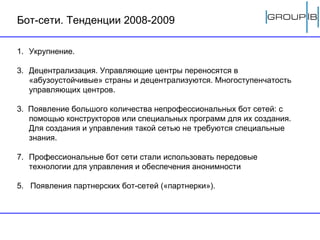

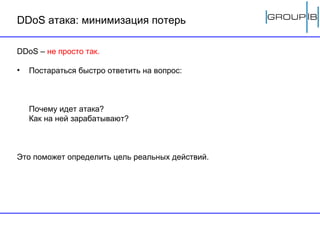

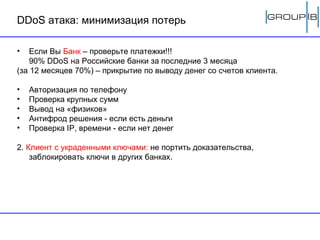

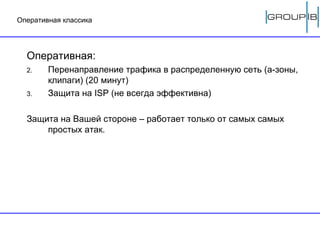

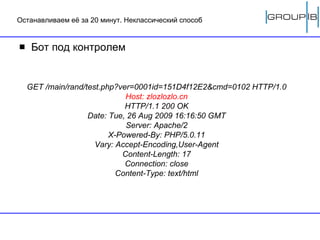

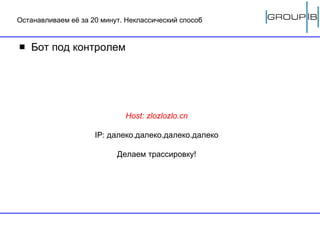

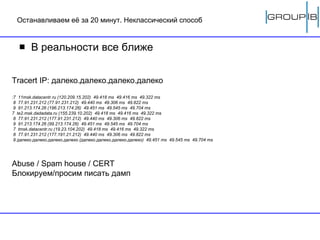

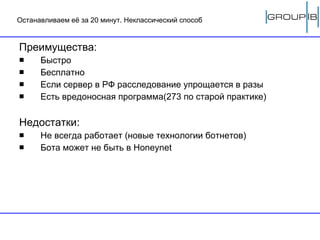

Документ обсуждает расследование компьютерных преступлений в России, акцентируя внимание на киберпреступности как бизнесе, ориентированном на получение прибыли. Описываются методы и технологии атак, таких как DDoS, и проблема отсутствия эффективных мер безопасности и законодательства. В документе также подчеркивается необходимость сотрудничества правоохранительных органов и информационной безопасности для повышения ответственности и эффективности борьбы с киберугрозами.

![Расследование компьютерных инцидентов и преступлений в России Илья Сачков CISM Group-IB ( Группа информационной безопасности ) [email_address]](https://image.slidesharecdn.com/01sachkov-100306115352-phpapp02/75/01-Sachkov-1-2048.jpg)

![Илья Сачков CISM Группа информационной безопасности [email_address] www.group-ib.ru ?](https://image.slidesharecdn.com/01sachkov-100306115352-phpapp02/85/01-Sachkov-33-320.jpg)